【红队APT】钓鱼邮件的制作与SPF绕过

原文链接: https://mp.weixin.qq.com/s?__biz=Mzk0Mzc1MTI2Nw==&mid=2247493126&idx=1&sn=0c477858639004e35491ba258a01cc25

【红队APT】钓鱼邮件的制作与SPF绕过

zero1234 神农Sec 2025-07-13 01:00

扫码加圈子

获内部资料

网络安全领域各种资源,EDUSRC证书站挖掘、红蓝攻防、渗透测试等优质文章,以及工具分享、前沿信息分享、POC、EXP分享。

不定期分享各种好玩的项目及好用的工具,欢迎关注。加内部圈子,文末有彩蛋(知识星球优惠卷)。

文章作者:zero1234

文章来源:https://www.freebuf.com/articles/system/427451.html

钓鱼邮件的制作与SPF绕过

引言

还在愁外网挖洞挖不到嘛?还在愁没有0day打不进内网吗?还在愁没有账号密码测试系统吗?从现在开始,不用在忧愁了,我们直接gogogo,快速的学习一下钓鱼邮件的制作,让我们不废吹灰之力,拳打老弱病残~

你能收获什么?

1.利用kali自带工具去伪造发件人

2.明白SPF是一个什么东西,如何去绕过SPF,从而伪造发件人。

3.利用gohish工具制作钓鱼邮件模板、钓鱼网页、伪造发件人、捕获账号密码。

正式开始

废话不多说,冲冲冲

知识点一:手动制作钓鱼邮件

钓鱼邮件的制作的要点:

取得受害者信任邮件:发信人地址,邮件内容(话术),兴趣话题

然后就可以在受害者的信任邮件中嵌入:嵌入网页配合钓鱼 (模拟真实网站)、嵌入文件配合钓鱼 (压缩包,文档类等)

那么如何制作一个钓鱼邮件呢:

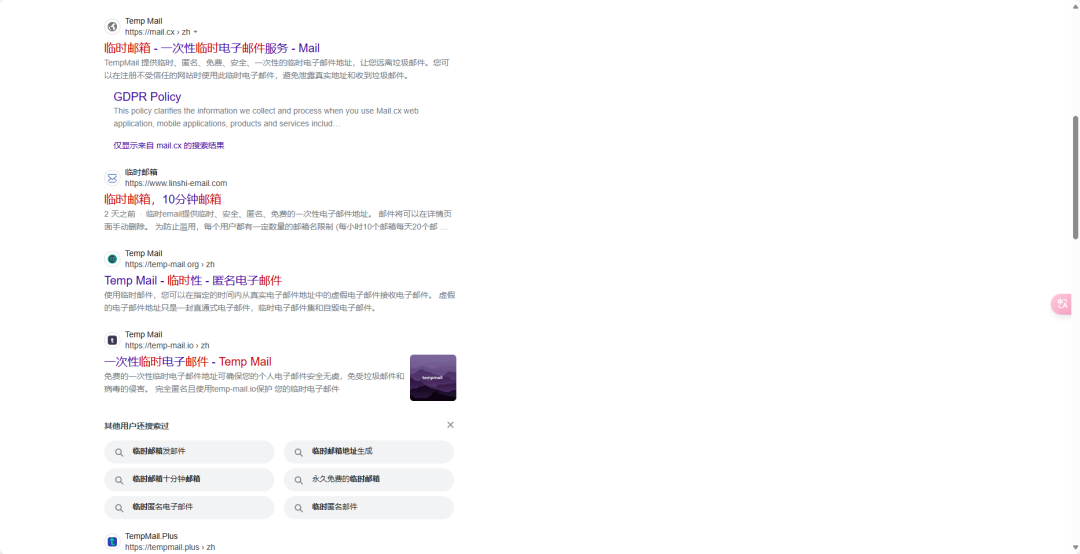

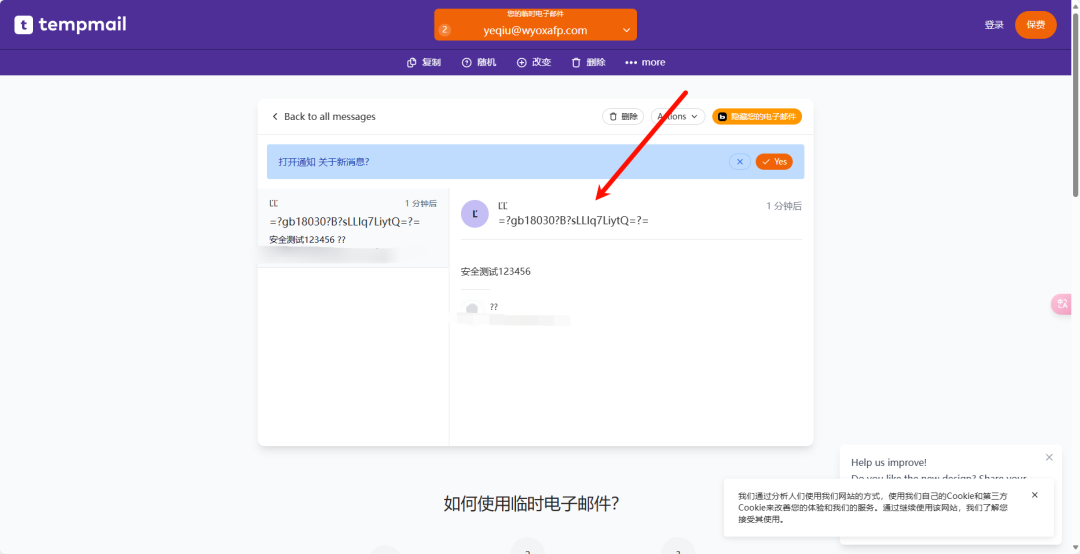

首先我们可以随意的找到一个临时邮箱地址。

直接搜索即可,网络上有许多免费的临时邮箱,而使用这些临时邮箱也可以作为反溯源的一部分。

https://temp-mail.io/zh

临时邮箱地址

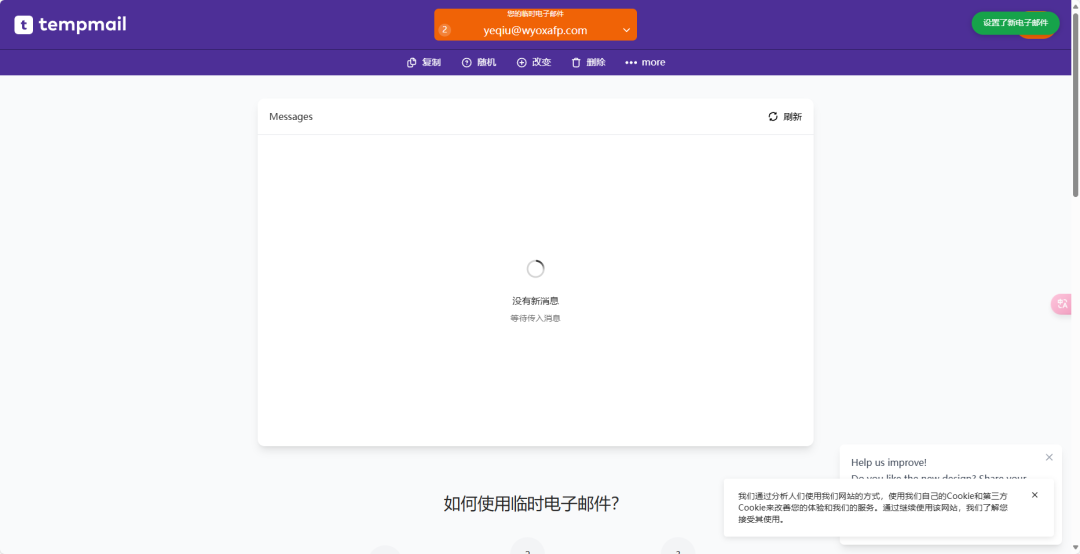

那么我们首先用一个

QQ

邮箱给他发信息看是否能正常的接收:

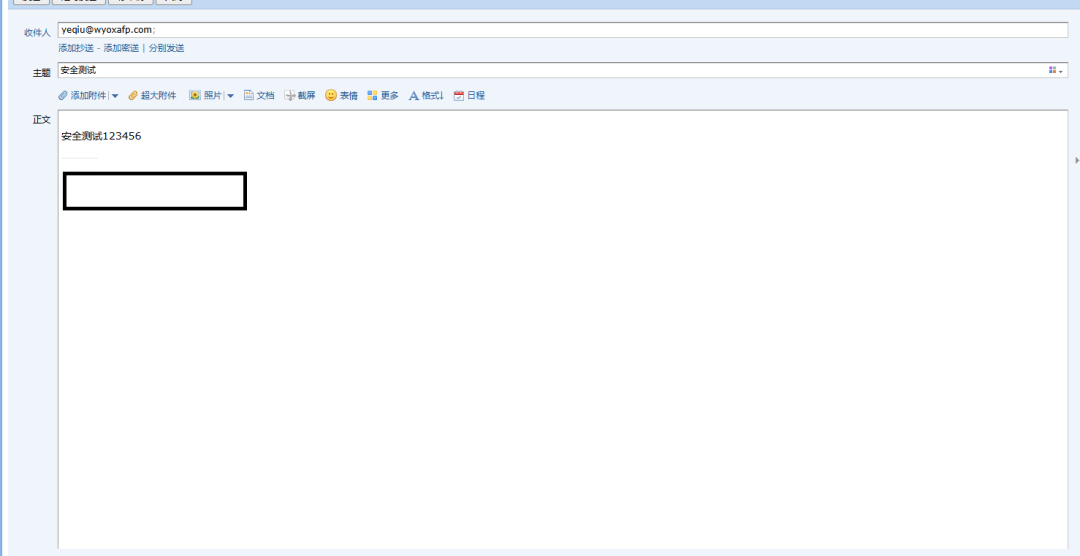

收件人就使用刚刚自己申请的临时邮箱即可。

这里收件人报错了,那么我们就换一个可以显示发件人的就好

~

链接:一次性临时电子邮件 – TempMail.Plus

这里就显示了发件人,你的

QQ

号加上

qq.com

对吧

那么我们最想做的一个件事情,就是伪造发件人对吗?

比如说伪造为拼多多的发件人。对吧,这样钓鱼才有真实性。

那么提到伪造发件人,我们就绕不开一个知识点:

SPF

这个决定了我们是否能绕过发件人。

那么什么是

SPF

呢?

发件人策略框架(SenderPolicyFramework)电子邮件认证机制,主要作用是防止(伪造邮件地址)、伪造发件人

如何查询某个域名的

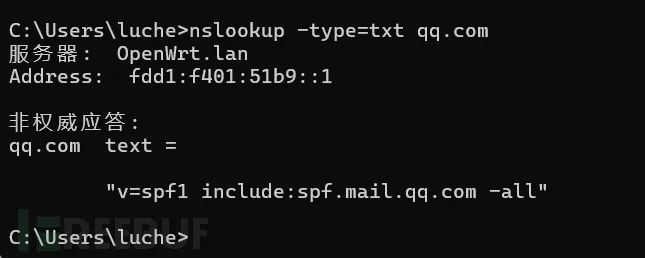

SPF

策略?

|

dig -t txt qq.com |

//linuxn |

|

nslookup -type=txt qq.com |

//windows |

查询过后的返回含义是什么呢?

|

"v=spf1 -all" |

(拒绝所有,表示这个域名不会发出邮件) |

|

"v=spf1 +all" |

(接受所有) |

|

"v=spf1ip4:192.168.0.1/16-all" |

(只允许192.168.0.1/16范围内的IP发送邮件) |

|

"v=spf1mx-all" |

(允许当前域名的mx记录对应的IP地址发送邮件) |

|

"v=spf1 mx mx:test.example.com -all" |

(允许当前域名和test.example.com的mx记录对应的IP地址发送邮件) |

|

"v=spf1amxip4:173.194.72.103-all" |

(允许当前域名的a记录和mx记录和一个给定的IP地址发送邮件) |

|

"v=spf1 include:example.com-all" |

(采用和 example.com一样的 SPF记录) |

例如:我们查询QQ的SPF策略

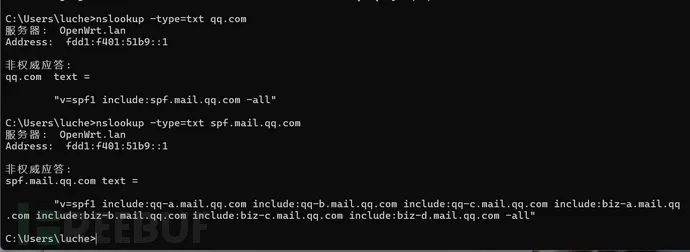

这里就是采用和spf.mail.qq.com一样的策略,那么继续查查spf.mail.qq.com

那么这里就表示严格拒绝(

all

)所有未在 SPF 记录中明确授权的 IP 地址发送邮件,保所有合法发信服务器均已包含在 include 列表中

什么意思呢?

例如,若攻击者试图伪造 @qq.com 域名发送邮件,但 IP 不在腾讯的授权列表中,邮件将被直接标记为伪造并拒绝投递。

嘿嘿,真的嘛,我们一会试试看。

但现在,我们先试试看一个成功的案例吧,首先需要用到

kali

的一款自带工具,或者去其他地方下载也是可以的

工具名字:

S

waks

http://jetmore.org/john/code/swaks/

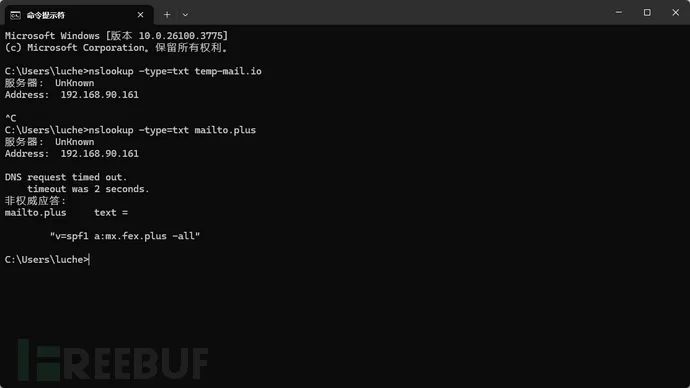

首先我们使用命令:nslookup -type=txt mailto.plus

若某封邮件声称来自 mailto.plus,但实际发送 IP 不在 mx.fex.plus 的 A 记录中,收件方会判定为伪造邮件。就是这个SPF的策略了,但这不影响我们伪造qq.com的邮箱~

打开

kali

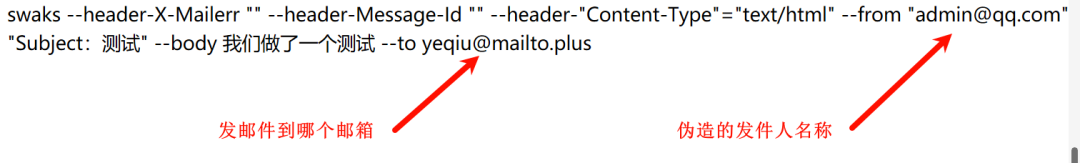

,打开终端,直接输入命令:

swaks

–header-X-Mailerr “” –header-Message-

Id “”

–header-“Content-Type”=”text/html”

–from “[email protected]”

–ehlo

shabimeiguo

-header

“Subject:测试”

–body 我们做了一个测试

–to

[email protected]

我们暂时只用知道这两个参数就好了。

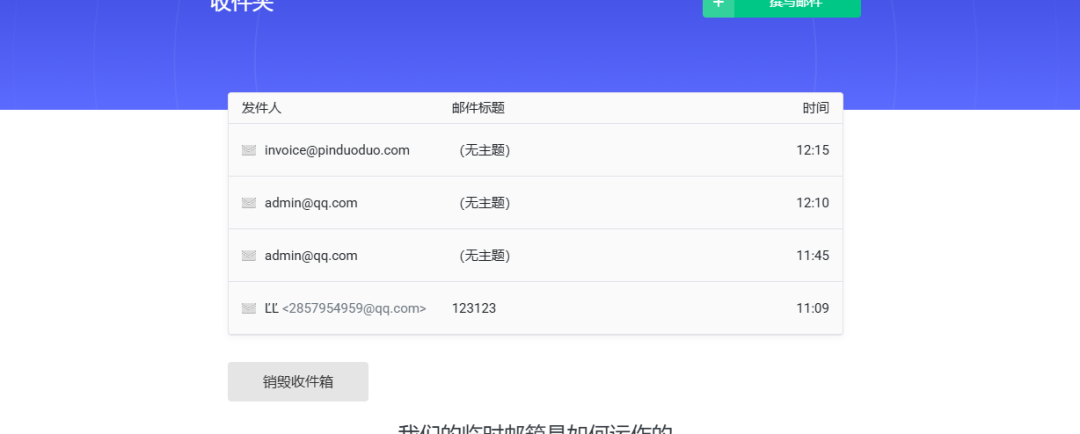

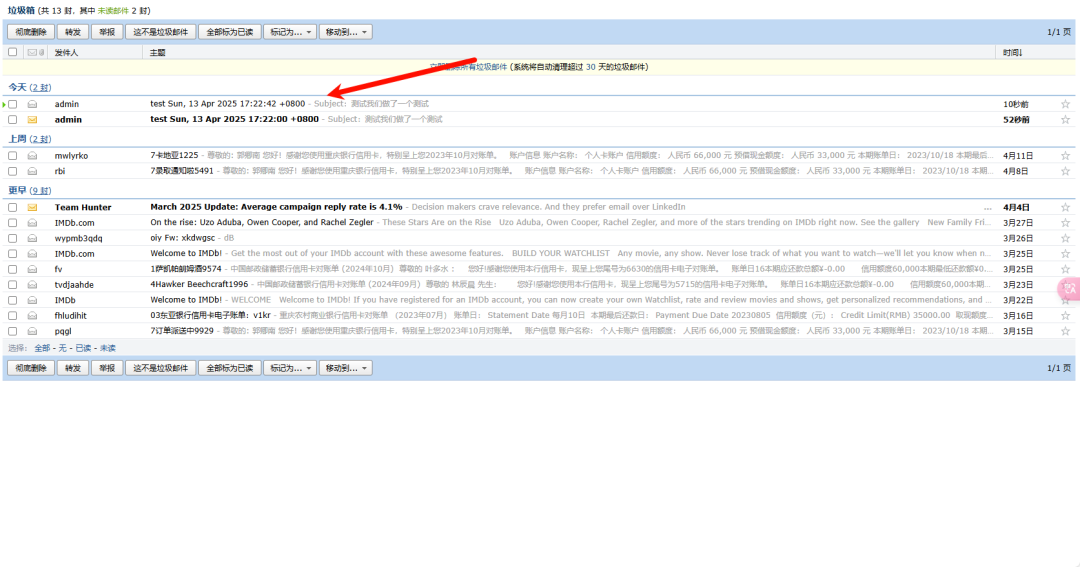

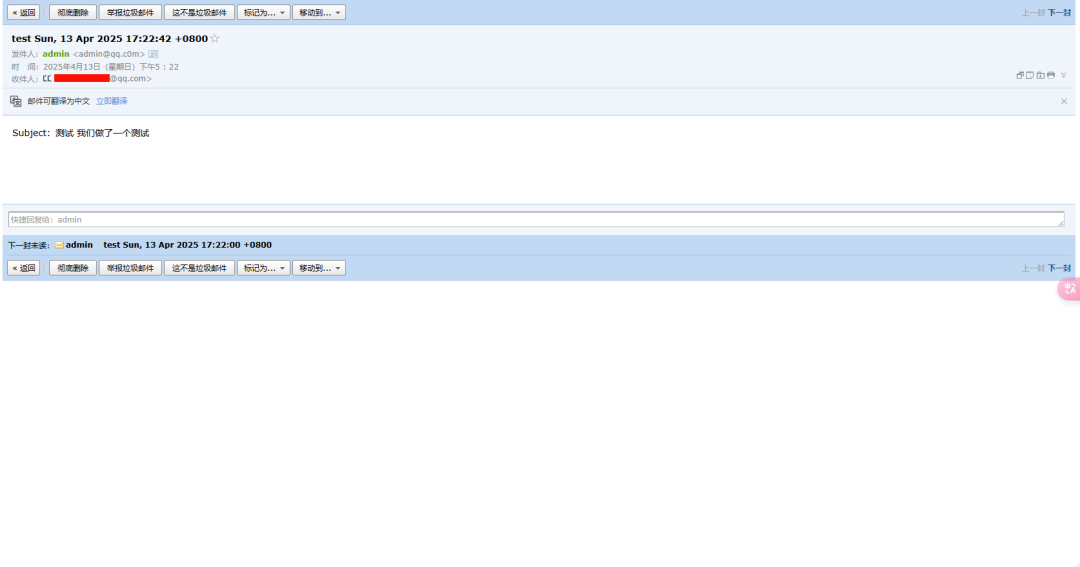

这样就发送成功了,去看看临时邮箱里有没有这个东西:

可以看到发件人成功伪造为了[email protected]

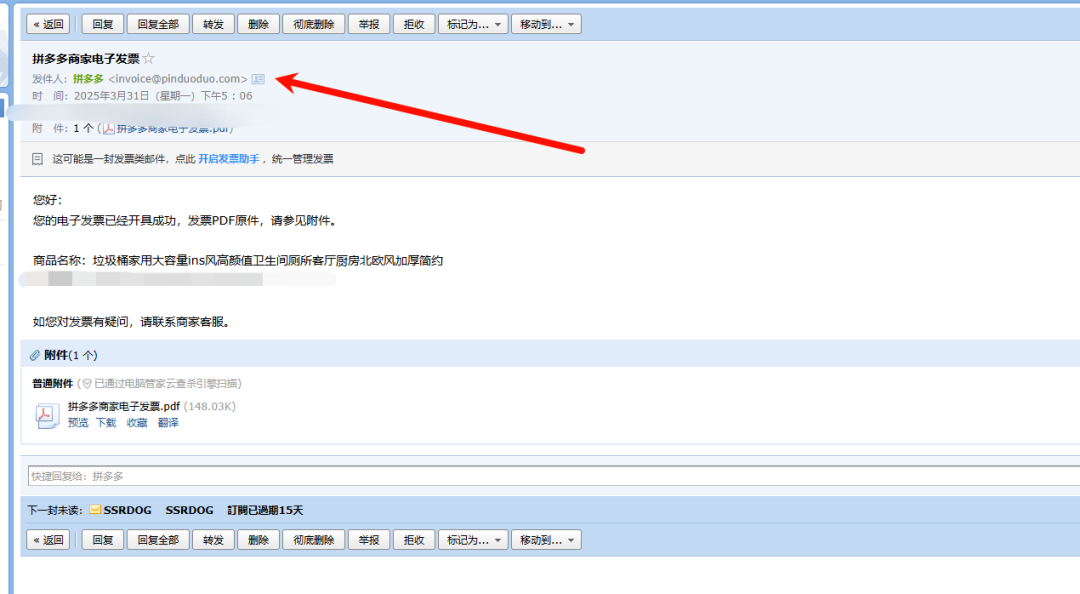

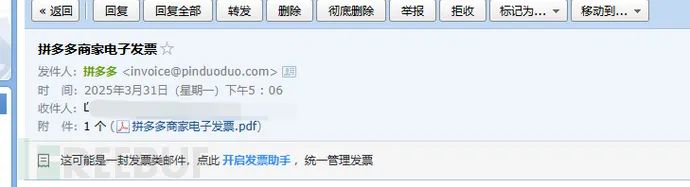

我们伪造一下拼多多的域名看看[email protected]

是不是和拼多多的电子发票一模一样

~

那么我们说的

SPF

的作用呢?当我们将收件人伪造为

[email protected]

发送到

QQ

的邮箱试试

可以看到提示:服务器返回55

0

错误(永久性失败),明确拒绝并指出问题:SPF验证失败。

这就是

SPF

的作用了。它会验证你发邮箱的服务器(或者是你的电脑,是否在它的白名单中,如果不在)那么你用admin

@qq.com域名

,它检测[email protected]用户的ip和你的ip是否一致,如果不一样

就会进行拦截不给你发。所以我们有什么办法可以绕过呢?

首先是视觉绕过法:将

o

改为

0

很可惜,虽然成功发送了,但在QQ的垃圾箱中,这和邮件服务器的策略有关~

但伪造却成功的伪造了

那么我们其实可以多打几个,尽量规避

~

这样就成功规避了

~

总而言之,言而总之,有

SPF

验证,我们绕过的方式有两种,一种是:

修改后缀,也就是修改我们

@

后面的域名。将

0

改为

o

,将

i

改为

1

,等等这种后缀的绕过

~

第二种是:

通过自建服务器,当然,这个门槛比较高,下一章再讲

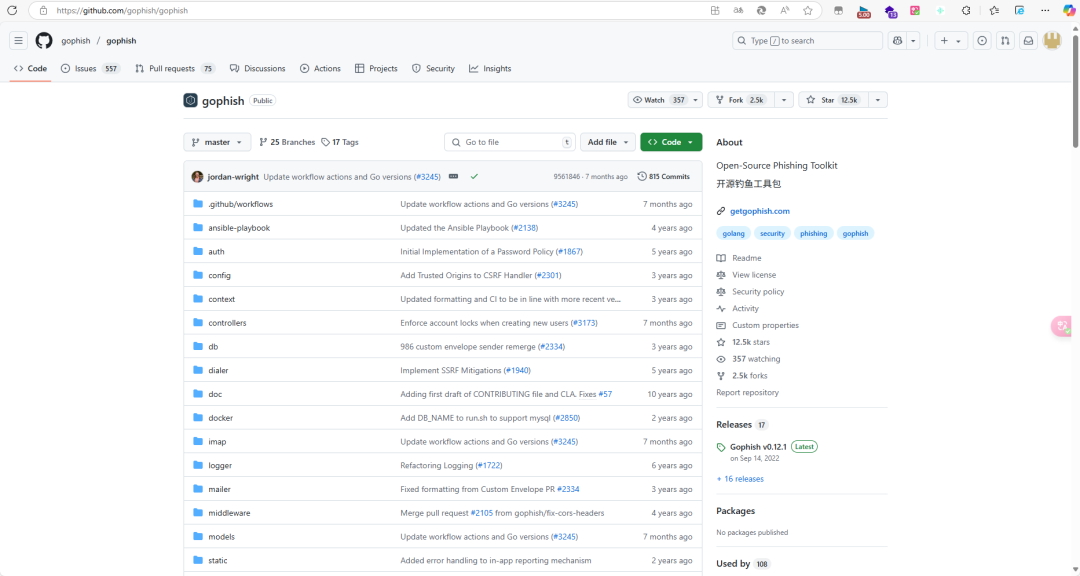

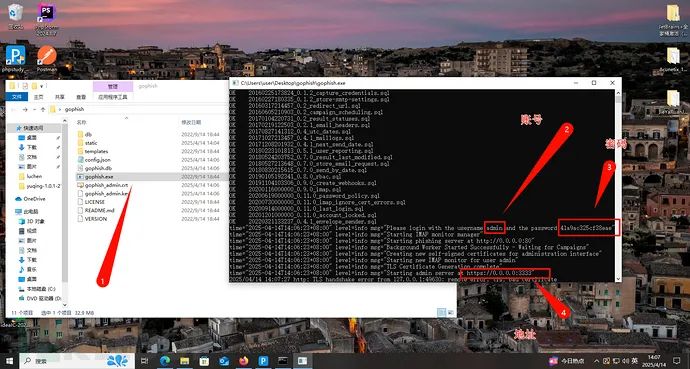

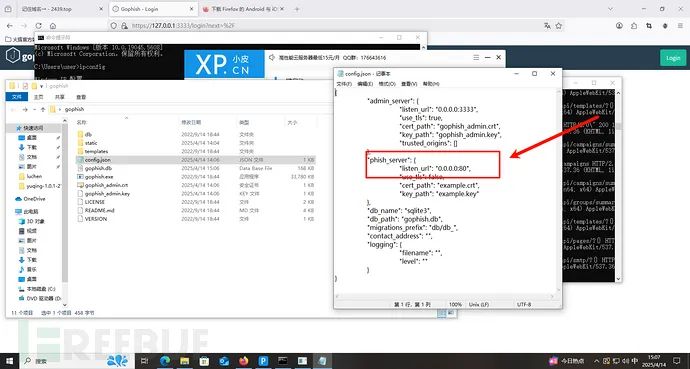

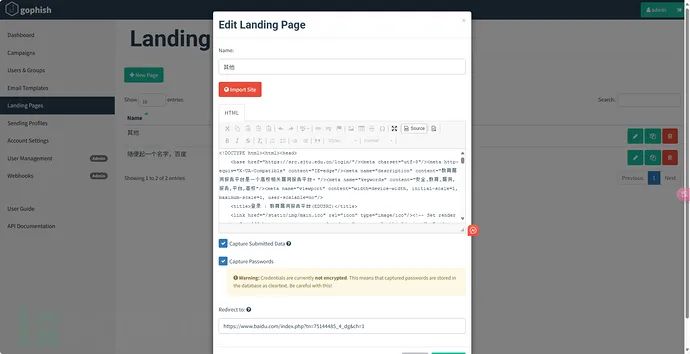

知识点二:gohish钓鱼平台搭建

说到钓鱼呢,就不得不介绍一款成熟的工具:gophish

这款工具我觉得最大的好处就在于:低门槛,上手快

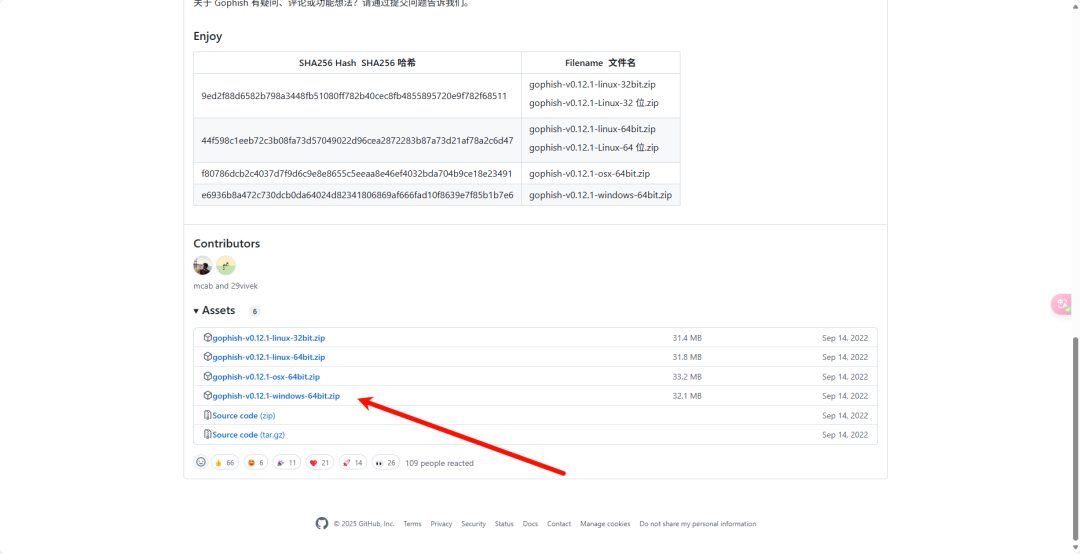

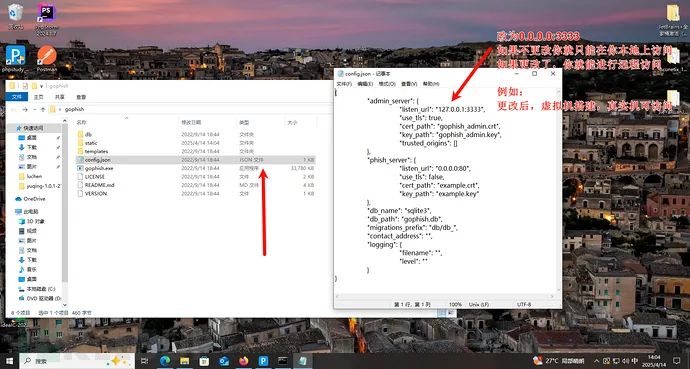

链接:https://github.com/gophish/gophish/releases/tag/v0.12.1

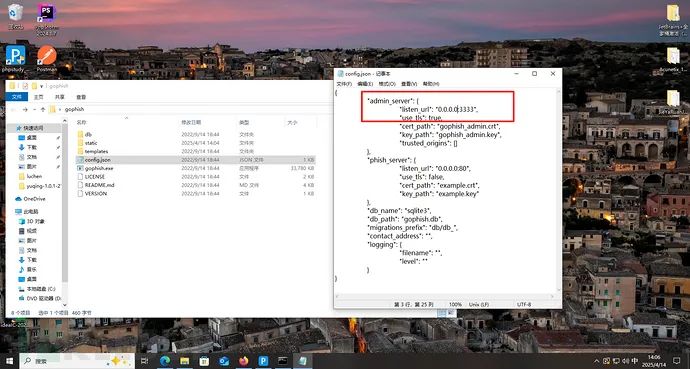

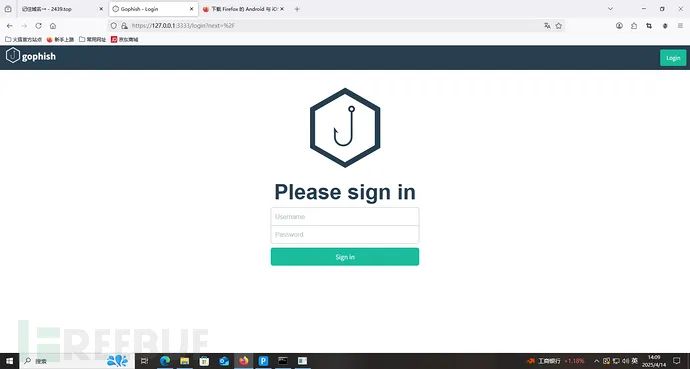

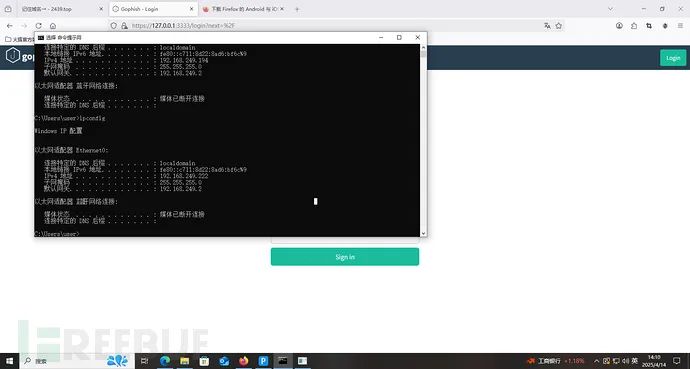

简单吧,然后我们访问

https://127.0.0.1:3333

如果不想在虚拟机中操作,可以查询虚拟机的地址:

https://192.168.249.222:3333/

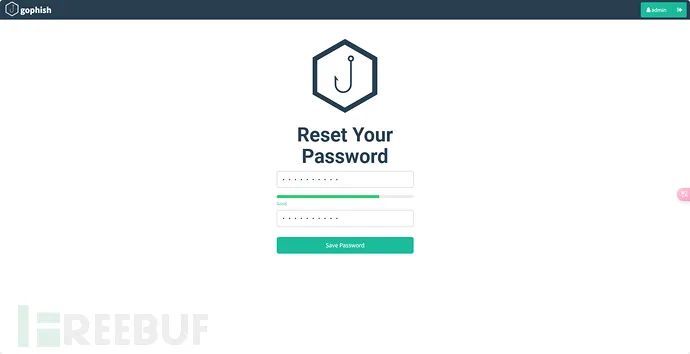

也是可以成功访问的,访问以后呢,就简单了,输入账号密码。

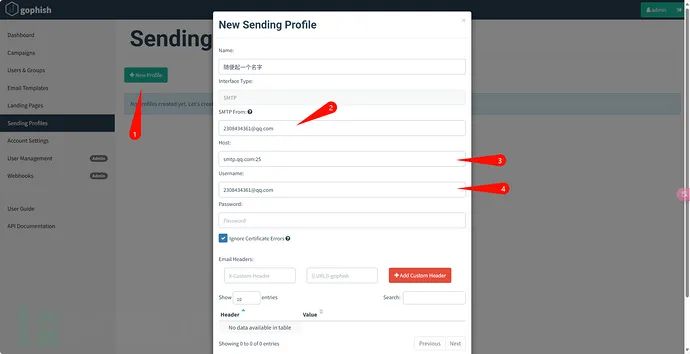

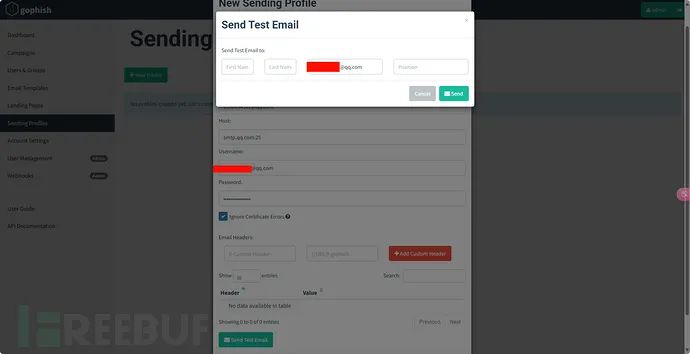

设置一个新密码,后就可以登录进来的,首先要进行邮件配置

照这样格式填完就好了,这里

QQ

邮箱是我瞎编的,不要瞎搞噢

~

嘿嘿,比如拿我作为钓鱼邮件测试

~

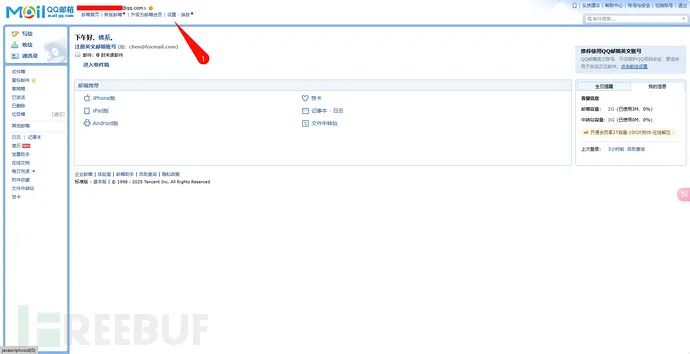

那么

P

assword

是

QQ

号吗?显然不是,这个是要通过

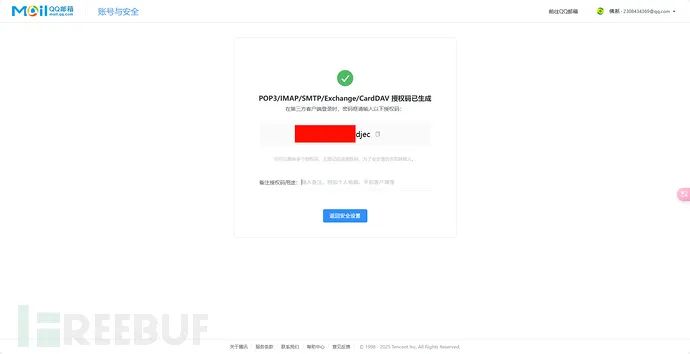

QQ

邮箱开启的

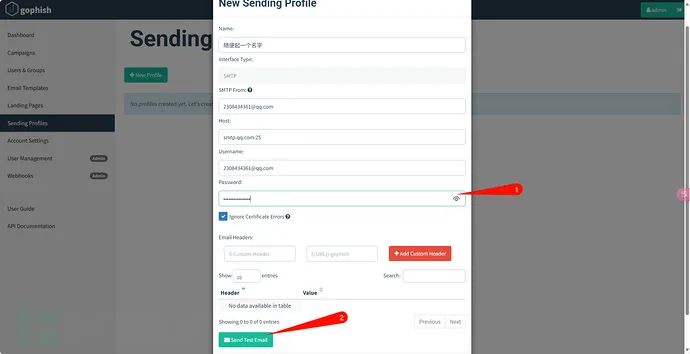

去根据验证发送,然后开启,复制一下授权码:hqvvub

xxxxxxxxxx

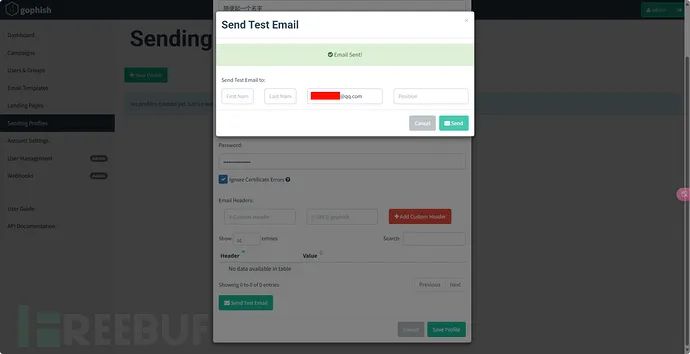

就可以发送测试邮件了

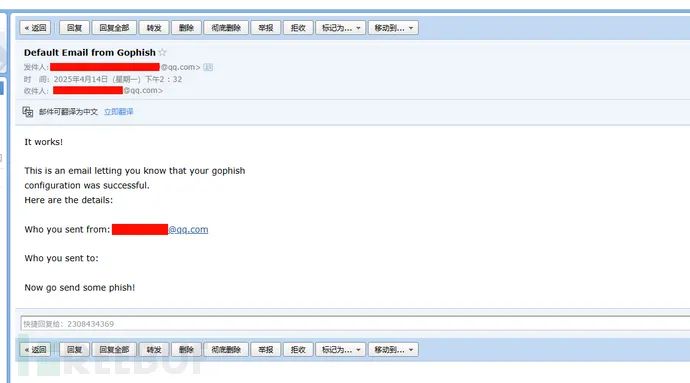

这样去

QQ

邮箱查看,能查看到就代表设置成功了

~

那么就可以去设置下一个

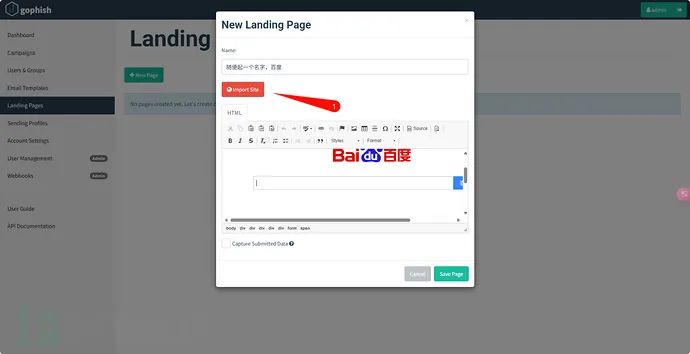

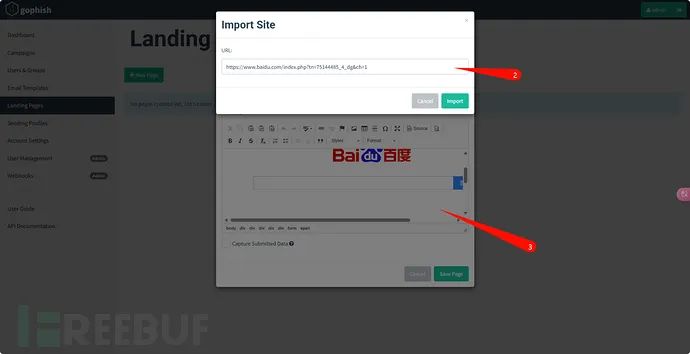

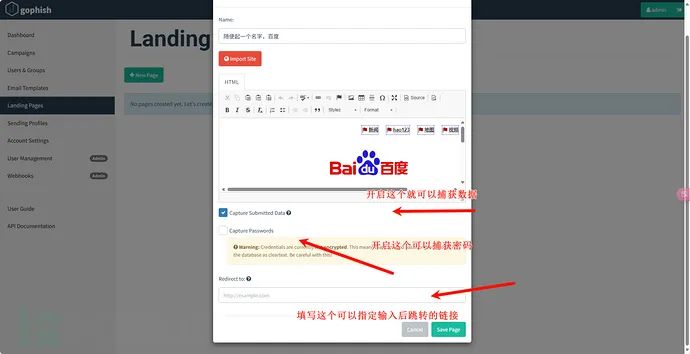

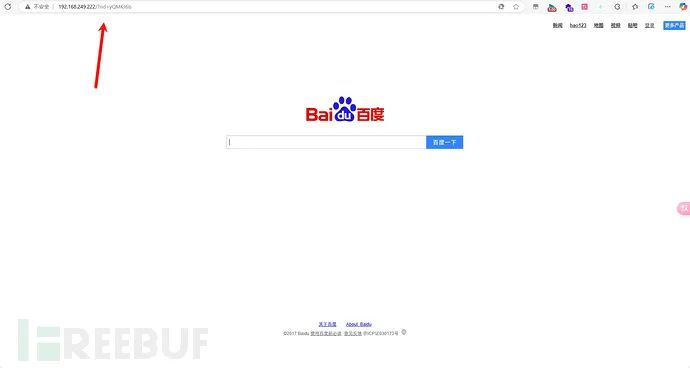

我们可以就以百度这个做一个造假的页面:https://www.baidu.com/index.php?tn=75144485_4_dg&ch=1

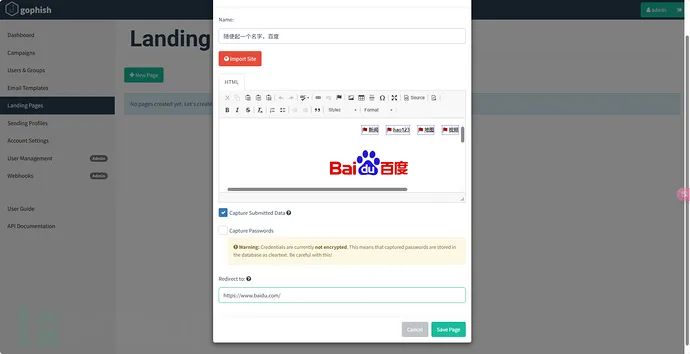

密码我们先不填,跳转我们填写:https://www.baidu.com/

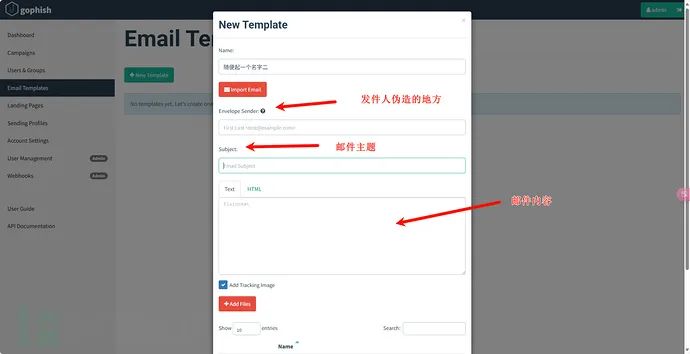

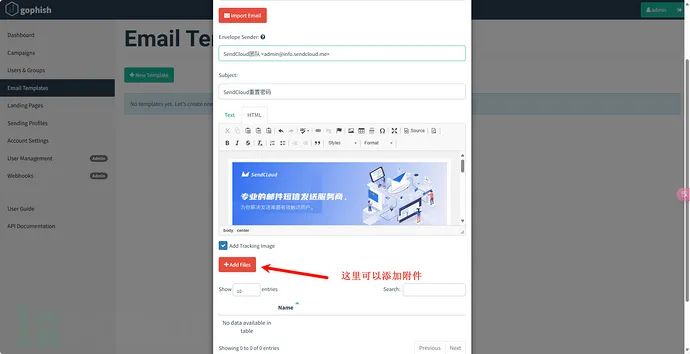

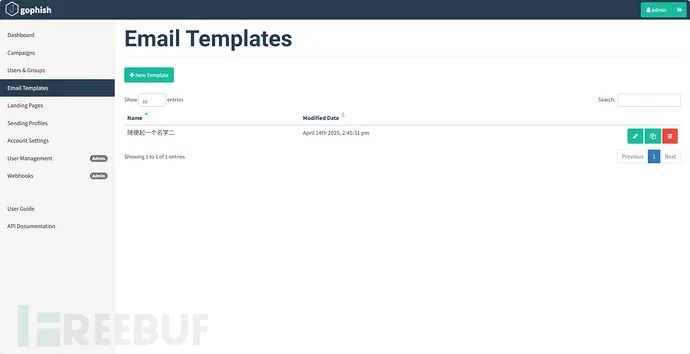

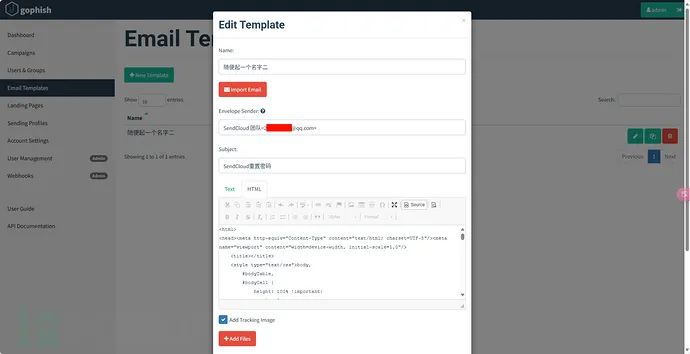

下一个,钓鱼邮件模板

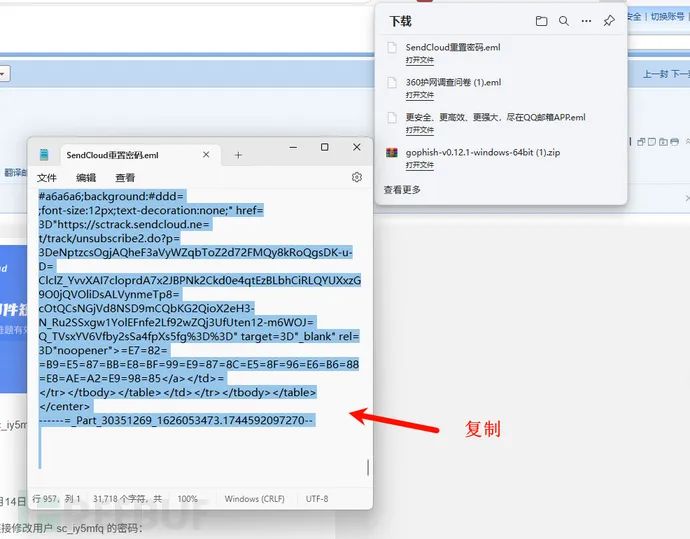

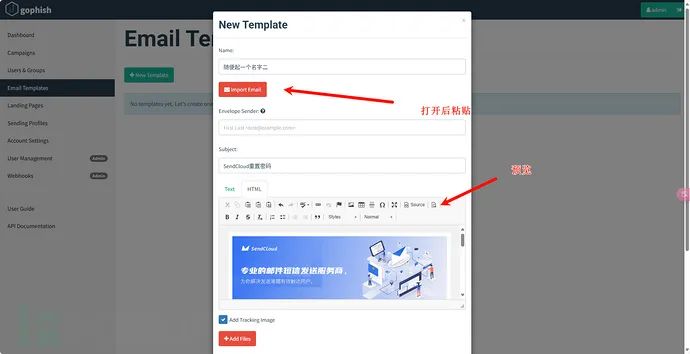

怎么做呢?比如我们要伪造一封官方邮件:

然后将内容下载后,使用记事本打开,复制。

你看这是不是就是一模一样了

~

通过这里就可以达到邮件上传附件的效果了。这里就不添加了,自己试试就好

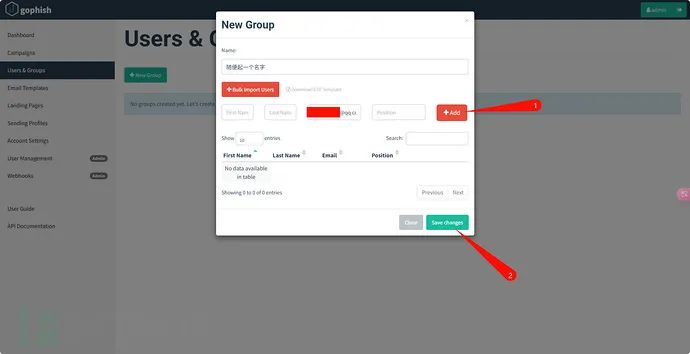

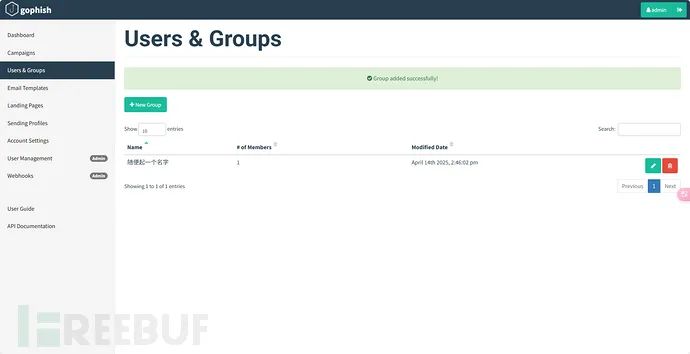

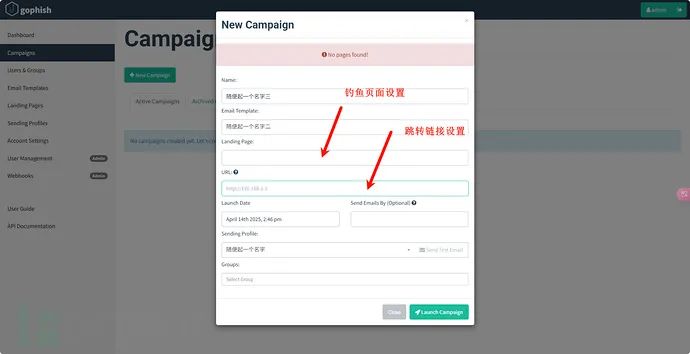

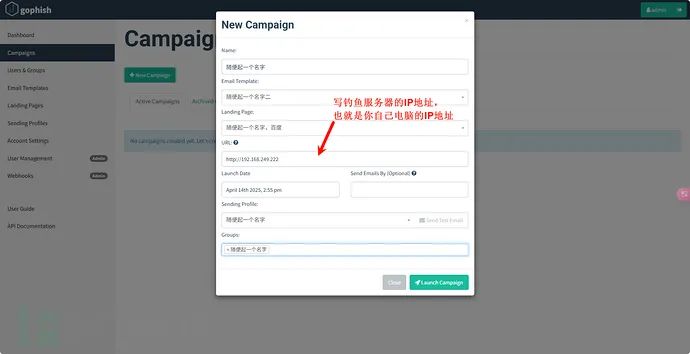

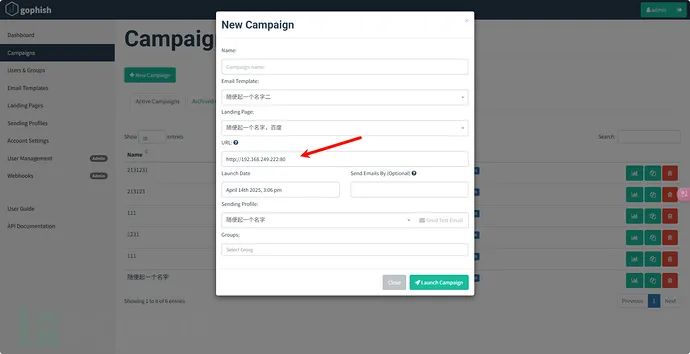

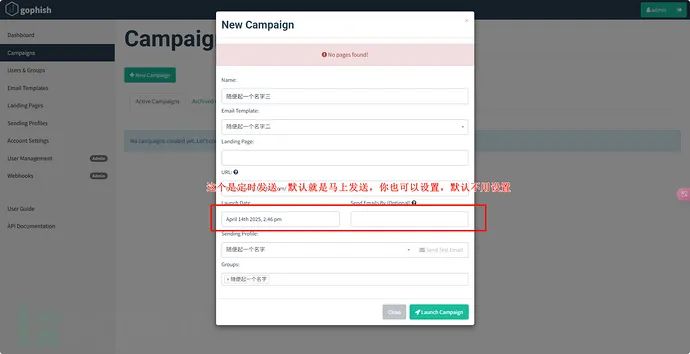

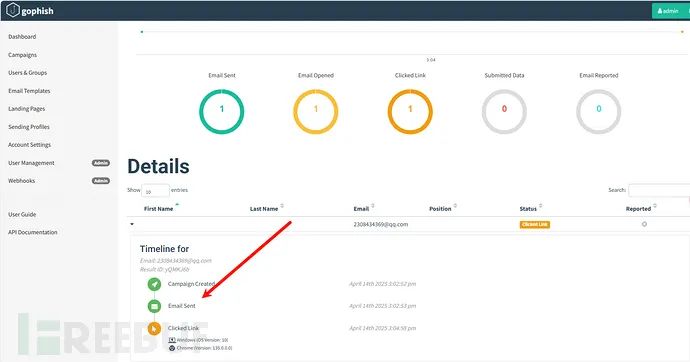

都创建好了以后,我们就可以创建攻击目标了

这里可以看到

80

端口,这个

80

端口对应的设置是:其实也可以不设置,因为默认80端口

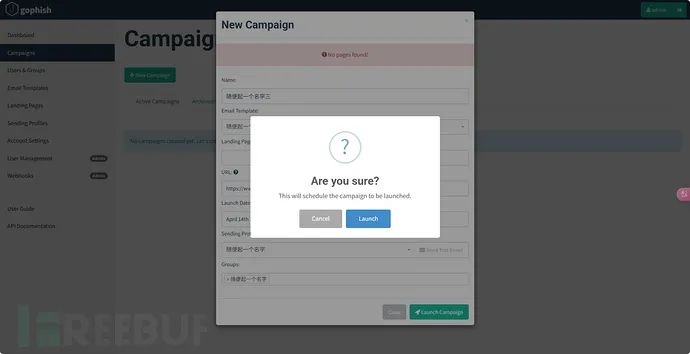

发送即可

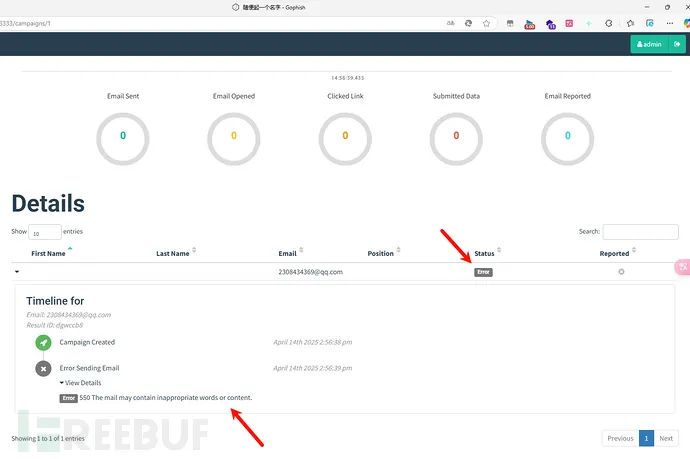

发送后这里可以查看邮件的状态,这里提示

550

,那么八成就是伪造发件人的问题了

~

,我们需要去更改

改为带上你的

QQ

号

@qq.com

邮箱即可,

然后我们再发送一次。(这个地方呢,就是我们要搭建邮件服务器的地方了,如果搭建了邮件服务器,就可以设置一个和其相似的域名也可以成功的发送,这里就先改为QQ号。)

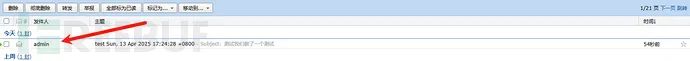

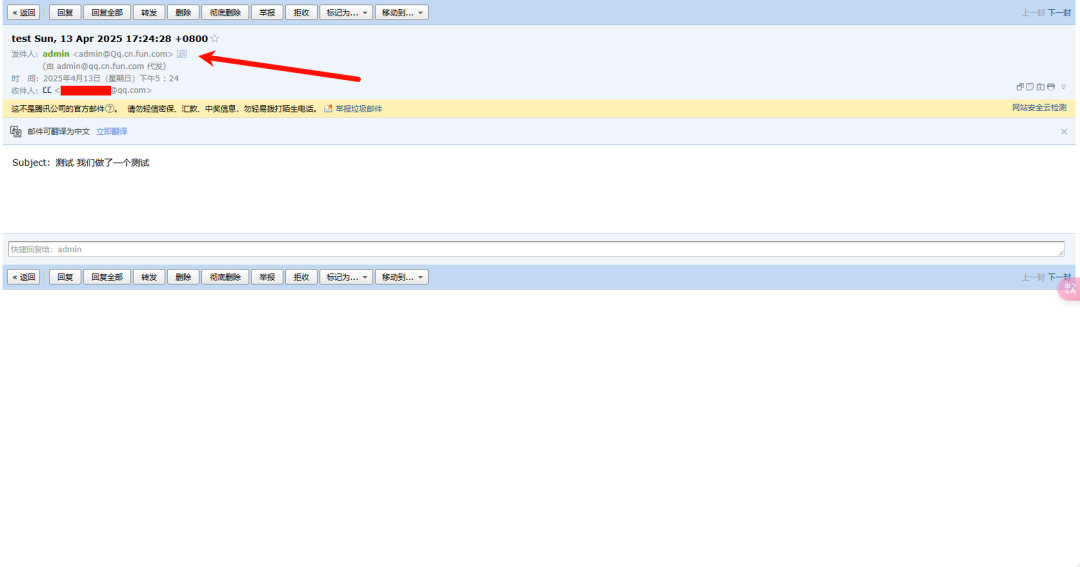

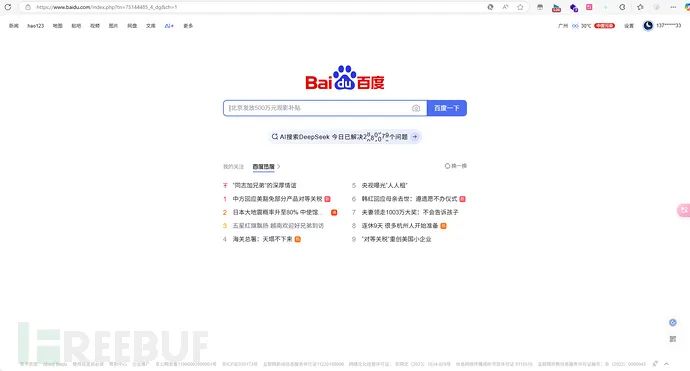

就能成功发送啦,然后我们去看看邮箱

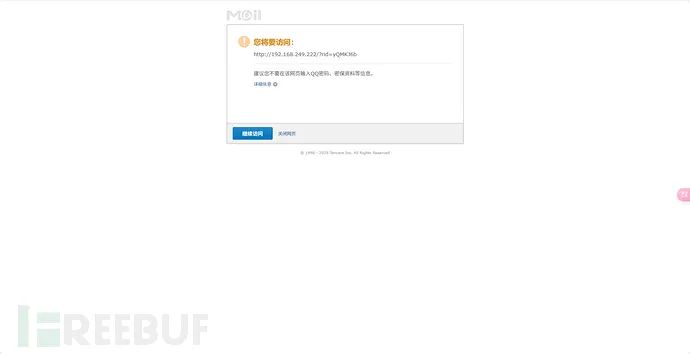

点击链接看看

可以看到,这里就有你的

IP

地址,继续访问

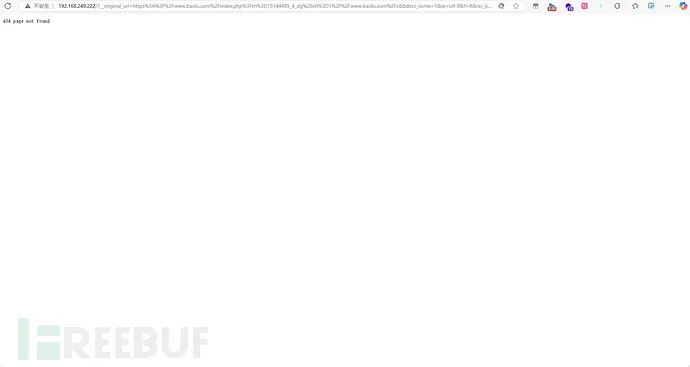

假如你输入一个

123456

,点击百度一下

跳转失败了

~

,这是因为一些页面的克隆需要修改,所以我们需要去克隆一些简单的,或者后期自己去修改克隆的代码

为什么要踩这个坑呢?因为很多时候都需要我们自己去修改一下克隆的代码,否则无法正常的使用

~

这里就是告诉你们,这个克隆功能并不是百分百克隆下来就能用

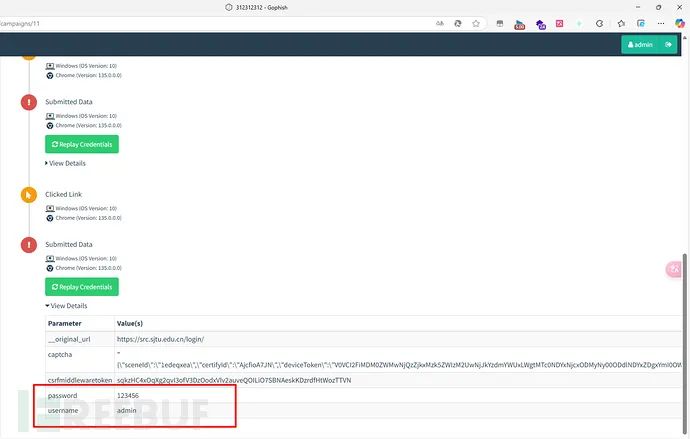

有一个百分百成功的案例:

EDUSRC

顺手打开记录的密码和账号按钮

~

跳转还是设置百度

然后发送

成功跳转

查看大屏记录

返回大屏也能看到我们输入的账号密码

~

好玩吧

~到这里就基本结束啦~

注意事项

- 捕获账号和密码这个格式

gohish

是有指定的,大致是要满足这个格式

~

具体代码

<form method="post" action="" id="loginForm">

<table>

<tbody>

<tr>

<td>用户名:</td>

<td>

<input type="text" name="username" value="" />

</td>

</tr>

<tr>

<td>密码:</td>

<td>

<input type="password" name="password" value="" />

</td>

</tr>

<tr>

<td colspan="2">

<input type="submit" name="按钮名字" value="登录" />

</td>

</tr>

</tbody>

</table>

</form>

-

发件人的伪造,需要我们去搭建邮件服务器,去申请域名,搭建邮件服务器下一章讲

-

如果想真正的完成钓鱼,记得搭建在公网服务器上噢

~

(就是在阿里云中完成刚刚的操作就好了

~

),但邮件服务器不能搭建在阿里云与腾讯云中,会很麻烦。

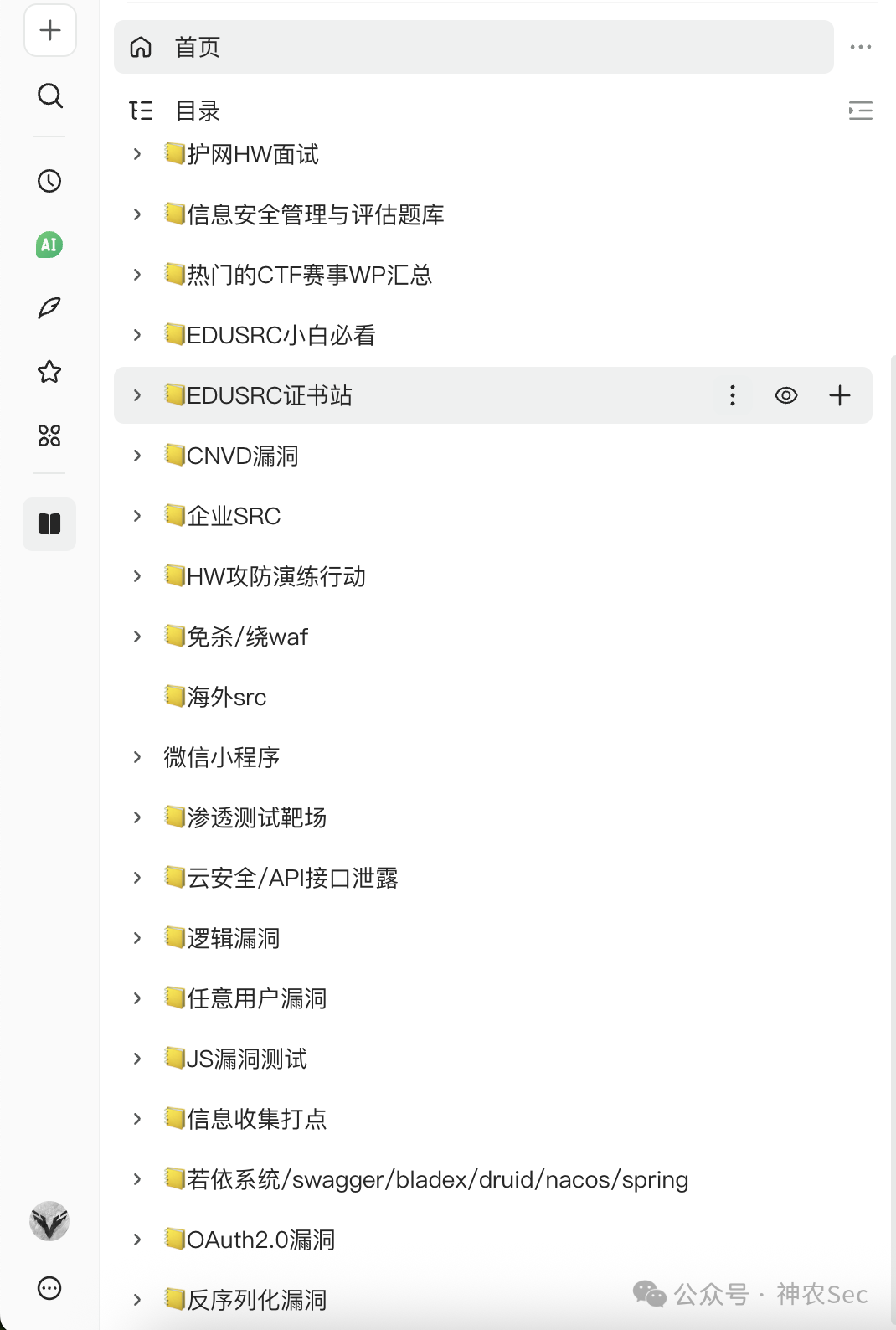

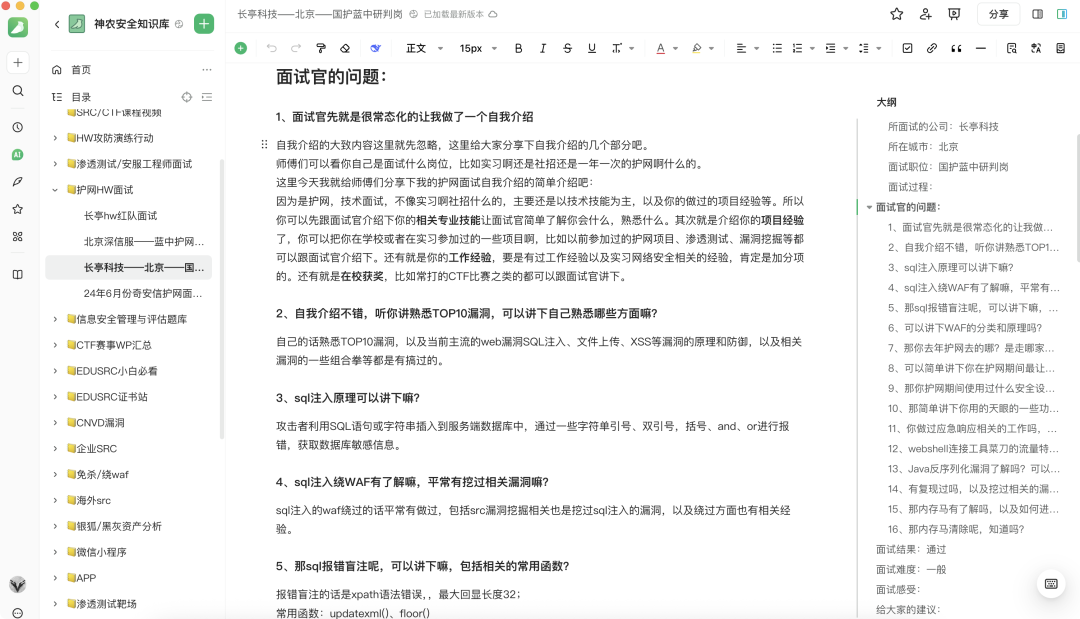

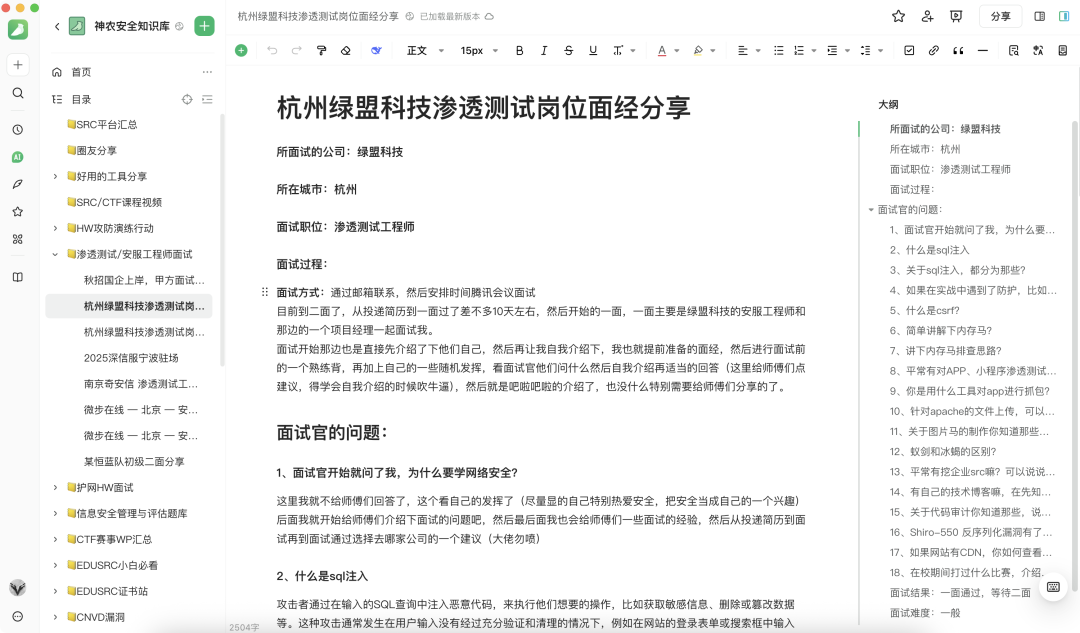

内部小圈子详情介绍

我们是

神农安全

,点赞 + 在看

铁铁们点起来,最后祝大家都能心想事成、发大财、行大运。

内部圈子介绍

圈子专注于更新src/红蓝攻防相关:

1、维护更新src专项漏洞知识库,包含原理、挖掘技巧、实战案例

2、知识星球专属微信“小圈子交流群”

3、微信小群一起挖洞

4、内部团队专属EDUSRC证书站漏洞报告

5、分享src优质视频课程(企业src/EDUSRC/红蓝队攻防)

6、分享src挖掘技巧tips

7、不定期有众测、渗透测试项目(一起挣钱)

8、不定期有工作招聘内推(工作/护网内推)

9、送全国职业技能大赛环境+WP解析(比赛拿奖)

内部圈子

专栏介绍

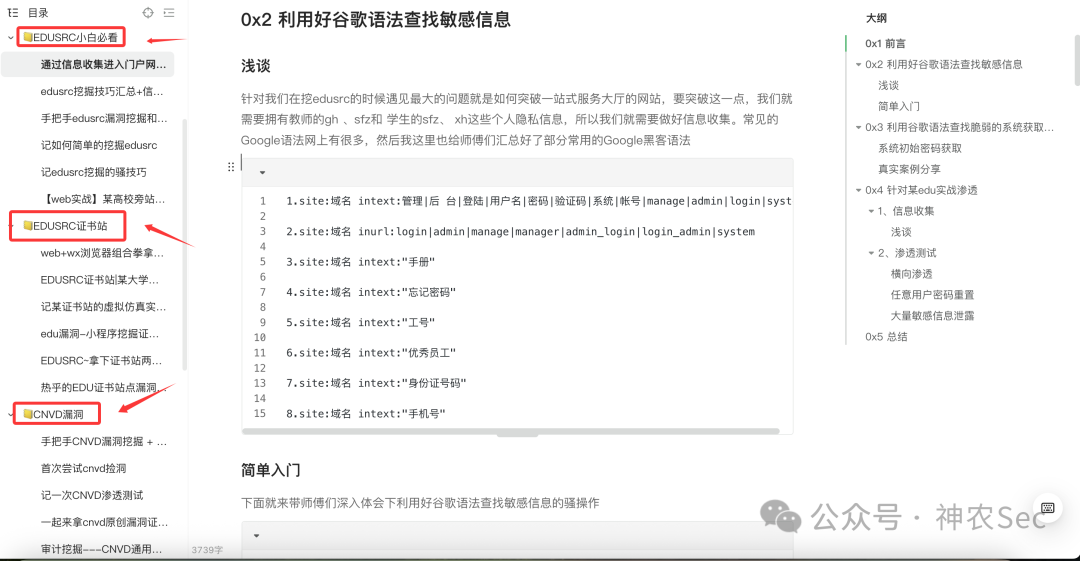

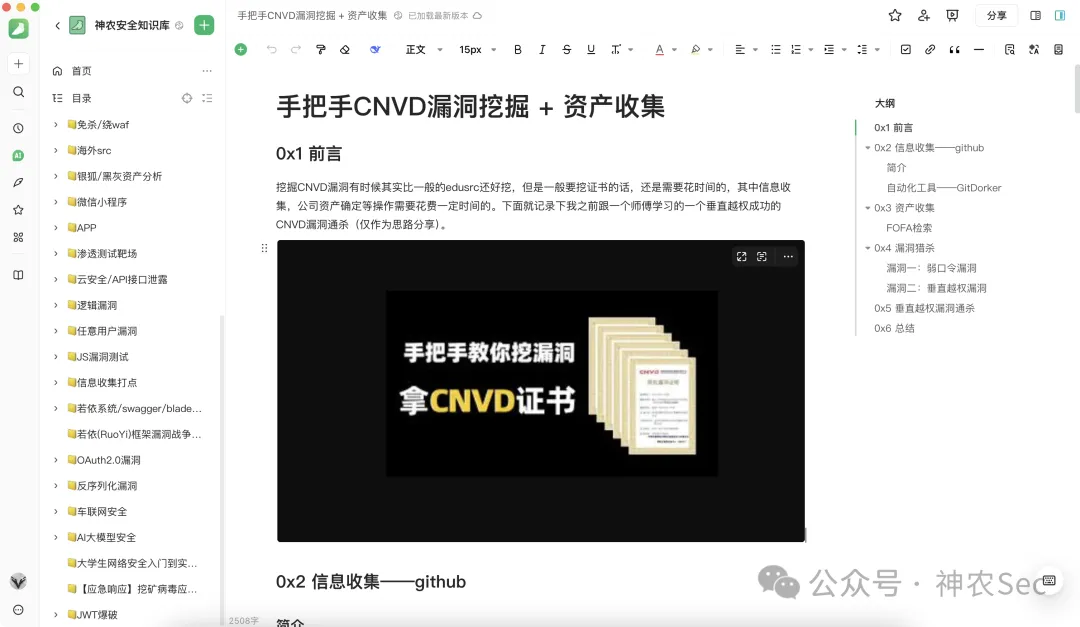

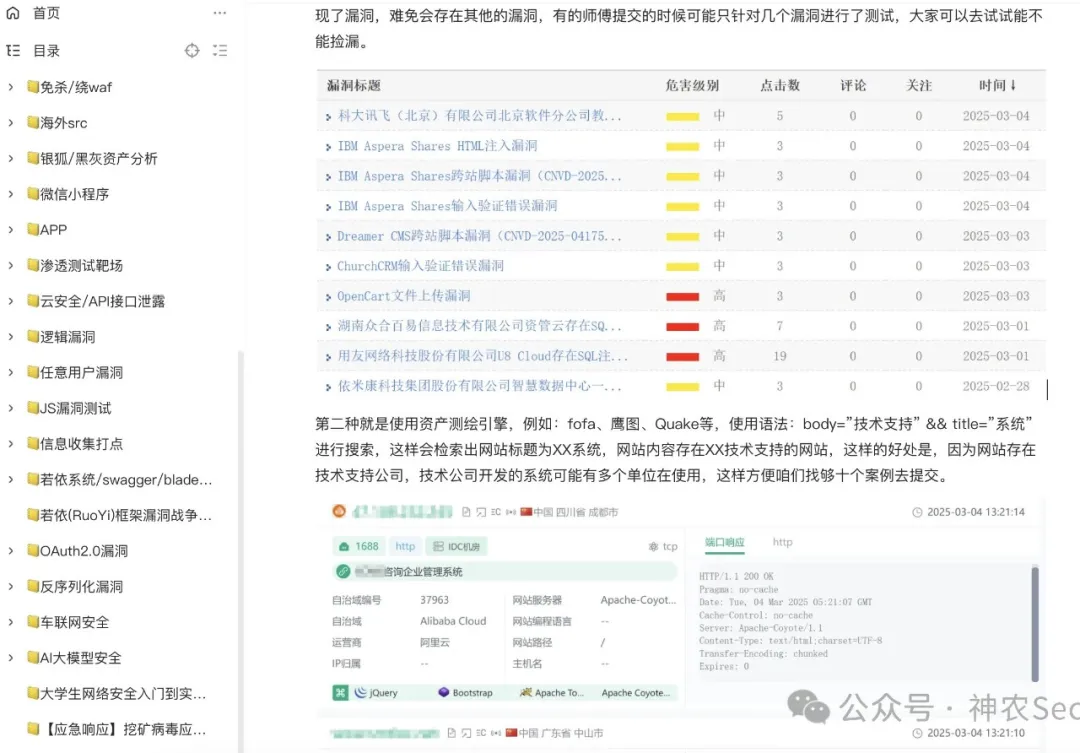

知识星球内部共享资料截屏详情如下

(只要没有特殊情况,每天都保持更新)

知识星球——

神农安全

星球现价

¥45元

如果你觉得应该加入,就不要犹豫,价格只会上涨,不会下跌

星球人数少于1000人 45元/年

星球人数少于1200人 65元/年

(新人优惠卷20,扫码或者私信我即可领取)

欢迎加入星球一起交流,券后价仅45元!!! 即将满1000人涨价

长期

更新,更多的0day/1day漏洞POC/EXP

内部知识库–

(持续更新中)

知识库部分大纲目录如下:

知识库跟

知识星球联动,基本上每天保持

更新,满足圈友的需求

知识库和知识星球有师傅们关注的

EDUSRC

和

CNVD相关内容(内部资料)

还有网上流出来的各种

SRC/CTF等课程视频

量大管饱,扫描下面的知识星球二维码加入即可

不会挖CNVD?不会挖EDURC?不会挖企业SRC?不会打nday和通杀漏洞?

直接加入我们小圈子:

知识星球+内部圈子交流群+知识库

快来吧!!

神农安全知识库内部配置很多

内部工具和资料💾,

玄机靶场邀请码+EDUSRC邀请码等等

快要护网来临,是不是需要

护网面试题汇总

?

问题+答案(超级详细🔎)

最后,师傅们也是希望找个

好工作,那么常见的

渗透测试/安服工程师/驻场面试题目,你值得拥有!!!

内部小圈子——

圈友反馈

(

良心价格

)

神农安全公开交流群

有需要的师傅们直接扫描文章二维码加入,然后要是后面群聊二维码扫描加入不了的师傅们,直接扫描文章开头的二维码加我(备注加群)

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.