渗透测试0day漏洞归属与外包源代码安全责任探讨。|总第293周

原文链接: https://mp.weixin.qq.com/s?__biz=MzI2MjQ1NTA4MA==&mid=2247492157&idx=1&sn=3c92664fd962247eef58f7b0f582a3a4

渗透测试0day漏洞归属与外包源代码安全责任探讨。|总第293周

原创 群秘 君哥的体历 2025-07-13 23:30

0x1本周话题

话题一:我们有一个渗透测试的安服项目,项目实施过程中有一名渗透测试人员发现了一个系统的0day漏洞,但安服厂商反馈这个0day漏洞属于该名成员的个人资产,拒绝向我们透露0day详情,仅提供整改方案。这个说法我第一次见到,我理解从法律上来讲,他们为我们服务,所有的产出成果均应归属于我们,包括对应的漏洞细节信息等。不知道大家怎么看这个问题?

A1:

这个

应该是公司资产

吧?

发现漏洞不报

,

明显违约了

。

A2:

关于渗透测试服务中发现的0day漏洞归属问题,安服厂商声称漏洞属于测试人员“个人资产”而拒绝提供细节的说法,

这个

在法律和行业实践上

都

缺乏充分依据。

一、法律层面:漏洞信息应视为服务成果归属委托方委托开发成果的默认归属原则根据《计算机软件保护条例》第十一条及《民法典》相关规定:委托开发产生的知识产权,若合同未明确约定归属,默认归属于受托方(即安服厂商)。但漏洞信息本质是服务过程中发现的缺陷信息,并非独立开发的“作品”。委托方(客户)支付费用购买渗透测试服务,服务产生的所有数据(包括漏洞细节)应属于服务成果的一部分,委托方有权获取完整信息。职务行为与个人资产的界限渗透测试人员在工作期间、使用公司资源(如测试工具、客户系统访问权限)发现的漏洞,属于履行职务行为的产出。根据《计算机软件保护条例》第十三条,职务行为产生的技术成果(如漏洞信息)应归属于用人单位(即安服厂商),而非个人。厂商将漏洞称为“个人资产”属于概念混淆。

二、合同约定优先:需审查渗透测试协议条款关键看合同约定:若合同中明确约定“所有测试成果(包括漏洞细节)归客户所有”,则厂商必须提供漏洞详情;若未约定或约定模糊,则需按法律默认原则处理(即漏洞信息作为服务成果应提供给客户)。厂商的“整改方案”替代漏洞细节是否合规?仅提供整改方案而不披露漏洞细节,可能违反渗透测试的核心目的——帮助客户全面理解风险。若漏洞未被充分验证,整改方案的有效性存疑,且客户无法评估后续风险。

三、行业实践:漏洞共享义务与伦理要求渗透测试的服务本质渗透测试的核心目标是为客户识别风险并提供可验证的证据。隐瞒漏洞细节等同于未完成服务义务,行业规范(如

OSSTMM

、

PTES

)均要求提供完整报告。示例:在演习中,第三方机构需在

24

小时内向客户反馈漏洞详情,否则视为响应失败。

0day

漏洞的特殊性

0day

漏洞虽具有高价值,但其发现场景(客户系统)决定了其归属:若测试范围包含客户系统,漏洞信息应专属该客户;若厂商计划私下利用或出售漏洞,涉嫌违反《反不正当竞争法》和保密协议。

四、风险与争议解决建议争议点法律

/

行业立场客户应对措施漏洞归属服务成果归客户,非个人资产要求按合同提供完整漏洞报告厂商拒透详情构成服务瑕疵或违约发正式函件追责,保留诉讼权利整改方案替代细节无法验证有效性,风险未闭环要求补充

POC

验证及技术细节行动建议:审查合同:确认是否有“漏洞细节交付”的明确条款;正式交涉:以书面形式要求厂商依据《民法典》第

123

条(知识产权客体)和行业标准提供漏洞详情;法律威慑:若厂商坚持拒绝,可主张其违反《反不正当竞争法》第

9

条(商业秘密保护义务),或提起违约诉讼;备选方案:引入第三方机构验证整改方案的有效性,费用由厂商承担。

五、总结安服厂商的说法不成立。漏洞信息作为渗透测试的直接产出,其所有权应通过合同约定,无约定时默认作为服务成果归属委托方。厂商以“个人资产”为由拒透详情,既不符合法律规定,也违背渗透测试的服务伦理。客户应通过法律和协商手段维护知情权,确保风险闭环。

A3:

感觉是安服厂商想独占

。

这是公司行为还是个人行为?个人行为,肯定没有授权,属于违法渗透,行为取证就可以处理。其次,演习发现的漏洞必须报告,个人资产纯属扯淡

。

A4:

公司行为就可以按照合同来

。

要看服务合同的约定。目前,我们这边厂商提交的漏洞都必须向我们公布漏洞细节

。

A5:

是不是他们想独占,用在HW上

?

A6:

他们是在红蓝里面用了0day漏洞,一般还会删除日志,不会告诉你细节

。

A7:

可以作为违规行为报公安,全系统拉黑他们了

。

A8:

想一直用这个0day 给了就没了

。

A9:

你们这次演习前报公安了么

?

A10:

报了

。

A11:

那真是足以报违规的,劝他们老板想想清楚

。

A12:

这还能独占?普通系统也经不住修复措施逆推啊,实在恶心了

。

A13:

是不是个外购系统?

A14:

是的

。

A15:

那就有点合理了

。

A16:

这种情况,0day大概率是某个OA,某个公共服务组件

。

A17:

我遇到过这种情况:武器是公司的,攻击队员知道,但不掌握,提示你修,那你不能强求他给

。

A18:

大概率是交付团队自己想的,上升之后就不信谁还能对着干

。

A19:

我们也遇到过这个情况,拉扯了挺久也没用

。

A20:

武器库直接搞的是另一回事,那是服务方自己的产权

。

但他这个显然不属于,只要用了打了,你的流量能回溯,就不能隐瞒,个人资产最扯淡

。

A21:

服务合同应该约束了知识产权的归属方啊,服务项目范围内产生的知识产权,应该归属于甲方啊

。

A22:

你花钱,让他在你的系统挖出来的洞,归你,不归他

。

他确实付出了劳动,但你买走了,不过对于野路子可能还是拿报违规说事更管用,你野那就别玩了

。

A23:

大多数渗透测试人员没有产权意识,认为自己挖的就是自己的,很常见

。

A24:

在其他服务厂商也有遇见过,也是不给具体漏洞细节,不过打的那个资产刚好不是我们的,后面也没管了。

A25:

“发现了一个系统的0day漏洞”,这可能取决于这个“系统”是什么。比如这个“系统”是你们定制的OA系统,那漏洞是应该交付的。但如果这个“系统”是另一个厂商的产品,那么如果把其它厂商产品的漏洞交付给你们甚至可能是违反相关法规的。

比如小明给阿里做测试的时候,发现了阿里部署的某华为设备的一个0day,那么如果小明把华为设备的0day报告给阿里,这可能会有问题。

A26:

嗯,按公安要求是要按办法上报,不过厂商目前肯定不是为了负责任披露,而是为了黑下来

。

A27:

大概是早就发现了吧,只是为了挣一笔漏洞奖励费,话说你们漏洞奖励额度很高吗?

A28:

我们当时也是一个外购系统,拉扯过程中供应商也提了这点,然后可能合同里也没有约束清楚

。

A29:

我们是采购的外部产品,但在采购后有定制开发。

A30:

这种0day漏洞,给咱们,咱们也修不了

。

A31:

那就看漏洞是出在外采来的部分,还是定制开发的部分,或者说,看这个漏洞是不是还影响其它外采该产品的公司。

Q:

因为不清楚细节,我们暂时也判断不了

。

他给的修复措施是你们自己能做的还是要厂商做的呢

?

Q:

挖到了也应该是渗透测试乙方告诉甲方,甲方再把漏洞信息通知产品厂商,厂商协助修复,如果乙方隐瞒不报,这个不能构成违约吗

?

web的还是二进制的,如果web的话,有流量设备可以看看他们发什么包了?

A32:

修复措施自己能做的

。

A33:

攻击队还能给修复措施?不得系统原厂给吗?

Q:

话说,你们是怎么发现他们挖到了没有报呢?有渗透测试审计工具吗

?

A34:

我觉得现在举证责任在安服方

。

他们自己先报了有这个问题,只是拒绝透露细节

。

A35:

这就有点测,因为资产是属于你们的,发现了资产漏洞不报,这个不违约?

A36:

你们为此付钱了吗?如果没付钱人家可以不要这个漏洞的钱,当友情提示

A37:

还没付钱

。

A38:

都要给的。哪怕他说你去升级版本也得给修复建议的。系统运维方出的是操作步骤,不耽误出修复建议

。

A39:

我说得就是运维方给的修复措施,那就这个漏洞不付钱吧

。

A40:

如果是众测模式,真可以挖到漏洞不报

。

理论上什么模式都有可能不报

。

A41:

或者他把细节报给厂商也行,然后由厂商提供修复方案给我们

。

A42:

他们不愿意报是不是想hw搞一把大的

。

A43:

另外还有一种情况,就是测试人员之前就发现了某系统的0day漏洞。在测试过程中,测试人员发现你们也在使用某系统,受该漏洞影响。这种情况下要求对方提供该0day可能是不太现实的。

A44:

可以都不报,只要后面没考核,瞒就瞒了

。

管的好一点,所有的渗透都有审计平台,事后做下审计,看有没有发现了没有报送的。

A45:

假设有人发现了Windows Exchange的一个远程漏洞,能把这个消息告诉你们就已经很够意思了。不能指望别人把了Windows Exchange的0day也给你。整个渗透测试的费用可能还没有这一个0day值钱。

A46:

我好奇这个测试人员咋想的,既然是0day,为啥要告诉你们这个漏洞?谁也修不了,他也不给提供漏洞证明,甲方也不可能付钱呀

。

A47:

道理是这样的,但是如果是甲乙方约定发现了就要报,而且有审计手段,这种有协议约束的,我觉得是需要报送的

。

A48:

教主的团队手里,估计有很多这样的漏洞,告不告诉大家,看心情

。

A49:

大部分情况下,服务机构发现了漏洞,不告诉你,你也是不知道的

。

A50:

如果想挣这个0day漏洞费,他们大概率也会搞个其他借口呼弄一下,不直接说这个漏洞的问题

。

A51:

那最后就是法律问题了,看合同有没有相关约束,以及相关约束是否会被认为是“显失公平”。

A52:

学习了,看来服务合同中还有一些需要约定清楚的。不过这些情况,对乙方来说应该比较有经验,按理乙方应该在合作之初就提前说明,免得扯皮。可以双方折中下,按src漏洞规则来收

。

A53:

所以群里讲的都是上台面的,而当事人我都怀疑是否内网可查,他并没有按这套能上台面的道理跟你讲,讲的是“个人资产”

。

A54:

渗透测试一般都要有过程记录的,包括发包、截图…不能只提供修复方案,否则就是不完整的。(ps:这个是正规正式的渗透测试服务?) 另外既然渗透测人员是打的自己资产,那从日志或流量能否还原出来?结合修复意见再去定位。双管齐下

。

A55:

从0day漏洞最大化收益的角度,确实,小的服务项目根本就不舍得用高价值n day。 更别指望对方提供poc exp了…能告诉你修复加固方案算不错的了。有的时候是报告里兜圈子,告诉你从别的路径进来的… 比如声明弱口令,其实根本不是。上来就直接shell了

。

A56:

说的这一切都是基于市场化、资本化、不规范的前提,是事实,但属于整治对象,如果还按这个套路来,就别演练了,攻击队也别打别提交,只当不知道,也说不了什么。又想用0day反复赚钱,又不想暴露,哪那么多好事让你一个人全吃

。

A57:

感觉做渗透测试,是发现自己系统的脆弱性、确定加固方案,也不是为了买0day,告诉怎么修复,修了真有效,就合理了

。

话题二:咨询个问题,驻场外包人员在自己的电脑上为企业写的软件源代码,在还未交付企业前,这部分源代码泄露后,应该算哪方的责任呢?

A1:

应该算外包公司的责任吧

。

A2:

这个代码怎么知道是哪个公司的呢?代码内容有明显指向性?

A3:

对,能监测出来

。

A4:

监管会说,活可以外包,责任不能外包

。

A5:

包名,注释,域名IP信息,特别是私有域名对外不提供解析的。可以帮助攻击者定位都是某个企业的

。

A6:

问题是不是应该关注

,

为什么用自己的电脑

?

A7:

监管会说企业外包管理不到位,监管不直接管外包公司,出了事基本就是这样了,企业再去罚外包公司

。

A8:

供应商的,但监管发现时不会管那么多,首先是你的,我们遇到过,定制开发呢,供应商习惯不好,同步到git

。

A9:

我们是虚桌,但是外包是用自己电脑连接的,那有没有可以提前规避的措施?

A10:

把外包当成自己员工一样管,甚至策略和权限上要更严格控制。比如你们自己用虚拟桌面,外包不得只能和你们一样用虚拟桌面,而且权限还得卡得死死的。

A11:

一是供应商教育,管理,签协议方面的二是用到我方接口就在我方环境开发,我方demo不外发,这可以做一个卡点 三是自己按监管套路主动监控,提前发现

A12:

那发不出去才对呀

,

除非对方截下来吧

。

A13:

自己在本地电脑上写的

。

0x2 群友分享

【安全资讯】

《铜锁支持”SM2+抗量子”混合密钥交换,迈向抗量子密码学新阶段》

《男子刚落地米兰便被逮捕 FBI坚称其为间谍 | 是否为安全圈内人员存疑?》

【安全管理】

《数据存储期限汇总表(已更新303项、覆盖31行业)》

【法规解读】

《治安管理处罚法》( 2012版 VS 2025版)新旧对照表

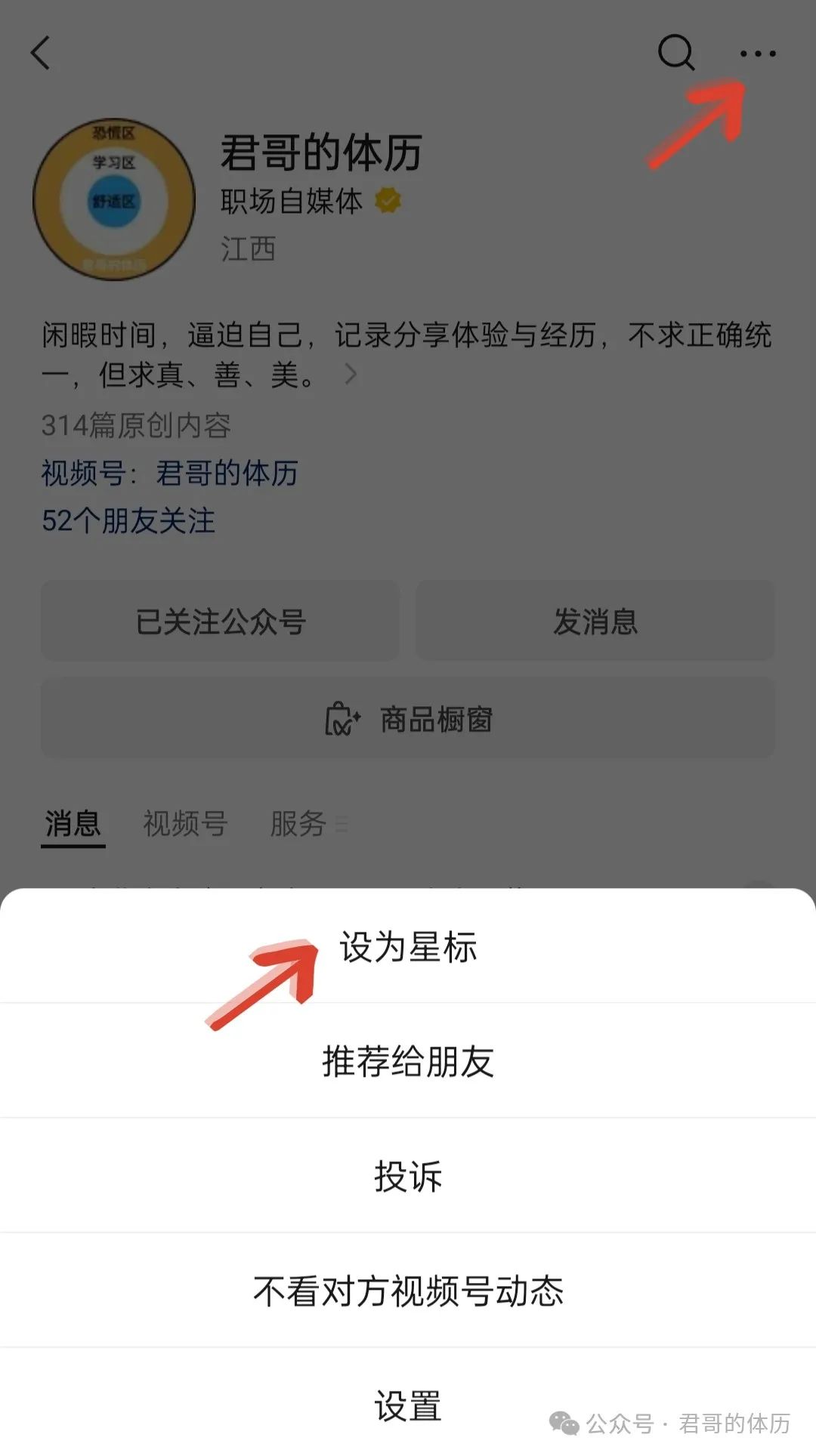

由于微信修改了推送规则,需读者经常留言或点“在看”“点赞”,否则会逐渐收不到推送!如果你还想看到我们的推送,请点赞收藏周报,将

【君哥的体历】

加为星标或每次看完后点击一下页面下端的“在看”“点赞”。

【金融业企业安全建设实践群】和【企业安全建设实践群】每周讨论的精华话题会同步在本公众号推送(每周)。根据话题整理的群周报完整版——每个话题甲方朋友们的展开讨论内容——每周会上传知识星球

,方便大家查阅。

往期群周报:

数据跨境合规与越权访问防控:企业信息安全双重挑战应对策略|总第292周

等保三级密评实施与行业加密挑战、MCP安全风险剖析及服务器LAST_ACK连接优化:网络安全维护的重要议题探讨。|总第291周

后量子密码学加密算法发展、第三方Onsite员工账号管理优化及关基单位模拟攻击合规性分析。|总第290周

****## 如何进群?

如何下载群周报完整版?

请见下图: