20年历史漏洞可让黑客远程控制列车制动系统

原文链接: https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651324943&idx=1&sn=93d35c2bec5a8151f80c28ab1ae8258c

20年历史漏洞可让黑客远程控制列车制动系统

FreeBuf 2025-07-15 10:31

美国网络安全和基础设施安全局(CISA)发布紧急安全公告,警告铁路通信系统中存在一个高危漏洞(CVE-2025-1727),攻击者可利用该漏洞远程控制列车制动系统。该漏洞影响全美交通基础设施中使用的列车尾部(End-of-Train)与列车头部(Head-of-Train)远程连接协议。

Part01

漏洞关键信息

-

漏洞编号CVE-2025-1727,影响所有列车头尾连接协议,CVSS v4评分为7.2分

-

薄弱的BCH校验和认证机制使攻击者能通过软件定义无线电伪造制动控制数据包

-

成功利用可发送未授权制动指令,导致列车急停或制动系统故障

-

缓解措施包括网络隔离、防火墙保护、安全VPN接入,以及与制造商协调更新协议

Part02

FRED协议漏洞技术分析

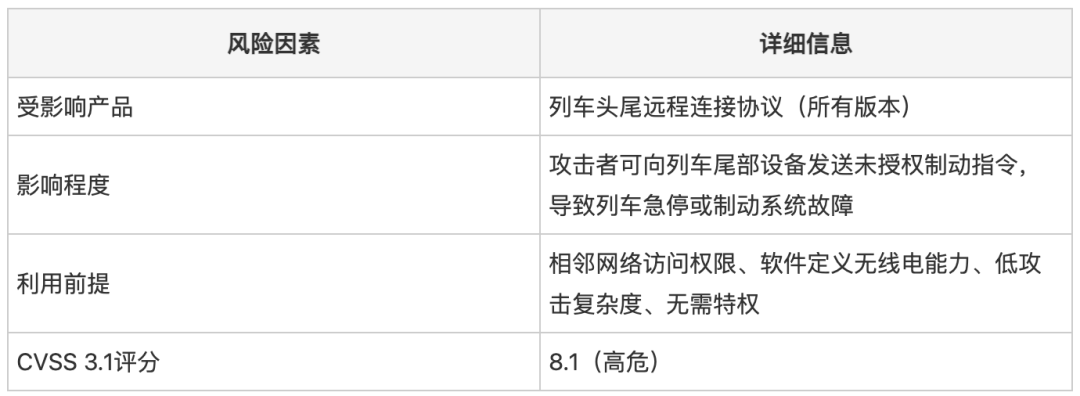

该漏洞被归类为CWE-1390弱认证漏洞,CVSS v4基础评分为7.2分,CVSS v3评分为8.1分,属于高危级别。CVSS v4向量字符串(AV:A/AC:L/AT:N/PR:N/UI:N/VC:L/VI:H/VA:H/SC:N/SI:H/SA:H)显示,攻击需要相邻网络访问权限,但复杂度低且无需特权。

漏洞影响所有版本的列车头尾远程连接协议(通称FRED,即闪烁尾部装置)。该协议由美国铁路协会(AAR)铁路电子标准委员会(RESC)维护,日立铁路STS美国公司、Wabtec和西门子等多家制造商采用该协议。

技术分析表明,该安全缺陷源于协议依赖BCH校验和进行数据包创建与认证。研究人员Neil Smith和Eric Reuter发现,攻击者可通过软件定义无线电(SDR)技术利用此弱点,创建恶意的列车尾部和头部数据包。成功利用该漏洞可使攻击者向列车尾部设备发送未授权制动控制指令,可能导致列车急停扰乱运营,或引发制动系统故障。由于该漏洞通过射频(RF)通信发挥作用,对铁路基础设施安全构成严重威胁。

Part03

风险因素详情

Part04

缓解措施建议

CISA建议采取以下防御措施降低风险:确保控制系统设备无法从互联网访问,通过防火墙实施适当的网络分段,使用虚拟专用网络(VPN)等安全远程访问方法。美国铁路协会正积极研发新设备和协议以替代传统列车头尾设备。标准委员会正在研究缓解方案,建议制造商联系设备供应商获取具体指导。

CISA强调目前尚未发现针对该漏洞的公开利用案例,且该漏洞无法被远程利用。但该机构仍建议各组织实施推荐的网络安全策略,主动保护工业控制系统(ICS)资产,并通过既定程序报告任何可疑恶意活动。

参考来源:

20-Year-Old Vulnerability Allows Hackers to Control Train Brakes

https://cybersecuritynews.com/hackers-control-train-brakes/

推荐阅读