【已复现】Linux Kernel AF_UNIX UAF漏洞(CVE-2025-38236)

原文链接: https://mp.weixin.qq.com/s?__biz=Mzk0ODM3NTU5MA==&mid=2247494273&idx=1&sn=cfef3d7b85d52177a5027daf3e4fabf8

【已复现】Linux Kernel AF_UNIX UAF漏洞(CVE-2025-38236)

原创 360漏洞研究院 360漏洞研究院 2025-07-15 10:51

|

漏洞概述 |

|||

|

漏洞名称 |

Linux Kernel AF_UNIX UAF漏洞 |

||

|

漏洞编号 |

CVE-2025-38236 |

||

|

公开时间 |

2025-07-08 |

POC状态 |

已公开 |

|

漏洞类型 |

UAF |

EXP状态 |

未公开 |

|

利用可能性 |

高 |

技术细节状态 |

已公开 |

|

CVSS 3.1 |

7.3 |

在野利用状态 |

未发现 |

01

影响组件

Linux是一种免费开源的类Unix操作系统,广泛应用于服务器、嵌入式设备及云计算领域,拥有庞大的用户基础和企业级应用。作为现代IT基础设施的核心组件,Linux系统的安全性直接影响着全球数百万服务器和设备的运行安全。

AF_UNIX(也称为AF_LOCAL)是Linux内核中实现的一种套接字协议族,专门用于本地进程间通信(IPC, Inter-Process Communication)。该协议使用文件系统路径或匿名绑定作为通信端点,不涉及网络协议栈,在系统服务、数据库连接、进程协调等场景中发挥着重要作用,是Linux系统内部通信的重要机制。

02

漏洞描述

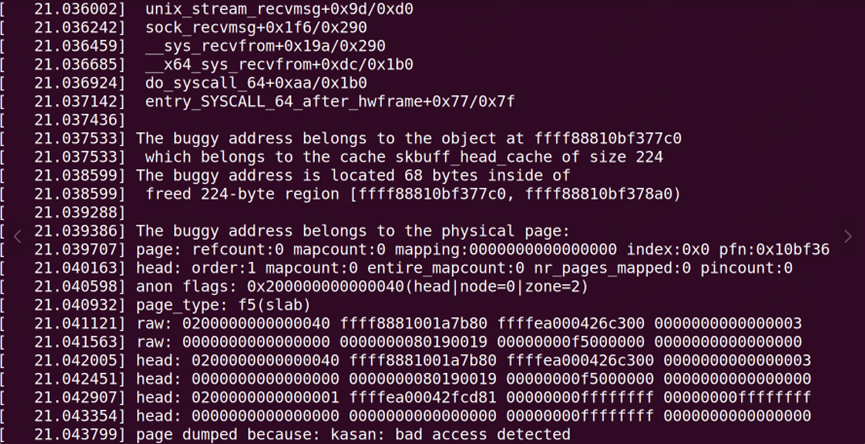

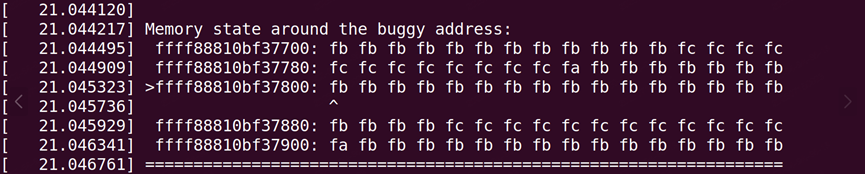

近日,安全研究人员公开披露了 Linux 内核中存在的USE-AFTER-FREE

漏洞(CVE-2025-38236

)。该漏洞存在于AF_UNIX套接字处理MSG_OOB

(Out-Of-Band)数据时的逻辑缺陷中,当应用程序在特定顺序下读取OOB数据时,会导致内核出现use-after-free内存错误。

UNIX在处理MSG_OOB时存在逻辑问题:

-

当应用使用MSG_OOB标志读取数据时,unix_stream_recv_urg()直接从oob_skb字段获取最新的skb。此时skb不会从receive队列中删除,所以OOB-X和OOB-Y仍然依次位于队列中;

-

发送OOB-Z,oob_skb字段指向OOB-Z,OOB-Z加入队尾;

-

当应用未使用MSG_OOB标志读取数据时,skb_peek()从队头找到OOB-X,manage_oob()返回OOB-Y;

-

由于OOB-Y已经被应用读取,它的len为0,SO_PEEK_OFF的逻辑没有处理len为0的情形,skip为0时表示无需跳过,但此时却跳过OOB-Y,读取了OOB-Z,使得oob_skb成为悬空指针;

-

再次使用MSG_OOB标志读取数据时,oob_skb指向已经释放的内存,导致UAF。

成功利用此漏洞的攻击者可能实现权限提升

或拒绝服务

攻击,可获得了对系统内核内存的”非法操作权”,严重威胁系统安全

。

03

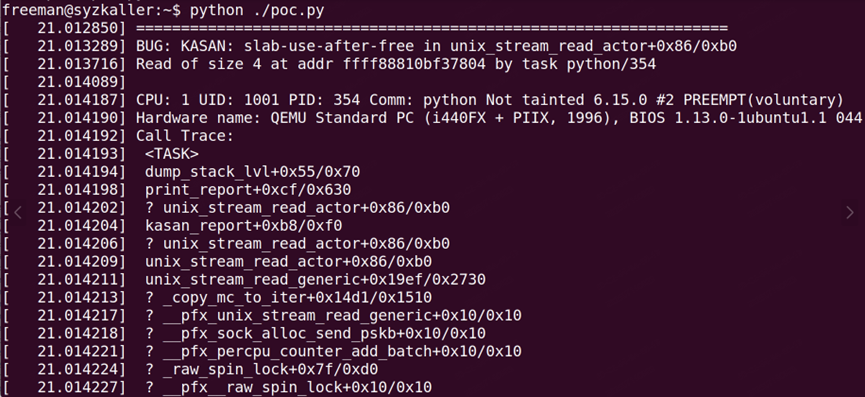

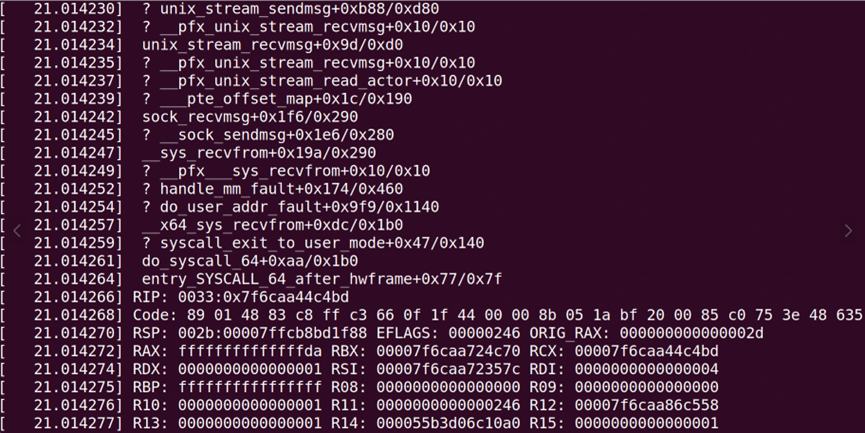

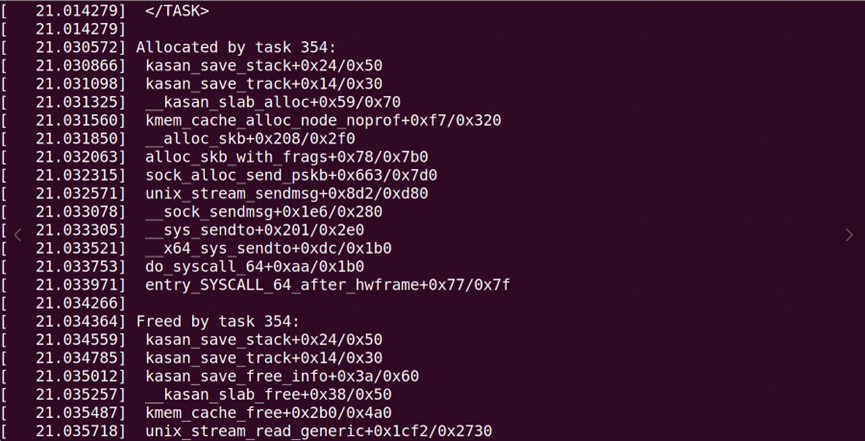

漏洞复现****

CVE-2025-38236 Linux Kernel AF_UNIX UAF漏洞

04

漏洞影响范围****

CVE-2025-38236 影响以下版本的 Linux 产品:

由 Linux Kernel 5.15 版本引入该问题

Linux Kernel 6.1.142 及更早版本

Linux Kernel 6.6.95 及更早版本

Linux Kernel 6.12.35 及更早版本

Linux Kernel 6.15.4 及更早版本

05

修复建议****

正式防护方案

针对 CVE-2025-38236 漏洞,受影响的内核版本请升级至以下已修复的内核版本。

Linux Kernel 6.1.143

Linux Kernel 6.6.96

Linux Kernel 6.12.36

Linux Kernel 6.15.5

Linux Kernel 6.16-rc4

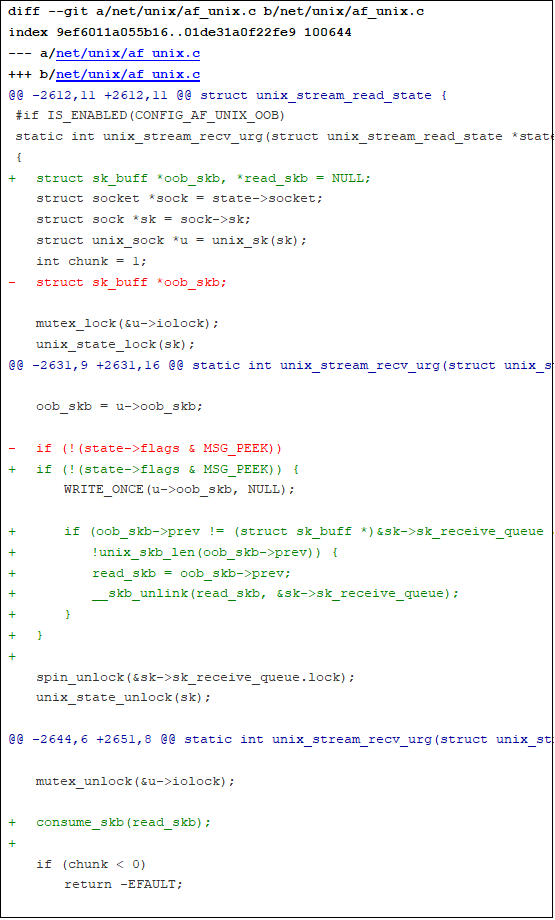

官方补丁的修复方案是避免receive队列中出现相邻的OOB,此时,PoC的执行流程发生以下变化:

-

读取OOB-Y时将OOB-X释放,此时队头是OOB-Y;

-

保持不变;

-

skb_peek()从队头找到OOB-Y,manage_oob()返回OOB-Z,此时已将oob_skb清空;

-

OOB-Z未被读取,len大于0,不会被跳过,正常读取释放;

-

再次使用MSG_OOB标志读取数据时,oob_skb为NULL,没有数据可以读取。

官方补丁的修复方案

临时缓解措施

1.不运行来源不明的程序和脚本,避免潜在的漏洞利用代码。

2.确保应用程序以最小必要权限运行,减少权限提升攻击的危害。

06

产品侧支持情况

360安全智能体

:支持该漏洞攻击的智能分析。

07

时间线

2025年7月15日,360漏洞研究院发布本安全风险通告。

08

参考链接

https://git.kernel.org/pub/scm/linux/kernel/git/stable/linux.git/commit/?id=a12237865b48a73183df252029ff5065d73d305e

09

更多漏洞情报

建议您订阅360数字安全-漏洞情报服务,获取更多漏洞情报详情以及处置建议,让您的企业远离漏洞威胁。

网址:https://vi.loudongyun.360.net

“洞”悉网络威胁,守护数字安全

关于我们

360 漏洞研究院,隶属于360数字安全集团。其成员常年入选谷歌、微软、华为等厂商的安全精英排行榜, 并获得谷歌、微软、苹果史上最高漏洞奖励。研究院是中国首个荣膺Pwnie Awards“史诗级成就奖”,并获得多个Pwnie Awards提名的组织。累计发现并协助修复谷歌、苹果、微软、华为、高通等全球顶级厂商CVE漏洞3000多个,收获诸多官方公开致谢。研究院也屡次受邀在BlackHat,Usenix Security,Defcon等极具影响力的工业安全峰会和顶级学术会议上分享研究成果,并多次斩获信创挑战赛、天府杯等顶级黑客大赛总冠军和单项冠军。研究院将凭借其在漏洞挖掘和安全攻防方面的强大技术实力,帮助各大企业厂商不断完善系统安全,为数字安全保驾护航,筑造数字时代的安全堡垒。

“扫描上方二维码,进入公众号粉丝交流群。更多一手网安咨询、漏洞预警、技术干货和技术交流等您参与!”