【已复现】用友U9 Cloud存在远程代码执行漏洞

原文链接: https://mp.weixin.qq.com/s?__biz=MzUzOTE2OTM5Mg==&mid=2247490480&idx=2&sn=72f9ba58728459766a57f577c2d117bb

【已复现】用友U9 Cloud存在远程代码执行漏洞

安恒研究院 安恒信息CERT 2025-07-15 11:20

|

漏洞概述 |

|||

|

漏洞名称 |

用友U9 Cloud存在远程代码执行漏洞 |

||

|

安恒CERT评级 |

2级 |

CVSS3.1评分 |

8.6(安恒自评) |

|

CVE编号 |

未分配 |

CNVD编号 |

未分配 |

|

CNNVD编号 |

未分配 |

安恒CERT编号 |

WM-202507-000077 |

|

POC情况 |

已发现 |

EXP情况 |

已发现 |

|

在野利用 |

未发现 |

研究情况 |

已复现 |

|

危害描述 |

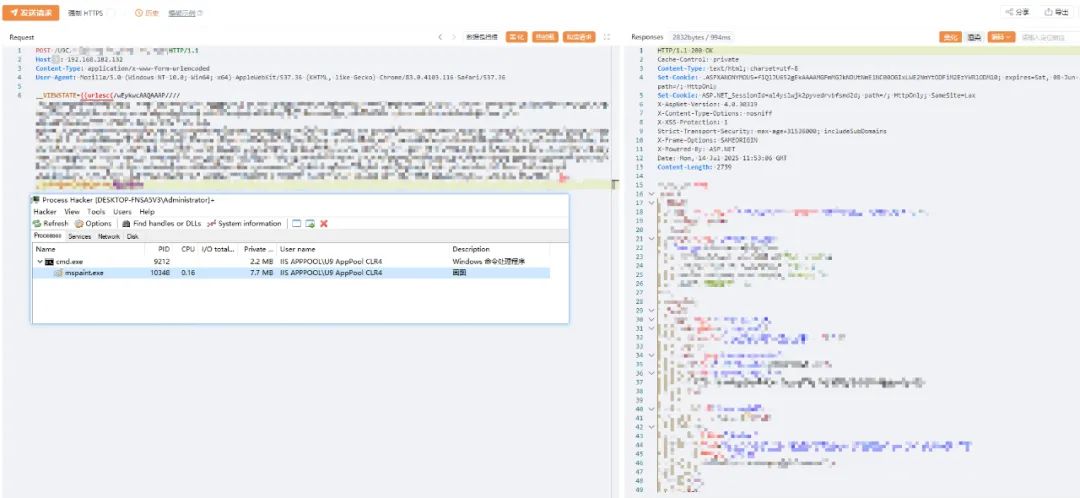

安恒CERT监测到用友U9 Cloud修复一处远程代码执行漏洞,该漏洞由于用友U9 Cloud配置硬编码MachineKey配置信息,导致攻击者可构根据相关信息造恶意ViewState数据包,进而造成ViewState反序列化漏洞,实现远程代码执行。 |

||

该产品主要使用客户行业分布广泛,漏洞危害性高,建议客户尽快做好自查及防护。

安恒研究院卫兵实验室已复现此漏洞。

漏洞信息

用友U9 cloud是用友网络科技股份有限公司推出的一款面向中型及中大型制造企业的世界级云ERP系统。

漏洞描述

漏洞危害等级:

高危

漏洞类型:

远程代码执行

影响范围

影响版本:

U9V6.6企业版、U9V6.6标准版

CVSS向量

访问途径(AV):网络

攻击复杂度(AC):低

所需权限(PR):无

用户交互(UI):无

影响范围 (S):不变

机密性影响 (C):高

完整性影响 (l):低

可用性影响 (A):低

修复方案

官方修复方案:

官方已发布修复方案,受影响的用户建议及时安装漏洞补丁,需在升级615补丁之后进行漏洞补丁的升级。

https://security.yonyou.com/#/noticeInfo?id=705

参考资料

https://security.yonyou.com/#/noticeInfo?id=705

产品能力覆盖

|

产品名称 |

覆盖补丁包 |

|

AiLPHA大数据平台 |

GoldenEyeIPv6_XXXXX_strategy2.0.XXXXX.250715.1及以上版本 |

|

APT攻击预警平台 |

GoldenEyeIPv6_XXXXX_strategy2.0.XXXXX.250715.1及以上版本 |

|

明鉴漏洞扫描系统 |

V1.3.2284.1924及以上版本 |

|

WAF |

已支持 |

|

玄武盾 |

已支持 |

技术支持

如有漏洞相关需求支持请联系400-6059-110获取相关能力支撑。