记一次某学校AKSK泄露拿下中危漏洞

原文链接: https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247550983&idx=1&sn=ad9b1e11354dac3d5d34a5516f979560

记一次某学校AKSK泄露拿下中危漏洞

原创 zkaq-eden 掌控安全EDU 2025-07-15 04:02

扫码领资料

获网安教程

本文由掌控安全学院 – eden 投稿

来Track安全社区投稿~

千元稿费!还有保底奖励~( https://bbs.zkaq.cn)

前言

这个资产是偶然在漏洞报告平台上看到得一所教育局直属院校,所以就以 Web+微信小程序+微信公众号去进行资产收集,扩大资产暴露面,以便进行渗透测试。在官方公众号当中的电费充值网站,通过渗透测试,发现存在 AKSK 敏感信息泄露。

信息收集

1、找到目标资产

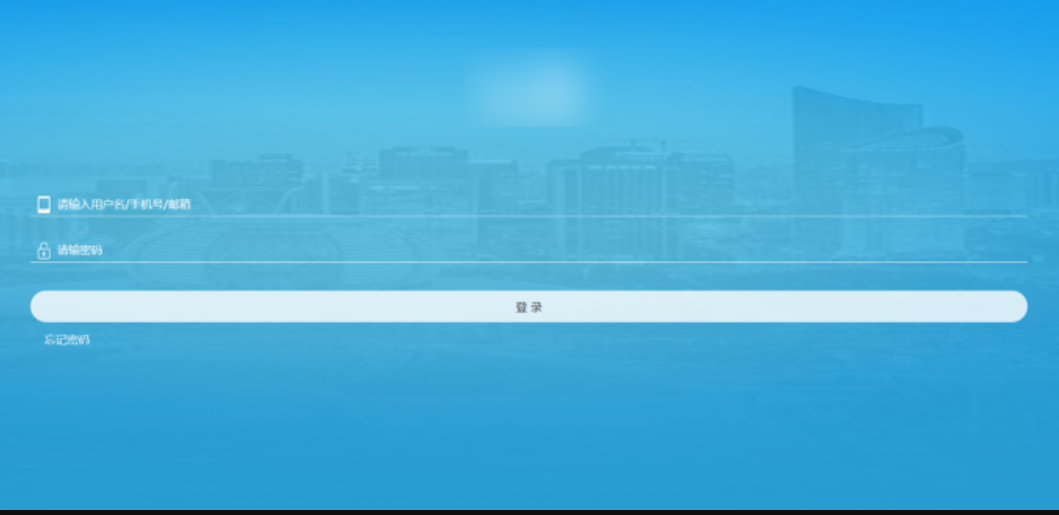

这里我们需要进行测试得功能网站是“电费充值”

下面这是电费充值得登录栏

测试

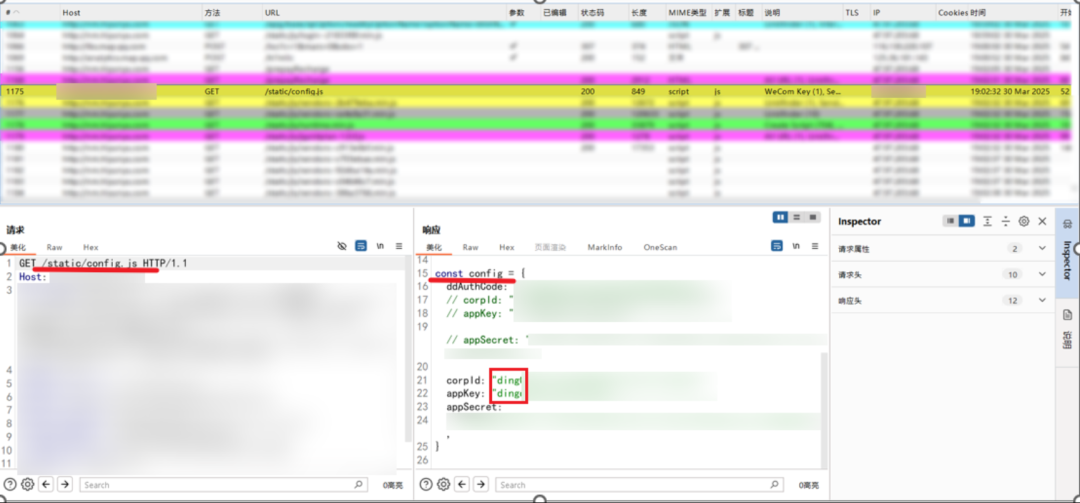

2、通过 BurpSuite 抓包进行观察网站得所有流量,在众多流量当中存在一个 config 得文件流量

在流量当中得一个/static/config.js 当中存在一个 corpid 和 appkey 以及 appsecret,这里就是 AKSK 泄露得地方,泄露得是钉钉的 AKSK

钉钉的 AKSK 的特征是前四个字符是 “ding”

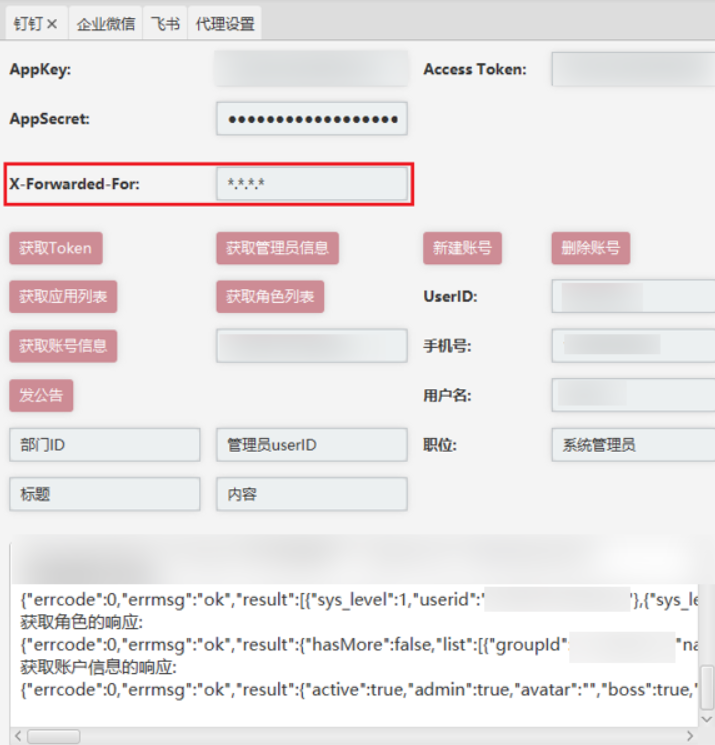

3、通过使用工具获取到钉钉得 token 这样就可以进行接管钉钉的管理员账户

进行接管账户的时候会因为 X-Forwarded-For 未知而造成接管不成功,这里只需要填写

*.*.*.*

即可接管账户

总结

这次渗透主要考察的是渗透时的细心,要观察每一个流量包,看看流量包当中是否存在敏感信息泄露(如:默认账号密码、AKSK 泄露等信息),在做资产收集时不要只局限于 Web 或者微信小程序端,有时在官方微信公众号也会有意想不到的收获

本次漏洞已提交至相关平台进行修复,切勿再进行任何的渗透测试,后续任何违法行为与本人无关,本文章只作为学习思路进行学习,仅供参考!!!

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

没看够~?欢迎关注!

分享本文到朋友圈,可以凭截图找老师领取

上千教程+工具+交流群+靶场账号

哦

**分享后扫码加我!

回顾往期内容

代理池工具撰写 | 只有无尽的跳转,没有封禁的IP!

点赞+在看支持一下吧~感谢看官老爷~

你的点赞是我更新的动力