2025-7-17日漏洞情报汇总

原文链接: https://mp.weixin.qq.com/s?__biz=Mzg3MTY3NzUwMQ==&mid=2247490661&idx=1&sn=bdb612384cfb0e926f9418a23abe4ea4

2025-7-17日漏洞情报汇总

原创 小艾 小艾搞安全 2025-07-17 13:01

WPS文档中心和文档中台存在未授权接口可能导致远程代码执行

漏洞描述

经和WPS安全人员沟通确认,该漏洞为历史漏洞。

文档中心和文档中台存在未授权接口,可能导致远程代码执行,如果所有链路利用成功,攻击者就可以接管对应的pod,然后在pod里面扫描,进一步横行移动。

经核实,该漏洞在2024年5月得到修复。

临时解决方案

暴露在公网 尽快屏蔽掉这6个API

/open/v6/api/etcd/operate

/open/api/etcd/operate

/mgr/api/etcd/operate

/mgr/api/mq/v1/receive/msg

/open/api/tools/v1/collect/appactivity

/mgr/api/tools/v1/collect/appactivity

规则如下:

^/wps/(open|mgr)/api/(etcd/operate|mq/v1/receive/msg|tools/v1/collect/appactivity)$|^/wps/open/v6/api/etcd/operate$

受影响情况

该漏洞影响通过Docker部署并暴露在公网的文档中台或文档中心,内网环境不受影响。

受影响版本

v7.0.2306b ≤ 文档中心 < v7.0.2405b

v6.0.2205 ≤ 文档中台 < v7.1.2405

解决方案

建议尽快完成版本更新:

• 文档中台:升级至 v7.1.2405 或更高版本

• 文档中心:升级至 v7.0.2405b 或更高版本

对于无法及时升级的客户,我们已提供临时方案,请联系我们或项目经理。

亿邮邮件网关系统远程命令执行漏洞

漏洞描述

亿邮邮件网关系统存在远程命令执行漏洞,由于亿邮邮件网关在进行内容分析时,会对解压后的文件的文件名进行识别,如果文件名中包含

.pdf字符串则会调用pdftotext二进制文件将原始文件转为文本文件;未经身份验证的攻击者可通过pdf的文件名构造恶意附件触发远程命令执行。目前已有演练利用,请相关用户尽快采取措施进行防护。

披露时间

2025-07-17

影响范围

亿邮邮件网关系统

修复建议

1、 请受影响的用户联系厂商进行确认并修复,官网链接:

https://www.eyou.net/product/mail_wg.html

2、可关闭邮件网关的内容分析功能进行缓解

3、根据业务实际情况进行访问限制

具体漏洞情报已同步羽雀,地址如下:

https://www.yuque.com/xiaoai-7mfyv/nl9lag?#

《2025HW漏洞情报》 密码:smaf

想加入2025HW情报群的,

添加我微信:xfclyyzyq

拉你进群,因为满200人后只能手动拉你进群

内部圈子

由于敏感时期,POC不再对外公开

POC详情已放入博主内部圈子中,不再对外网开放,每天更新

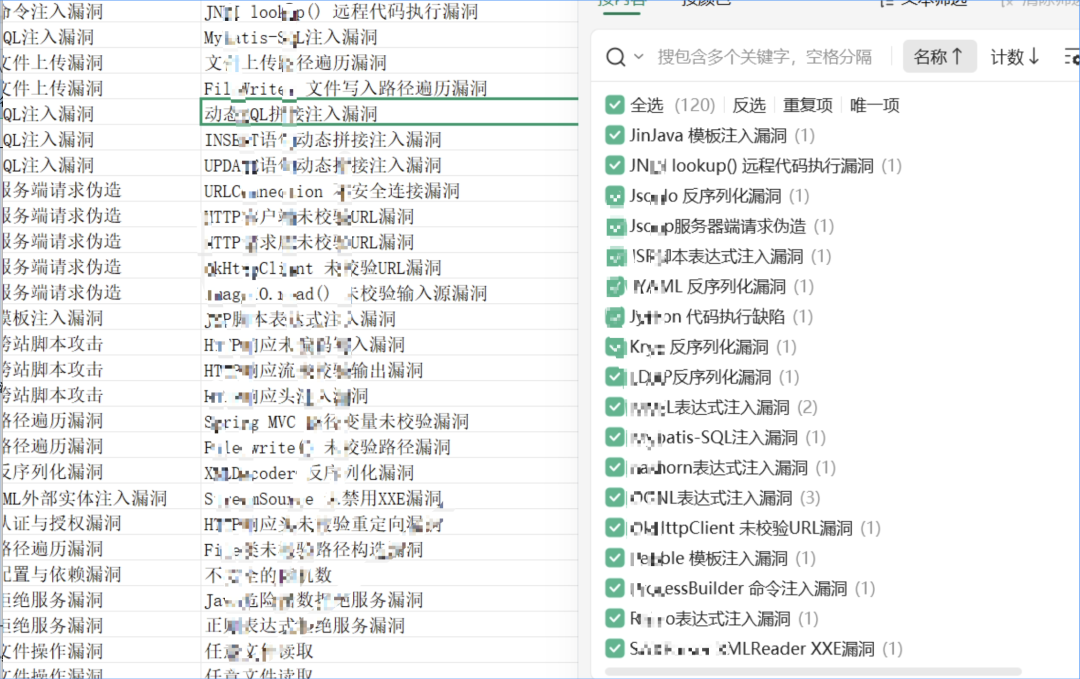

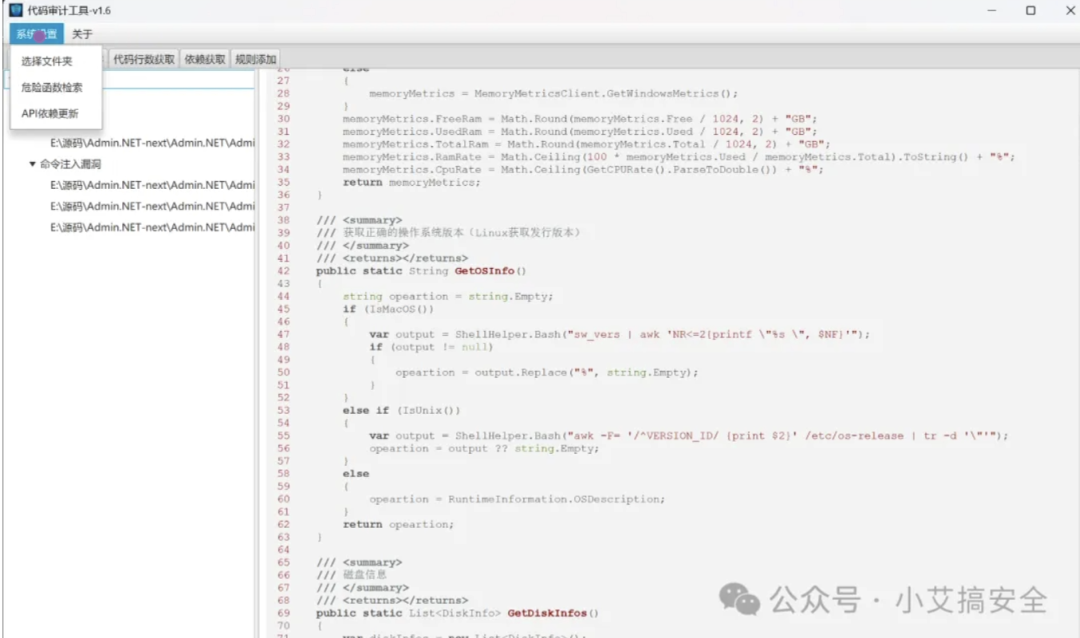

内部代码审计工具第一尝鲜,多语言规则正在逐步完善。

内部自研C2第一时间体验

欢迎各位师傅加入,新人优惠券仅剩最后几张,先到先得❤️