【已复现】存在20年的Windows虚拟硬盘权限提升漏洞(CVE-2025-49689)

原文链接: https://mp.weixin.qq.com/s?__biz=Mzk0ODM3NTU5MA==&mid=2247494290&idx=1&sn=3a91fb3c0b5f85fce1d7dbffc4e55ff9

【已复现】存在20年的Windows虚拟硬盘权限提升漏洞(CVE-2025-49689)

原创 360漏洞研究院 360漏洞研究院 2025-07-16 11:48

|

漏洞概述 |

|||

|

漏洞名称 |

Windows虚拟硬盘权限提升漏洞 |

||

|

漏洞编号 |

CVE-2025-49689 |

||

|

公开时间 |

2025-07-08 |

POC状态 |

未公开 |

|

漏洞类型 |

整数溢出 |

EXP状态 |

未公开 |

|

利用可能性 |

高 |

技术细节状态 |

已公开 |

|

CVSS 3.1 |

7.8 |

在野利用状态 |

未发现 |

01

影响组件

Windows 是微软研发的图形界面操作系统,应用于计算机、手机等设备,有普通版、服务器版、手机版等系列,是全球广泛使用的系统之一。

Windows虚拟硬盘(Virtual Hard Disk,简称 VHD 或 VHDX)是一种由微软推出的磁盘镜像文件格式,可以像物理硬盘一样被挂载、读取和写入。它广泛应用于虚拟机(如 Hyper-V)、系统备份、测试环境创建和便携操作系统(如 Windows To Go)等场景。用户可以通过图形界面、PowerShell 或 WinAPI 接口创建、挂载和管理虚拟硬盘。

02

漏洞描述

近日,微软披露了Windows虚拟硬盘中存在的整数溢出

漏洞(CVE-2025-49689

)。漏洞存在于日志文件服务(LFS)中,可能在挂载VHD

文件中触发。LFS为NTFS文件系统提供日志记录和恢复服务。每个客户端拥有自己的日志客户端结构(LCH)。LFS会将客户端数据封装到LFS_RECORD

结构中。结构如下:

|

Offset |

Size |

Name |

Description |

|

0x00 |

8 |

ThisLsn |

|

|

0x08 |

8 |

ClientPreviousLsn |

|

|

0x10 |

8 |

ClientUndoNextLsn |

|

|

0x18 |

4 |

ClientDataLength |

|

|

0x1C |

2 |

ClientSeqNumber |

|

|

0x1E |

2 |

ClientIndex |

|

|

0x20 |

4 |

RecordType |

ClientRecord = 1, ClientRestart = 2 |

|

0x24 |

4 |

TransactionId |

|

|

0x28 |

2 |

Flags |

MultiPage = 0x0001 |

|

0x2A |

6 |

Padding |

|

|

0x30 |

ClientDataLength |

Data |

|

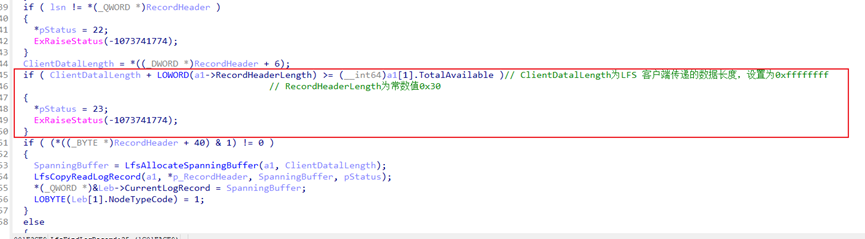

其中ClientDataLength为LFS客户端的长度,ntfs!LfsFindLogRecord函数负责检验LFS_RECORD,该函数会检查LfsRecord->ClientDataLength + Lfcb->RecordHeaderLength是否小于等于Lfcb->TotalAvailable。其中RecordHeaderLength为常数值0x30

。

漏洞存在于ntfs!LfsFindLogRecord函数中。

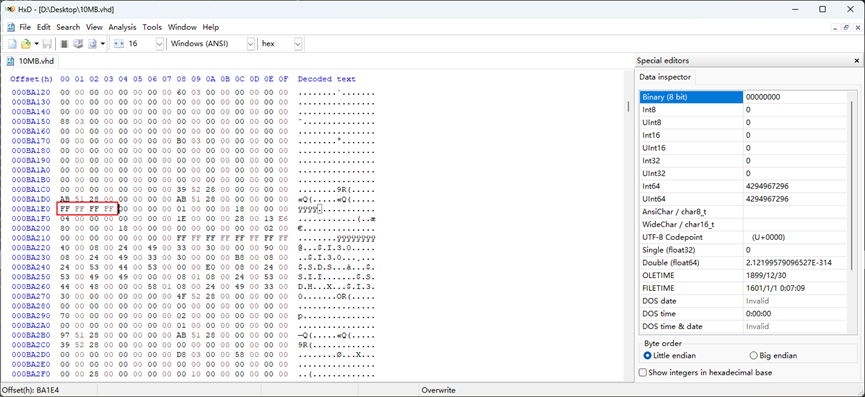

由于LfsRecord->ClientDataLength + Lfcb->RecordHeaderLength为32位无符号整数相加,而攻击者可以轻易的修改VHD

文件中的ClientDataLength字段

,将其修改为0xFFFFFFFF

,加上0x30后,绕过检查,后续代码继续使用该字段的原始值

0xFFFFFFFF,造成

内存破坏漏洞。

03

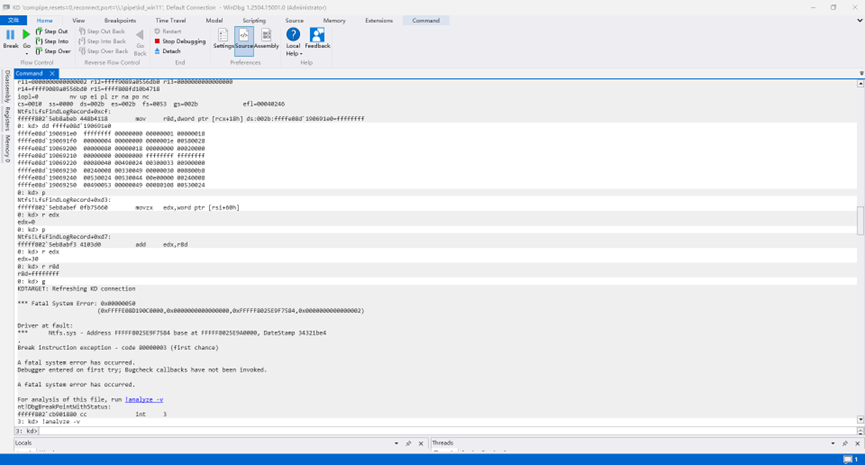

漏洞复现****

360漏洞研究院已复现Windows虚拟硬盘权限提升漏洞。

CVE-2025-49689 Windows虚拟硬盘权限提升漏洞复现

04

漏洞影响范围****

CVE-2025-49689 影响以下版本:

Windows 11 Version 22H2 < 10.0.22621.5624

Windows 11 Version 23H2 < 10.0.22631.5624

Windows 11 Version 24H2 < 10.0.26100.4652

Windows 10 Version 21H2 < 10.0.19044.6093

Windows 10 Version 22H2 < 10.0.19045.6093

Windows Server 2019 < 10.0.17763.7558

Windows Server 2019 (Server Core installation) < 10.0.17763.7558

Windows Server 2022 < 10.0.20348.3932

Windows Server 2022 (Server Core installation) < 10.0.20348.3932

Windows Server 2025 < 10.0.26100.4652

Windows Server 2022, 23H2 Edition < 10.0.25398.1732

Windows 10 Version 1809 < 10.0.17763.7558

05

修复建议****

正式防护方案

方法一. 使用Windows Update更新

自动更新:

Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。

手动更新:

-

点击”开始菜单”或按Windows快捷键,点击进入”设置”。

-

选择”更新和安全”,进入”Windows更新”。

-

选择”检查更新”,等待系统将自动检查并下载可用更新。

-

重启计算机,安装更新系统重新启动后,可通过进入”Windows更新”->”查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击”Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

方法二. 手动安装补丁

Microsoft官方下载相应补丁进行更新。

安全更新下载链接:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-49689

-

点击打开上述链接。

-

在微软公告页面底部左侧【产品】选择相应的系统类型,点击右侧【下载】处打开补丁下载链接。

-

点击【安全更新】,打开补丁下载页面,下载相应补丁并进行安装。

-

安装完成后重启计算机。

临时缓解措施

-

谨慎装载来源不明的VHD文件。

-

限制普通用户挂载VHD文件的权限。

-

使用安全软件监控系统异常行为。

-

定期备份重要数据,防止系统被攻击后数据丢失。

06

产品侧支持情况

360安全智能体

:支持该漏洞攻击的智能分析。

07

时间线

2025年7月8日:微软公开披露漏洞信息并发布安全更新。

2025年7月16日:360漏洞研究院发布安全风险通告。

08

参考链接

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-49689

09

更多漏洞情报

建议您订阅360数字安全-漏洞情报服务,获取更多漏洞情报详情以及处置建议,让您的企业远离漏洞威胁。

网址:https://vi.loudongyun.360.net

“洞”悉网络威胁,守护数字安全

关于我们

360 漏洞研究院,隶属于360数字安全集团。其成员常年入选谷歌、微软、华为等厂商的安全精英排行榜, 并获得谷歌、微软、苹果史上最高漏洞奖励。研究院是中国首个荣膺Pwnie Awards“史诗级成就奖”,并获得多个Pwnie Awards提名的组织。累计发现并协助修复谷歌、苹果、微软、华为、高通等全球顶级厂商CVE漏洞3000多个,收获诸多官方公开致谢。研究院也屡次受邀在BlackHat,Usenix Security,Defcon等极具影响力的工业安全峰会和顶级学术会议上分享研究成果,并多次斩获信创挑战赛、天府杯等顶级黑客大赛总冠军和单项冠军。研究院将凭借其在漏洞挖掘和安全攻防方面的强大技术实力,帮助各大企业厂商不断完善系统安全,为数字安全保驾护航,筑造数字时代的安全堡垒。

“扫描上方二维码,进入公众号粉丝交流群。更多一手网安咨询、漏洞预警、技术干货和技术交流等您参与!”