【首发复现】Windows NEGOEX 蠕虫级高危远程代码执行漏洞(CVE-2025-47981)

原文链接: https://mp.weixin.qq.com/s?__biz=Mzk0ODM3NTU5MA==&mid=2247494298&idx=1&sn=94da07edbc63634f6c0231aa043a663f

【首发复现】Windows NEGOEX 蠕虫级高危远程代码执行漏洞(CVE-2025-47981)

原创 360漏洞研究院 360漏洞研究院 2025-07-17 08:54

|

漏洞概述 |

|||

|

漏洞名称 |

Windows NEGOEX远程代码执行漏洞 |

||

|

漏洞编号 |

CVE-2025-47981 |

||

|

公开时间 |

2025-07-09 |

POC状态 |

未公开 |

|

漏洞类型 |

远程代码执行 |

EXP状态 |

未公开 |

|

利用可能性 |

高 |

技术细节状态 |

未公开 |

|

CVSS 3.1 |

9.8 |

在野利用状态 |

未发现 |

01

影响组件

Windows 是微软研发的图形界面操作系统,应用于计算机、手机等设备,有普通版、服务器版、手机版等系列,是全球广泛使用的系统之一。

SPNEGO (Simple and Protected GSS-API Negotiation Mechanism) 是一种用于在客户端和服务器之间协商认证机制的协议。而NEGOEX (SPNEGO Extended Negotiation) 是微软开发的一个安全协议协商扩展协议,旨在克服标准SPNEGO协议在特定场景下的局限性。它的核心目标是提供更灵活、更高效、更安全的多机制协商方式。该协议被如DCE/RPC(135端口)、SMB(445端口)、RDP(3389端口)、HTTP/S等协议使用,在企业环境中广泛应用于Windows认证基础架构,包括Active Directory、Kerberos和第三方联合认证提供商。

02

漏洞描述

近日,微软在7月份的安全更新中披露了Windows SPNEGO Extended Negotiation (NEGOEX) Security Mechanism中存在的远程代码执行

漏洞(CVE-2025-47981

)。该漏洞是一个堆缓冲区溢出

(heap-based buffer overflow)类型的漏洞,CVSS评分高达9.8

分,被评为严重

级别。

由于该漏洞不需要用户交互与认证

,可通过

网络远程触发且代码以最高权限

执行,因此被归类为“蠕虫级”漏洞

,意味着它可能在易受攻击的系统之间自动传播

。微软给予了该漏洞最高的可利用性

指数评级,成功利用此漏洞的攻击者可以获得对目标系统的

完全控制权。这种高危漏洞对企业网络安全构成了严重威胁,尤其是对于那些依赖Windows认证基础架构的组织。

03

漏洞复现****

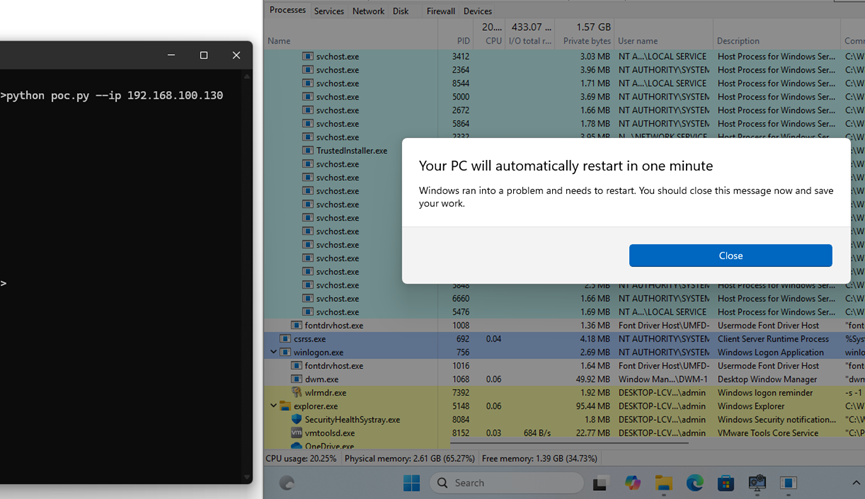

360漏洞研究院已复现NEGOEX远程代码执行漏洞。

CVE-2025-47981 Windows NEGOEX远程代码执行漏洞复现

04

漏洞影响范围****

CVE-2025-47981 影响以下版本:

Windows 10 < 10.10240.21073

Windows 10 Version 1607 < 10.0.14393.8246

Windows 10 Version 1809 < 10.0.17763.7558

Windows 10 Version 21H2 < 10.0.19044.6093

Windows 10 Version 22H2 < 10.0.19045.6093

Windows 11 Version 22H2 < 10.0.22621.5624

Windows 11 Version 23H2 < 10.0.22631.5624

Windows 11 Version 24H2 < 10.0.26100.4652

Windows Server 2008 R2 SP1 < 6.1.7601.27820

Windows Server 2012 < 6.2.9200.25573

Windows Server 2012 R2 < 6.3.9600.22676

Windows Server 2016 < 10.0.14393.8246

Windows Server 2019 < 10.0.17763.7558

Windows Server 2022 < 10.0.20348.3932

Windows Server 2022, 23H2 Edition < 10.0.25398.1732

Windows Server 2025 < 10.0.26100.4652

05

修复建议****

正式防护方案

方法一. 使用Windows Update更新

自动更新:

Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。

手动更新:

-

点击”开始菜单”或按Windows快捷键,点击进入”设置”。

-

选择”更新和安全”,进入”Windows更新”。

-

选择”检查更新”,等待系统将自动检查并下载可用更新。

-

重启计算机,安装更新系统重新启动后,可通过进入”Windows更新”->”查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击”Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

方法二. 手动安装补丁

Microsoft官方下载相应补丁进行更新。

安全更新下载链接:https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2025-47981

-

点击打开上述链接。

-

在微软公告页面底部左侧【产品】选择相应的系统类型,点击右侧【下载】处打开补丁下载链接。

-

点击【安全更新】,打开补丁下载页面,下载相应补丁并进行安装。

-

安装完成后重启计算机。

临时缓解措施

禁用PKU2U认证:通过组策略禁用相关设置

1.打开组策略编辑器(gpedit.msc)。

2.导航至:计算机配置 > Windows设置 > 安全设置 > 本地策略 > 安全选项。

3.找到”网络安全: 允许对此计算机的 PKU2U 身份验证请求使用联机标识”。

4.将其设置为”已禁用”。

06

产品侧支持情况

360安全智能体

:支持该漏洞攻击的智能分析。

360高级持续性威胁预警系统

:已具备该漏洞的检测能力。告警ID为:60129536,建议用户尽快升级检测规则库。

07

时间线

2025年7月17日:360漏洞研究院发布安全风险通告。

08

参考链接

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-47981

09

更多漏洞情报

建议您订阅360数字安全-漏洞情报服务,获取更多漏洞情报详情以及处置建议,让您的企业远离漏洞威胁。

网址:https://vi.loudongyun.360.net

“洞”悉网络威胁,守护数字安全

关于我们

360 漏洞研究院,隶属于360数字安全集团。其成员常年入选谷歌、微软、华为等厂商的安全精英排行榜, 并获得谷歌、微软、苹果史上最高漏洞奖励。研究院是中国首个荣膺Pwnie Awards“史诗级成就奖”,并获得多个Pwnie Awards提名的组织。累计发现并协助修复谷歌、苹果、微软、华为、高通等全球顶级厂商CVE漏洞3000多个,收获诸多官方公开致谢。研究院也屡次受邀在BlackHat,Usenix Security,Defcon等极具影响力的工业安全峰会和顶级学术会议上分享研究成果,并多次斩获信创挑战赛、天府杯等顶级黑客大赛总冠军和单项冠军。研究院将凭借其在漏洞挖掘和安全攻防方面的强大技术实力,帮助各大企业厂商不断完善系统安全,为数字安全保驾护航,筑造数字时代的安全堡垒。