探索 Node.js 中的零日漏洞:CVE-2025-27210

原文链接: https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247531773&idx=2&sn=87c094ebed1fc43d49cbe8426e57d36b

探索 Node.js 中的零日漏洞:CVE-2025-27210

Ots安全 2025-07-16 10:12

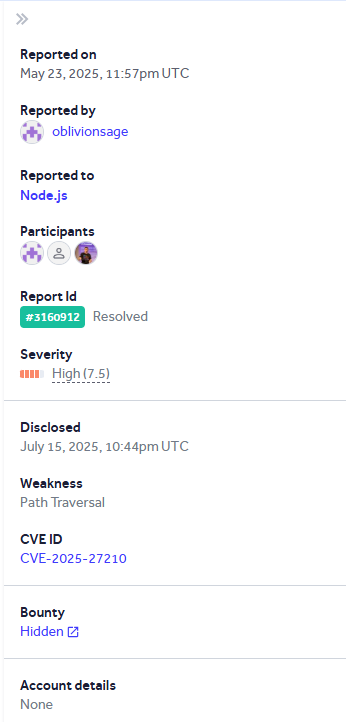

2025 年 7 月 15 日,Node.js 社区因一位安全研究员 @theoblivionsage

发现的一个零日漏洞(编号为 CVE-2025-27210)而沸腾。本文将深入探讨这一漏洞的细节、其影响以及在保护像 Node.js 这样开源软件的更广泛背景。

发现:路径遍历漏洞

@theoblivionsage在平台上发布的一篇帖子(链接)详细介绍了这一漏洞,该漏洞涉及 Node.js 在 Windows 系统上的路径遍历问题。具体来说,它利用 path.join API,通过操控诸如 CON、PRN 和 AUX 等 Windows 特定的设备名称来绕过路径规范化保护。这使得攻击者能够访问受限文件,对运行在受影响 Node.js 版本(20.x、22.x 和 24.x)的应用程序构成重大风险。

这并非 Node.js 首次面临此类问题。帖子指出,CVE-2025-27210 是对之前漏洞 CVE-2025-23084 的不完整修复的延续,凸显了在跨平台运行时中保护文件处理机制的复杂性。根据 HackerOne 上发布的 Node.js 安全更新说明,该漏洞已得到官方确认、修补并披露,@theoblivionsage因报告漏洞而受到表彰,修复者为 RafaelGSS。技术解析根据 OWASP 基金会的研究,路径遍历攻击发生在攻击者通过操纵输入来访问文件或目录超出预期范围时。

在本案例中,该漏洞利用 Windows 特定的设备名称,这些名称未被 path.normalize() 函数充分清理。影响范围严重,被定为“高严重性”,并影响 Node.js 所有活跃发布版本。官方补丁通过增强输入验证和规范化逻辑解决了这一问题,确保设备名称不再成为攻击入口。

感谢您抽出

.

.

来阅读本文

点它,分享点赞在看都在这里