未然威胁追踪|华为未然实验室深度解析“银狐组织”最新技战术

原文链接: https://mp.weixin.qq.com/s?__biz=MzU2NDY2OTU4Nw==&mid=2247521889&idx=1&sn=4278632bad8a964c581e2e0df5db1b89

未然威胁追踪|华为未然实验室深度解析“银狐组织”最新技战术

船山信安 2025-07-17 16:01

事件总结

“银狐”组织是自2022年开始活跃的黑灰产攻击团伙,该黑灰产团伙具备高度组织化和持续作战能力。2025年以来,银狐组织的攻击活动愈演愈烈,呈现出频率高、手法新、目标广的特点,多个单位、企业、个人用户受到攻击,引发国内外高度关注。

近期某客户通过使用华为HiSec Endpoint发现多起“银狐”攻击行为,华为安全团队快速响应,识别shellcode,斩断攻击链,阻断远程连接,保护用户的数据资产。

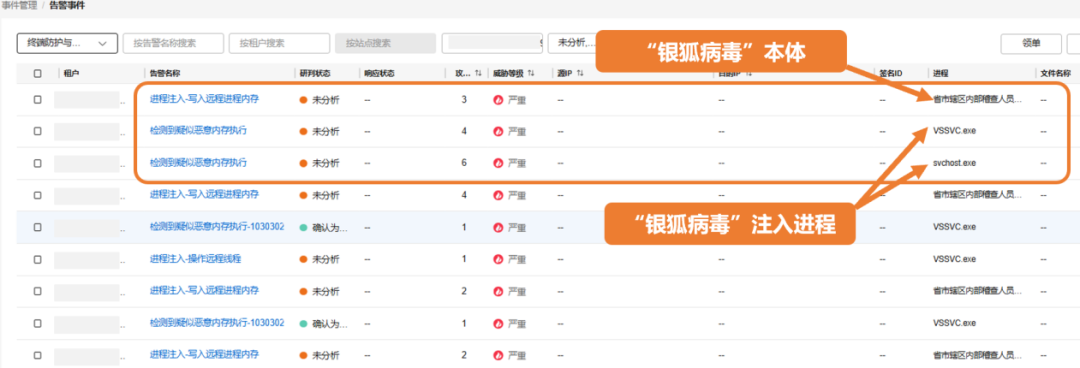

“银狐”告警事件图

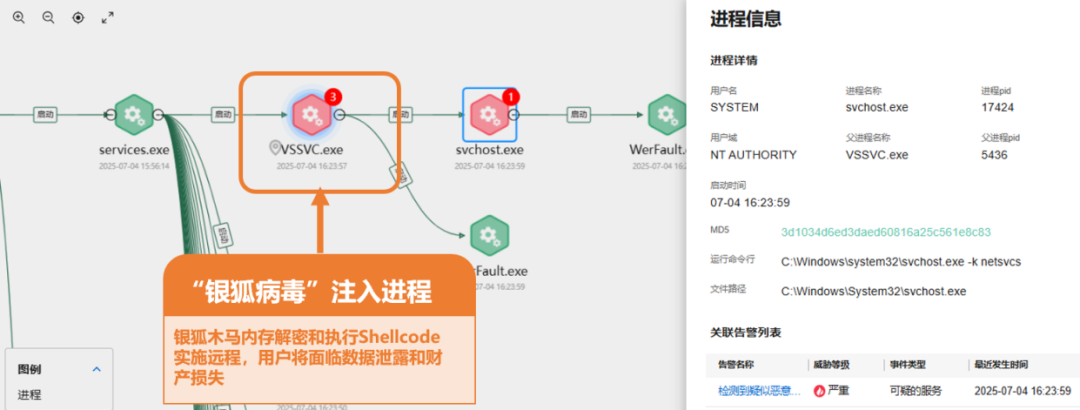

“银狐”病毒溯源图

“银狐”组织近期攻击活动频繁、技战术手法多变,未然实验室已对其持续开展技术分析与溯源研究。实验室通过对其恶意样本及攻击链条的深入解构,还原其演变方式,提取动/静态特征,为相关行业提供有效的预警与防护支持。

组织概况分析

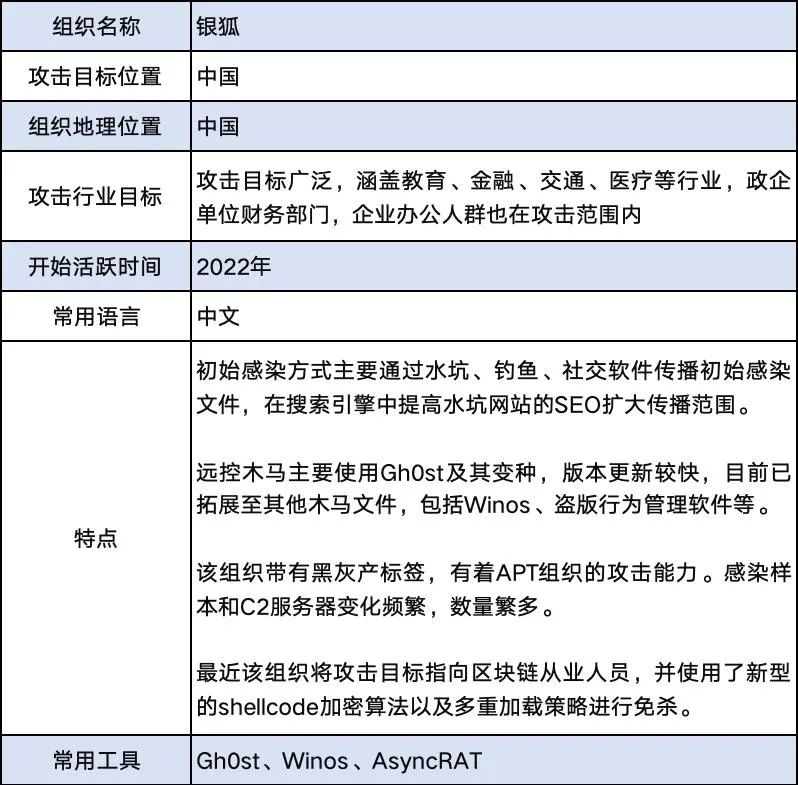

“银狐”组织是自2022年开始活跃的黑灰产攻击团伙,从2023年底起,攻击事件显著增加。该黑灰产团伙具备高度组织化和持续作战能力,攻击覆盖金融、电商、教育、货运等多个行业,这些攻击不具有行业的特殊性,而具有广泛的地域渗透性。

组织画像:

银狐病毒感染方式总结:

-

钓鱼邮件:

钓鱼邮件通过向企业特定的人群发送钓鱼邮件进行感染,邮件附件中包含携带宏代码的文档、或者下一阶段载荷的链接。直接发送ZIP文件,其中是伪装xx资金、xx税收、xx名单、xx补贴等文件信息,诱导用户者打开,打开后会在受害者的电脑上执行任意命令。 -

水坑网站:

制作大量的水坑网站,在上面提供常用软件的下载链接,伪装各种热门软件的安装包,安装程序捆绑了木马文件,用户下载点击之后就会被感染。并且银狐组织为了提高受害者访问的概率,还在搜索引擎中提高水坑网站的SEO。 -

社交软件:

通过在社交软件群组中传播恶意载荷,伪装主流热门软件,这样更能提高受害者的置信度。发送的内容类型可能是zip压缩包、MSI安装包、exe文件、宏文档、CHM文件,受害者只要点击之后就会中招,被植入木马。

银狐木马技战术总结:

-

木马加壳常使用AsProtect、UPX 或 NSPack等方式。

-

免杀策略包括进程注入、shellcode加密、远程shellcode加载、RPC通信断开进程链、COM添加计划任务、自加载DLL、后缀名混淆、BYOVD关闭杀软。

-

木马会通过多阶段下载(或加载)、注册表操作等方式逐步植入远控程序,实现对系统的持续控制,整个过程隐蔽性强、对抗性强。

-

其远控木马主要使用Gh0st,也有发现使用Winos等木马文件,甚至开始使用盗版行为管理软件。

近期“银狐”新型攻击手法分析

新型攻击手法总结

1.伪装VPN软件,双重加载隐藏恶意行为,对抗杀毒软件:

升级攻击链对抗杀软:

采用双重loader攻击方式,在第二阶段loader中对第一阶段loader文件指定位置提取木马和lua脚本,通过执行lua脚本提取白加黑文件,实现持久化,对抗杀毒软件。

木马隐藏恶意行为:

loader中使用混淆代码,关键函数存放data段,通过初始化函数指针进行调用,恶意脚本加密隐藏初始文件,木马通过多阶段解密加载,对抗动静态分析,提高免杀能力。

2.瞄准区块链行业,使用新型攻击手法,造成区块链行业经济损失:

多步加载加密恶意载荷:

第一阶段解密加载shellcode,在shellcode中手动查找系统API,躲避EDR软件的检测,并解密加载最后的后门木马。

新型加密混淆算法:

使用了新型的恶意载荷加密混淆算法,密钥嵌入到恶意载荷中,通过多字节异或的方式进行解密,可以有效对抗样本狩猎和安全软件的静态检测。

“银狐”伪装VPN软件双重loader攻击手法分析

事件概述

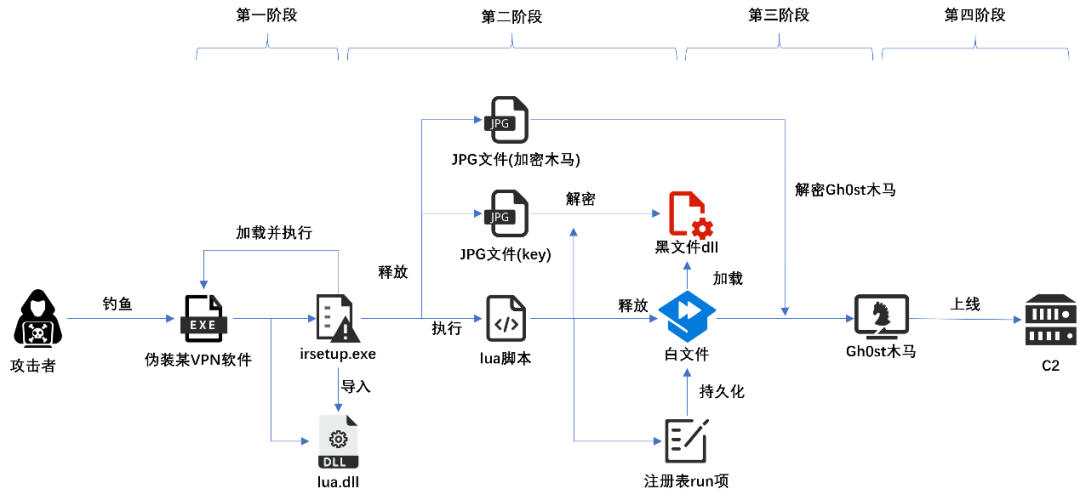

近期在现网中捕获到一批伪装某VPN的恶意样本,经过分析确认是“银狐”家族。本次攻击通过伪装官网诱导用户下载执行恶意文件,从而被感染,整体技战术相较以往做了大量修改,首次采用双重loader攻击方式执行白加黑样本,解密shellcode。攻击流程如下图所示:

第一阶段:内嵌加密木马初始loader,解密提取第二阶段loader

双击之后会在文件夹:C:\Program Files\Your Product下

释放xxxvpn-latest.exe

迷惑软件。

该文件内嵌恶意木马,通过对自身指定偏移的文件内容进行读取,解密,释放木马文件和dll文件。

释放木马文件,读取指定位置的加密后恶意文件内容,在内存中与指定key进行异或解密,解密后发现实际是一个EXE文件:

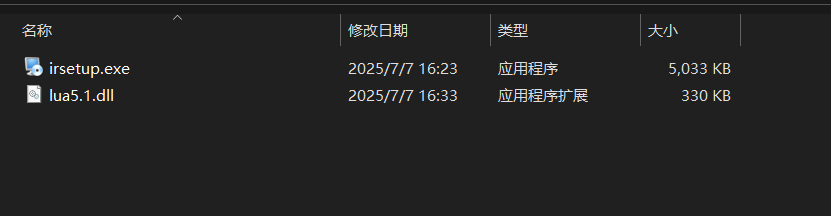

最终在C:\Users\Administrator\AppData\Local\Temp_ir_sf_temp_0文件夹下创建:黑文件irsetup.exe和lua5.1.dll

调用ShellExecuteExA执行黑文件irsetup.exe,参数为:__IRAOFF:5566322 “__IRAFN:C:xxx\XX-5.2.9.exe” “__IRCT:0” “__IRTSS:0” “__IRSID:xxx”

执行完之后删除相关目录和文件

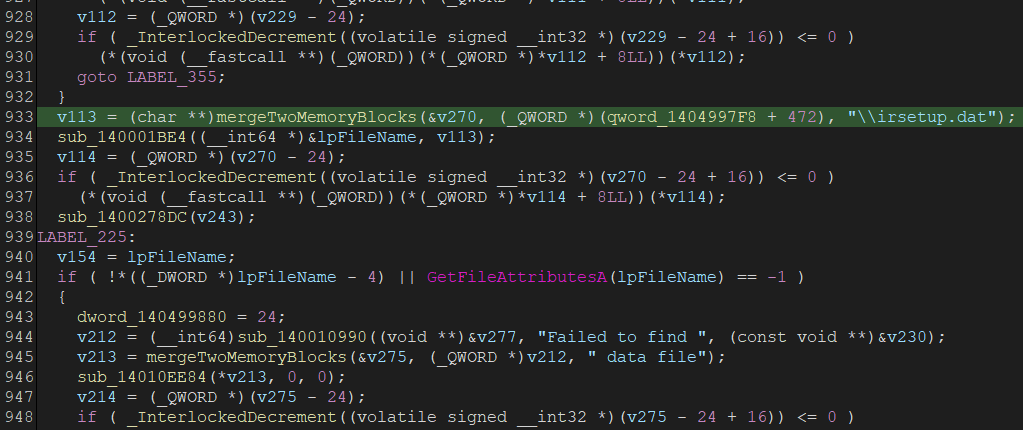

第二阶段:loader加载lua.dll,执行脚本实现解密和持久化

参数为:__IRAOFF:5566322 “__IRAFN:C:xxx\XX-5.2.9.exe” “__IRCT:0” “__IRTSS:0” “__IRSID:xxx”

在该步骤中,主要进行如下几个操作:

第一步:

从

XX-5.2.9.exe提取出:

IRIMG1.JPG、IRIMG2.JPG、irsetup.dat,所有文件存放到当前目录下,

__IRAOFF是木马偏移,

__IRAFN代表的是从指定

XX-5.2.9.exe中提取这三个文件:

irsetup.dat实际上是lua脚本

我们判断IRIMG1.JPG、IRIMG2.JPG是用来解密第三阶段的黑文件。

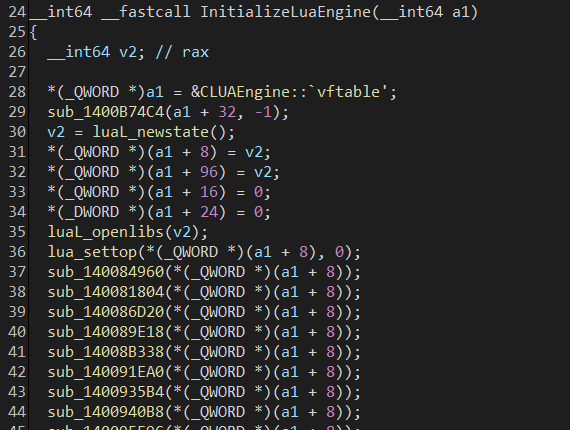

第二步:通过loader加载lua.dll实现初始化,最终执行lua脚本:

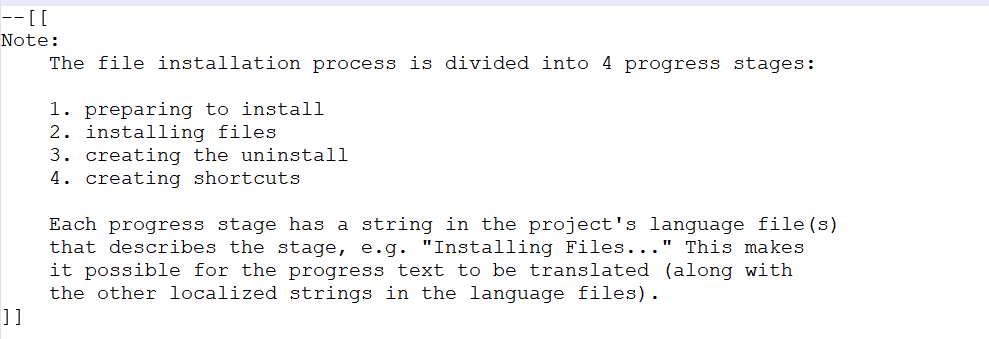

该脚本实现了类似正常安装软件的功能:

定位到关键函数g_OnRegisterFileFailed:

我们判断该脚本尝试将白文件写入用户AppData Local目录,再将伪装图片实际是加密木马的ziliao.jpg写入AppData\Local\Local,最终在该目录找到第三阶段相关样本:

总结执行lua脚本有以下几个功能:

1.安装第三阶段白加黑文件到C:\Users\Administrator\AppData\Local\AppData

2.删除运行相关所有文件,包括:irsetup.exe和lua5.1.dll、IRIMG1.JPG、IRIMG2.JPG、irsetup.dat。

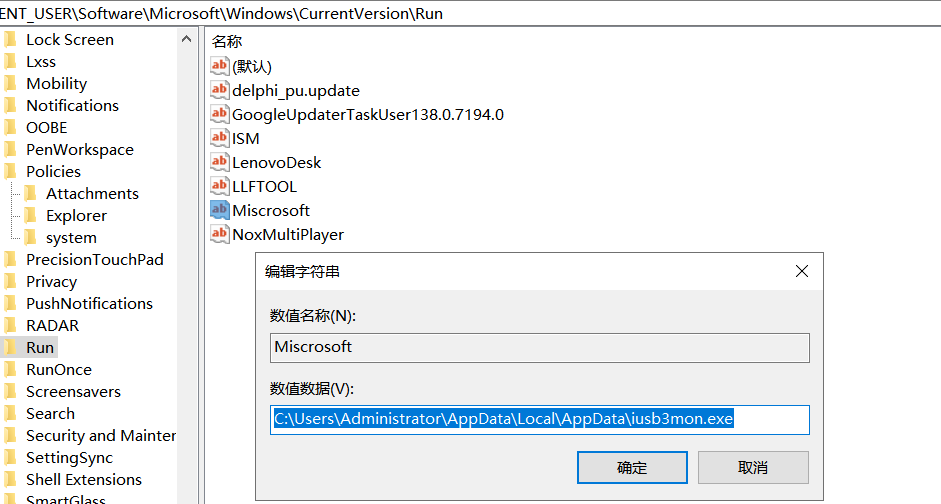

3.设置注册表HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

创建Miscrosoft项,设置值C:\Users\Administrator\AppData\Local\AppData\iusb3mon.exe

4.打开下面路径C:\Program Files\Your Product,这里面有个某VPN安装软件,这是用来迷惑用户,而实际上已经完成了攻击。

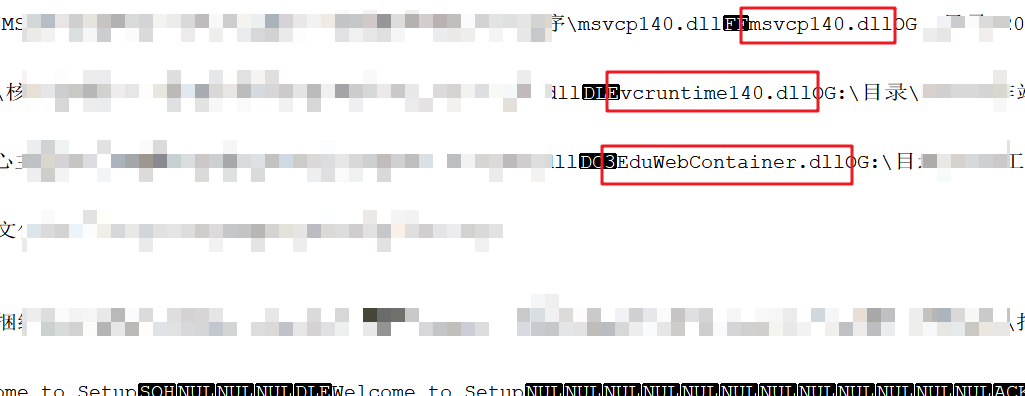

第三阶段:白样本加载黑DLL样本解密木马并执行

白样本分析:

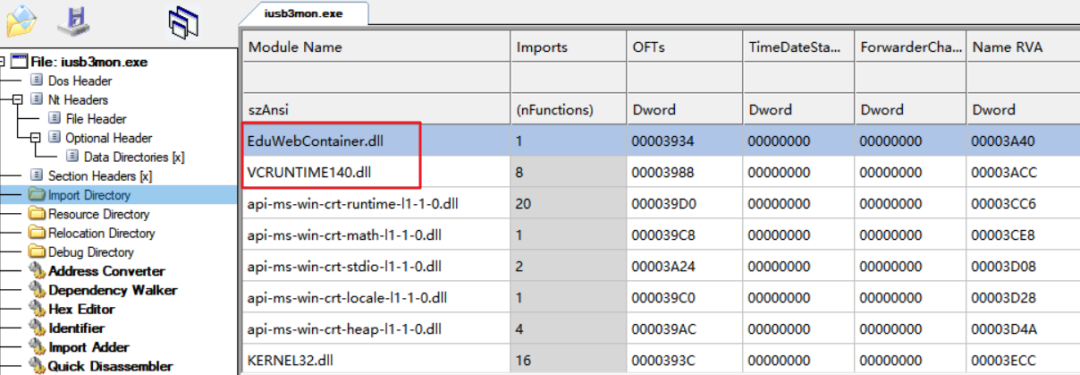

查看iusb3mon.exe导入文件

调用

EduWebContainer.dll

中的

RunWebHelper

函数

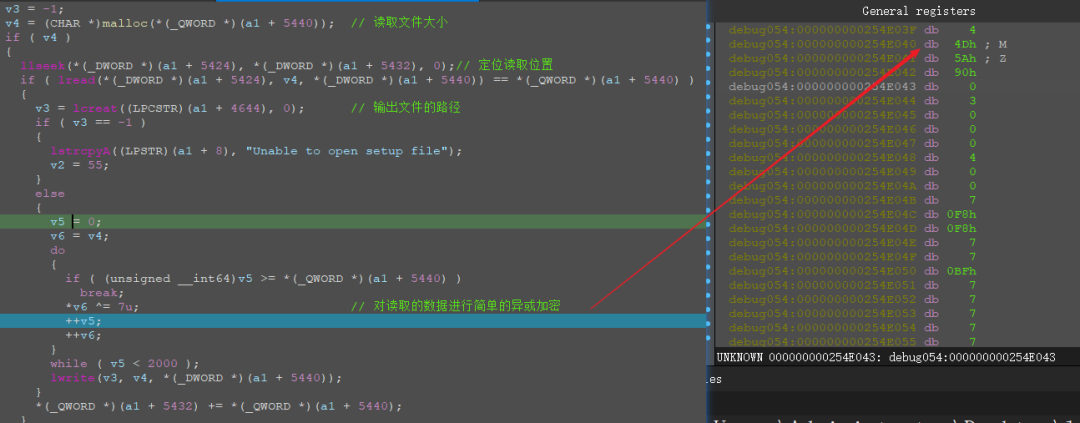

黑样本分析:

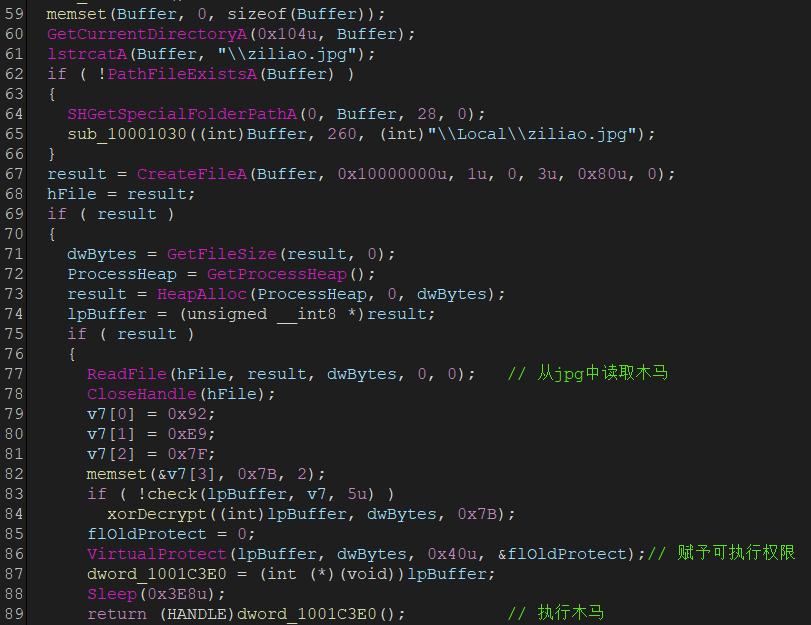

定位到RunWebHelper函数:

这里是为了定位并解密shellcode木马文件,最后跳转执行木马程序,详细步骤如下:

1.尝试在当前目录查找”ziliao.jpg”,不存在就在Local文件夹中查找。

2.获取文件大小并分配内存,读取shellcode内容到内存缓冲区。

3.利用指定key对shellcode xor解密。

4.最终执行木马。

第四阶段:Gh0st木马实现远控

dump出解密后的数据,恢复PE文件,分析木马文件,具有以下功能:

1.键盘记录功能,主要用于监控和记录用户的键盘输入,并将按键信息进行特定处理后存储或发送。

2.检测系统中是否运行了某些安全软件进程,如果未检测到这些进程,则执行权限提升。

3.修改注册表

4.监控和管理进程的创建与终止。它通过轮询方式检查目标进程状态,并在必要时重启进程或终止异常进程。

5.获取系统信息、接收和发送数据以及建立新的远控连接等功能

C2地址硬编码图

黑灰产“银狐”来袭,区块链行业成为新猎场

事件概述

近期在现网捕获一批新样本,通过分析确认来自银狐家族,该组织已将攻击目标延伸至区块链行业,从业人员成为其钓鱼攻击的重点对象,意图通过盗取敏感信息实现经济利益的快速变现。

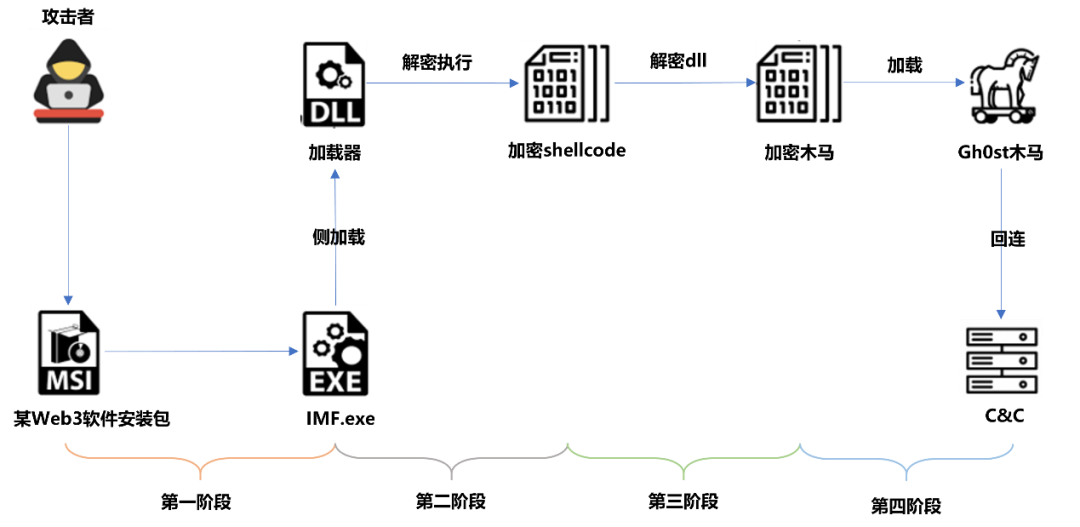

第一阶段:

假冒某Web3软件安装包进行初始感染

初始样本是一个伪装的Web3软件的MSI安装包,我们捕获到的是最终的安装包,样本分发途径大概率是水坑网站和社交群组。

安装包除了携带恶意代码,还会安装一个某Web3相关软件迷惑受害者。

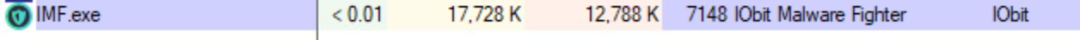

msi安装包后台会释放多个文件到用户目录的子文件夹下,核心的文件为下面4个。msiexec.exe在执行安装包时会后台拉起IMF.exe程序。

– IMF.exe: 带合法签名的白文件

-

datastate.dll: shellcode加载器

-

amd64.log: 加密的shellcode

-

bit.xml: 加密的gh0st木马

使用Process Explorer可以看到后台运行了一个奇怪的应用IMF.exe。恶意代码在该进程中执行,下面将对该应用进行分析。

第二阶段:

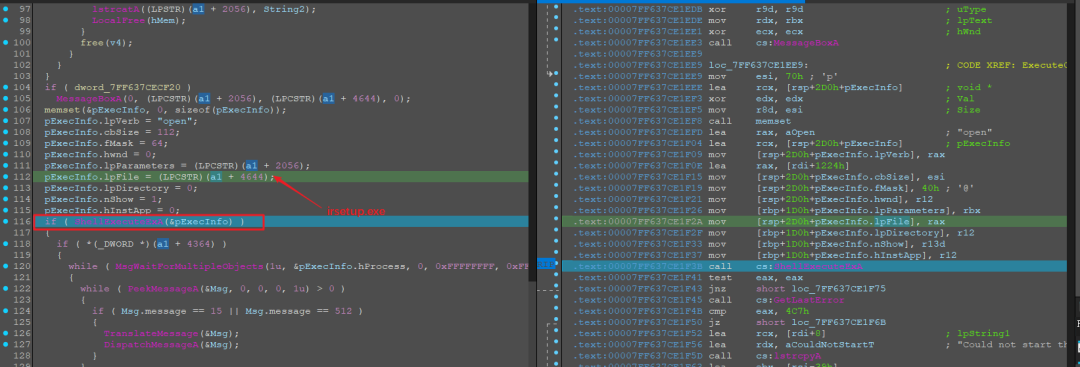

利用自定义加密算法的Shellcode加载流程

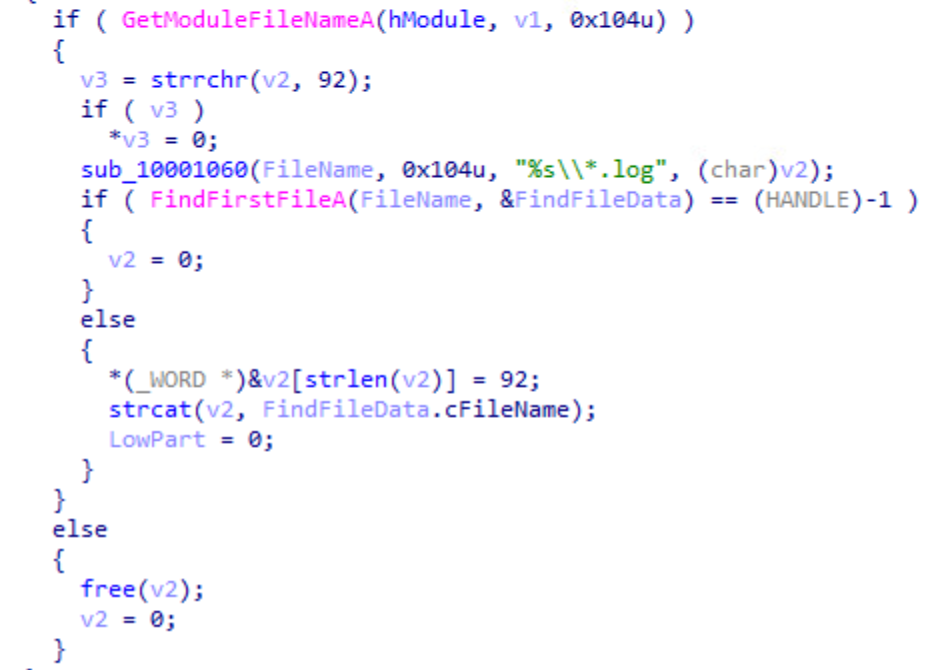

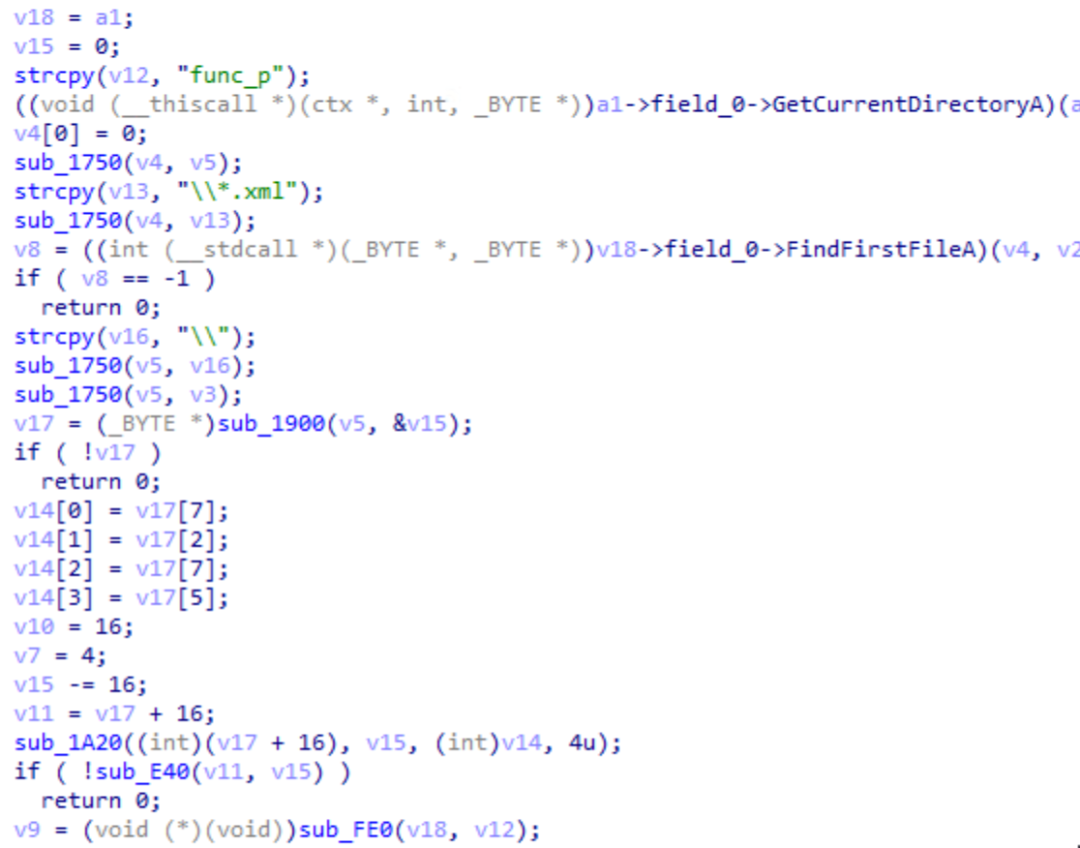

恶意软件使用白加黑的方式调用加载器。其中白文件是某公司签名的IMF.exe文件。该文件会侧加载datastate.dll文件。datastate.dll被使用UPX加壳,解壳之后可以发现是一个shellcode加载器,恶意代码的入口在Func导出函数中。

恶意代码的逻辑很清晰,首先遍历当前可执行文件所在目录的所有文件,然后调用FindFirstFileA来查找第一个以.log结尾的文件,在该例子中,为amd64.log文件。

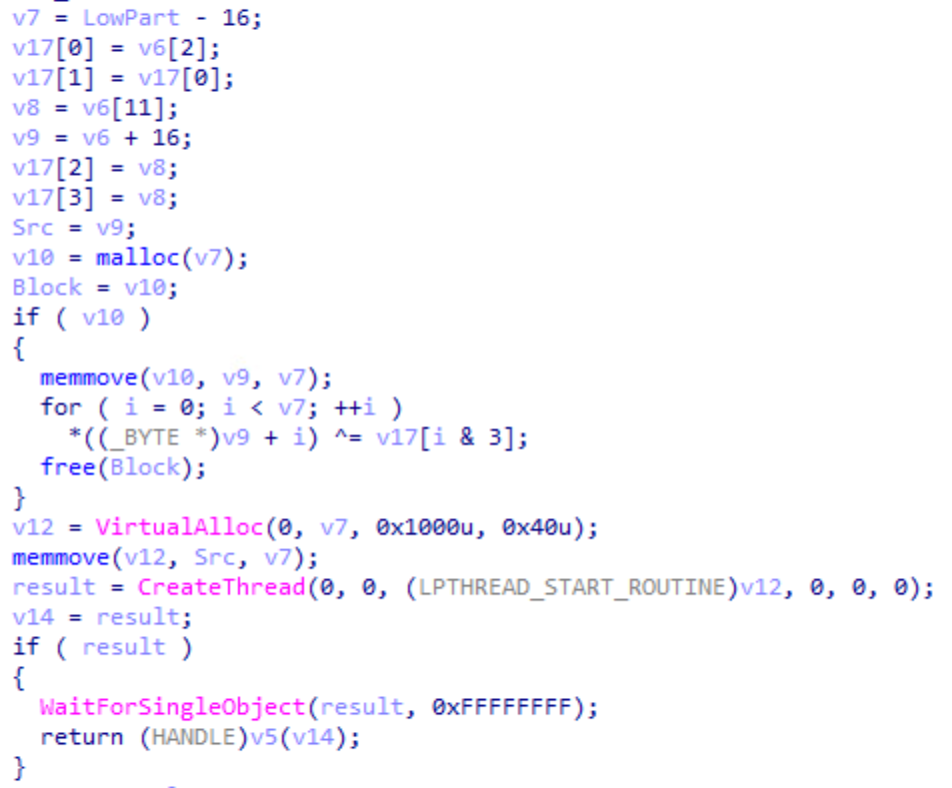

第一阶段的

shellcode被加密存储在

amd64.log中。加密算法是异或加密,密钥为4字节,存储在

amd64.log中的前16个字节中,密文存储在

amd64.log第16字节往后的数据中。

第三阶段:

shellcode解密下一阶段模块并无文件加载

shellcode通过遍历_PEB中的所有模块链表,来查找相应的API函数地址,这样不用调用GetProcAddress函数,可以防止EDR等安全软件检测。

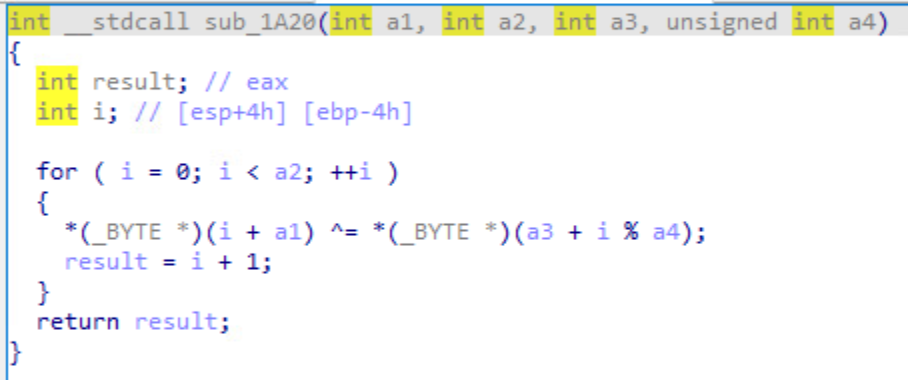

然后查找当前工作目录中是否有xml文件,如果有的话,就读取。然后进行解密,可以看到这里的解密算法和上一阶段加载器的解密算法是一致的,密钥存储在前16个字节中,密文存储在第16个字节后面。

解密部分在单独的一个函数中实现,可以看到为异或算法。

解密之后,恶意shellcode会解析解密后的PE文件,手动模拟加载PE文件。而没有使用LoadLibrary函数加载,这样可以防止EDR等防护软件的检测,并且由于恶意PE文件没有落盘,也无法在文件系统中检测到恶意代码。

第四阶段:

gh0st木马实现

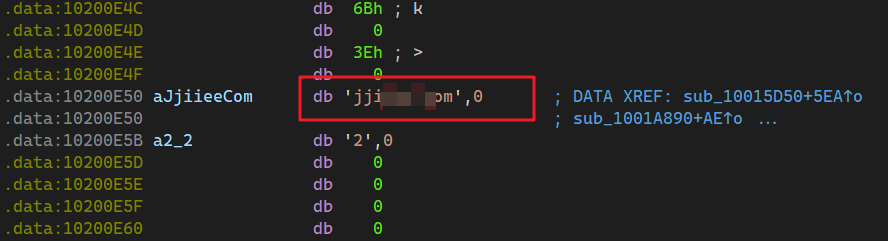

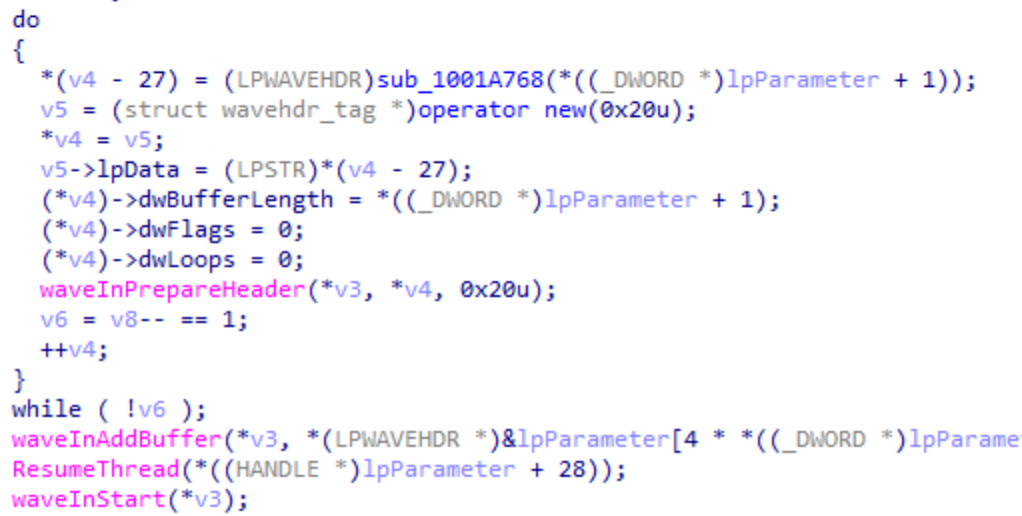

最后加载的木马银狐组织常用的gh0st木马。木马的入口在导出函数func_p,shellcode会调用此函数。该木马包含了gh0st木马常规的功能。

例如使用WINMM API进行麦克风监听。

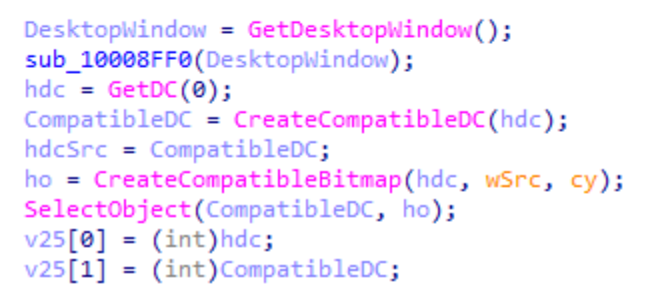

对屏幕进行截图,并使用RtlCompressBuffer压缩后发送到C2服务器。

安全建议

银狐黑灰产组织常用水坑网站社交群组分发恶意载荷,单位员工很难分辨是否为恶意程序,并且该组织攻击方式多变,频繁更换C2和技术手段,具备较强的免杀能力。因此,我们建议应当定期对员工进行安全意识培训,在正规的官方网站下载软件,不要轻易打开社交群组中的文件和链接,尽量安装EDR、杀软等防护软件,并更新最新的病毒库。

来源:[华为安全]