微信3.9 RCE – 补档

原文链接: https://mp.weixin.qq.com/s?__biz=Mzg3NDc3NDQ3NA==&mid=2247485298&idx=1&sn=3d314c96442d84fd8ec632d9e5fa0288

微信3.9 RCE – 补档

原创 深潜sec安全团队 深潜sec安全团队 2025-07-18 13:03

免责声明

免责声明:文中所有涉及的内容均不针对任何厂商或个人,同时由于传播、利用文中所发布的技术或工具造成的任何直接或者间接的后果及损失,均由使用者本人承担。

关注公众号,输入“学习交流”加入交流群

觉得不错的话,可以多点赞、分享、关注

删除原因

1.该白帽子的事情已经得到不错处理(漏洞评级核心产品-严重,符合暑期众测活动,叠加三倍安全币奖励和额外月度现金奖励),而且原主也联系到了我。

2.关于该漏洞的话,大家也不用那么紧张,一方面关闭自动下载能解决好多问题,另一方面写入自启动项是一个很敏感的操作,所有杀软基本上都会拦截的

漏洞具体内容

具体的工具,也是通过原主知道的,是通过ce搞的,不得不说月神他们还是强呀

和我们之前猜测的差不多,火绒的大佬们已经复现出来

关于对应的漏洞内容,其中一部分可以看到棉花糖那里

以前的猜测

这部分是以前的内容,大家也可以继续参考一下

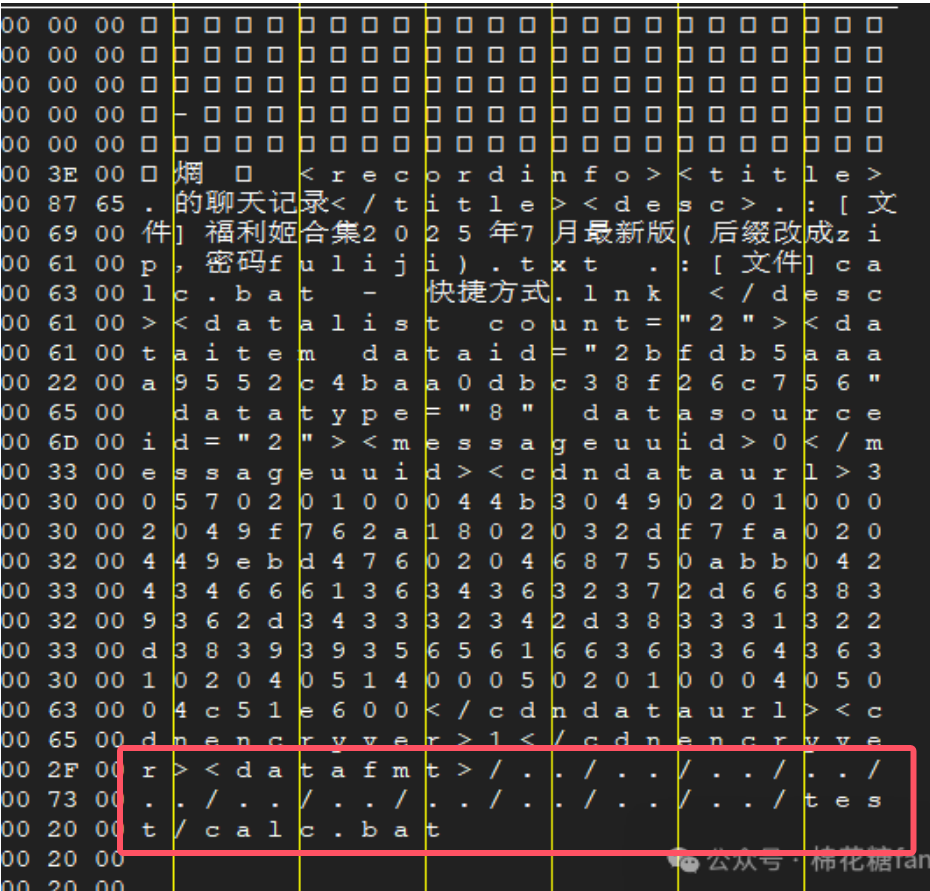

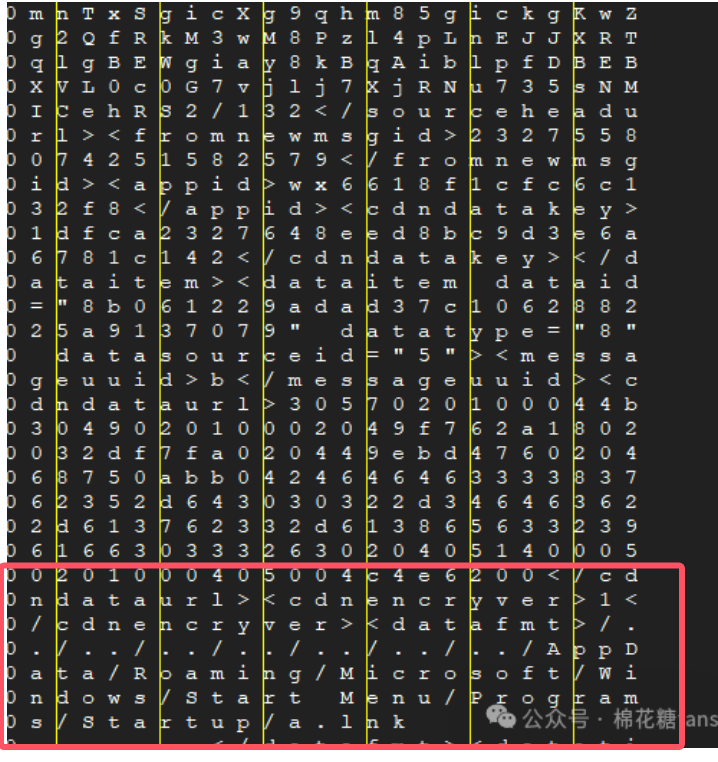

1.篡改聊天记录内存数据(恶意文件注入)

攻击者首先构造包含恶意内容的文件(如伪装成文档、图片等的可执行文件),并通过聊天记录转发场景,诱导用户点击聊天记录。在此过程中,攻击者可能利用微信客户端的解析漏洞,将聊天记录中存储的文件元数据或内容替换为恶意构造的数据。

2.触发微信自动下载恶意文件

当用户执行转发操作或者点开聊天记录的时候,微信客户端会尝试解析并传输聊天记录中的文件。由于内存已被篡改,微信会误将恶意文件识别为正常文件,并自动从攻击者控制的服务器下载该文件。

- 路径穿越写入自启动目录

恶意文件下载后,攻击者利用路径穿越,通过构造特殊路径(如../../启动目录路径),绕过微信客户端限制,将恶意.lnk快捷方式(快捷方式指向远程恶意程序)强制写入用户的系统启动目录(如Windows系统的C:\Users<用户名>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup)。

4.用户重启触发RCE

当用户重启电脑时,系统会自动执行启动目录中的所有程序。此时,恶意.lnk快捷方式会被触发,进而调用其指向的远程恶意代码,最终导致攻击者获得用户电脑的控制权(RCE)。