暗网出售某加油站自动化系统零日漏洞

原文链接: https://mp.weixin.qq.com/s?__biz=MzkyMjQ5ODk5OA==&mid=2247512056&idx=1&sn=e29889fe4453e306377f1c01eee7b7ea

暗网出售某加油站自动化系统零日漏洞

原创 网空闲话 网空闲话plus 2025-07-18 08:22

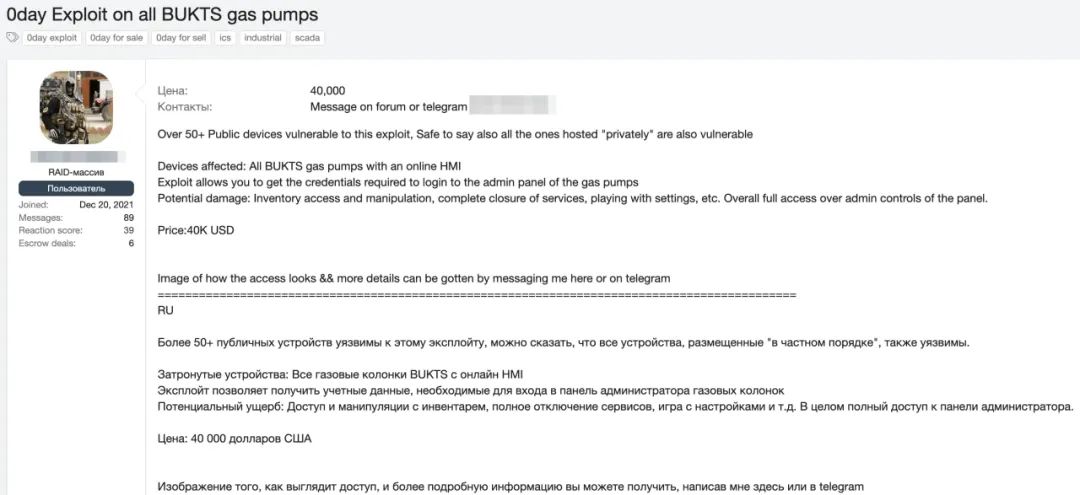

2025年7月18日,暗网论坛XSS.is出现一则高危交易帖。用户”SebastianDAlex”(注册于2021年12月,Telegram联络号@GhostSec420)公开叫卖俄罗斯加油站自动化系统BUK TS-G的零日漏洞,标价40,000美元。该漏洞针对系统人机界面(HMI),可获取管理员凭证实现远程无交互控制。卖家声称支持第三方托管交易,并提供漏洞技术细节验证。被攻击目标BUK TS-G系统由俄罗斯企业”Нефтепродукттехника”(Nefteprodukttekhnika)开发,管理加油站的燃油分配、支付结算及油罐监控核心业务。据行业数据,该系统已部署于俄罗斯及独联体国家超2500座加油站,日均服务数百万车辆。

帖子内容显示,一名网络犯罪分子正在出售一个零日漏洞,该漏洞针对一家俄罗斯公司开发的加油泵自动化系统的人机界面 (HMI)。卖家声称,该漏洞可导致攻击者完全控制受影响的加油泵,对数千家加油站构成重大威胁。

此次攻击的目标系统是“БУК TS-G”(BUK TS-G),这是一套加油站自动化系统,由俄罗斯公司“Нефтепродукттехника”(Nefteprodukttekhnika)开发。据报道,该系统已在俄罗斯和独联体(CIS)的2500多个加油站使用,凸显了此次漏洞的潜在广泛影响。“БУК TS-G”系统管理加油站的核心运营,包括燃油分配、支付处理和油箱液位监控。该系统一旦遭攻击,可能导致严重的系统中断和经济损失。

根据犯罪论坛上的一篇帖子,该零日漏洞的售价为 4 万美元。卖家声称,该漏洞可授予对加油泵控制面板的完全管理访问权限。该漏洞被滥用的可能性很高,卖家列出了一系列可能利用此访问权限进行的恶意操作。据称,泄露的数据标题或功能包括:

库存访问和操作

全面关闭服务

能够改变系统设置

卖家声称,超过50台可公开访问的设备存在漏洞,这意味着更多私人或内部托管的系统也面临风险。如果该说法属实,则该漏洞可能被利用来操纵燃油价格、通过篡改油泵读数窃取燃油,或导致受影响加油站大面积服务中断。如此强大的漏洞被盗售,凸显了针对关键基础设施的网络攻击威胁日益加剧。

安全专家建议紧急缓解措施。立即实施三重纵深防御:严格限制在线HMI访问(关闭非必要公网端口,启用IP白名单机制),部署工业控制网络分段隔离(通过OT专用防火墙划分安全域,阻断横向渗透路径),并构建异常行为监控体系(实时检测非法登录、配置篡改及凭证滥用行为)。同时启动应急补丁验证流程,强制更新所有系统凭证(采用16位以上强密码+硬件令牌多因素认证),彻底切断漏洞利用链条。

此次40,000美元叫卖关键基础设施零日漏洞事件,标志着针对工业控制系统的攻击已进入黑产商品化新阶段。若漏洞属实,攻击者可借助HMI缺陷实现加油站集群的远程瘫痪,引发灾难性供应链中断。这再次暴露出暴露在线的工业设备已成国家安全软肋——必须将物理隔离HMI设备列为行业红线,同时建立ICS漏洞全球响应联盟,以协同防御对抗武器化的地下威胁生态。

参考资源

1、

https://darkwebinformer.com/alleged-sale-of-zero-day-exploit-targeting-bukts-gas-pump-admin-panels/

2、

https://dailydarkweb.net/0-day-exploit-for-russian-gas-station-automation-systems-allegedly-for-sale-online/