勒索病毒应急响应:断网后第一时间该备份哪些文件?

原文链接: https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650611483&idx=3&sn=62dede04fb56005f1a45d6ae9ce71a67

勒索病毒应急响应:断网后第一时间该备份哪些文件?

黑白之道 2025-07-21 02:24

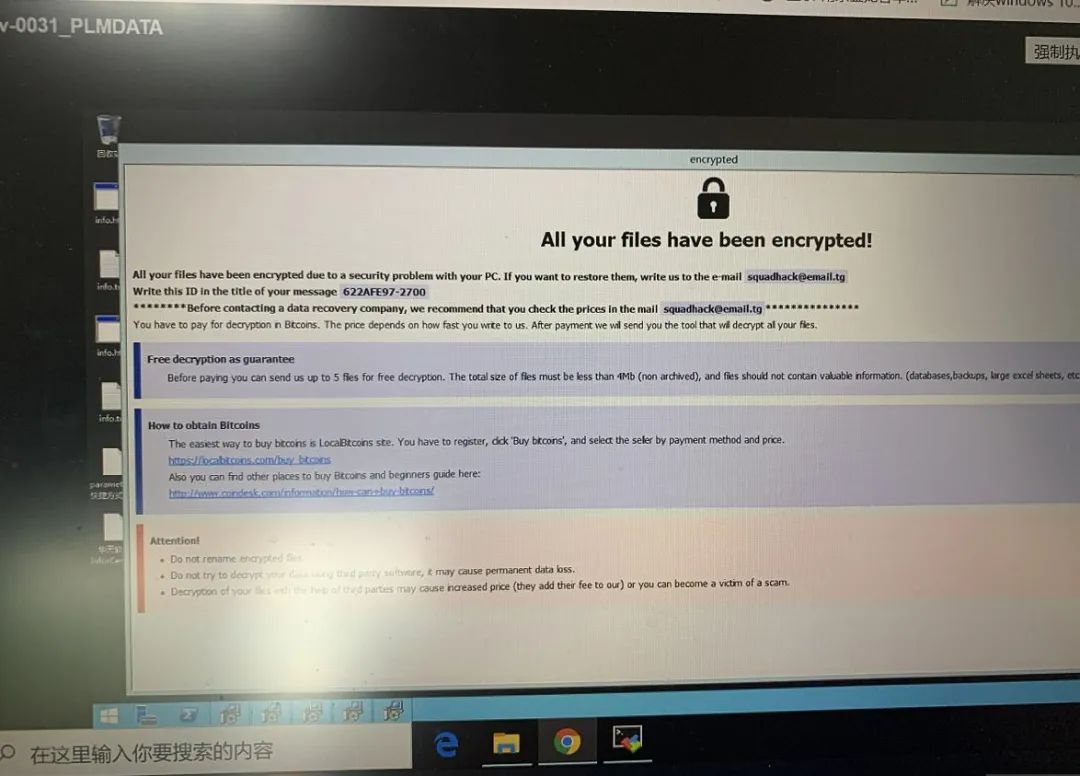

当勒索病毒警报响起,网络管理员按下交换机电源的瞬间,一场与时间的赛跑正式开始。断网只是遏制病毒扩散的第一步,真正决定业务能否快速恢复的关键,在于断网后1小时内的文件备份策略。不少企业因盲目备份导致关键数据遗漏,或因备份了带毒文件造成二次感染,最终陷入“支付赎金”还是“彻底重建”的两难境地。

一、业务系统核心数据:决定恢复速度的“命脉文件”

业务数据是企业运转的核心,也是勒索病毒主要加密目标。断网后需按“不可再生性”和“业务关联性”排序,优先备份以下几类文件:

1. 数据库原始文件与日志

关系型数据库(如MySQL、SQL Server)的物理文件(.mdf、.ldf、.ibd等)是备份重中之重。正确做法是直接拷贝数据库安装目录下的原始数据文件,例如MySQL默认路径

/var/lib/mysql

下的库表文件,以及

/var/log/mysql

中的二进制日志。对于Oracle数据库,需同时备份

$ORACLE_BASE/oradata

下的数据文件和

$ORACLE_BASE/flash_recovery_area

中的归档日志,这些文件可通过rman工具进行时间点恢复。

2. 应用系统配置文件

企业级应用的配置文件往往包含数据库连接串、加密密钥、权限配置等关键信息。以Web应用为例,Tomcat的

server.xml

、Nginx的

nginx.conf

、Java应用的

application.properties

等文件,直接决定系统能否正常启动。建议按应用层级梳理:服务器级(如

/etc/sysconfig

)、中间件级(如

/usr/local/tomcat/conf

)、应用级(如

/var/www/html/config

),并记录各文件的路径哈希值以便校验完整性。

3. 用户生成内容(UGC)与业务单据

电商平台的订单记录、医疗系统的电子病历、设计院的CAD图纸等用户生成内容,具有不可再生性。这类文件通常分散在文件服务器的共享目录(如

//fileserver/sales/orders

)或对象存储(如S3兼容存储桶)中。备份时需特别注意筛选近30天内新增或修改的文件,可通过

find /data -mtime -30

命令快速定位近期变动文件。

二、系统运行关键文件:支撑环境重建的“骨架文件”

操作系统与关键服务的配置文件,是重建业务环境的基础。这些文件体积小、恢复快,却常被忽视:

1. 系统账户与权限配置

Linux系统的

/etc/passwd

、

/etc/shadow

(需root权限)和

/etc/sudoers

文件,记录了系统账户信息及权限分配。Windows系统需备份

C:\Windows\System32\config\SAM

文件(需离线挂载获取)和活动目录数据库(

NTDS.dit

)。某企业在重装系统后因丢失管理员账户哈希,导致加密的备份文件无法解密,这些基础文件能帮助快速重建权限体系。

2. 网络与安全配置

防火墙规则配置文件(如Cisco的

startup-config

、Palo Alto的

running-config.xml

)、入侵检测系统(IDS)的特征库配置、VPN连接信息(如OpenVPN的

client.ovpn

)等文件,是恢复网络边界防护的关键。建议采用设备自带的导出功能(如

show running-config | redirect tftp://10.0.0.1/backup.cfg

)进行备份。

3. 定时任务与脚本

Linux的

/etc/crontab

、

/var/spool/cron

目录下的用户定时任务,Windows的“任务计划程序”导出文件(.xml格式),以及业务自动化脚本(如Shell、Python脚本),这些文件决定了系统的自动化运行能力。备份时需注意脚本的执行权限属性(可通过

getfacl

命令导出)。

三、应急响应溯源文件:为后续处置提供“证据链”

备份不仅是为了恢复,更是为了溯源取证。这些文件是分析攻击路径、评估影响范围的关键:

1. 系统日志文件

Linux系统需重点备份

/var/log/secure

(认证日志)、

/var/log/messages

(系统消息)、

/var/log/audit/audit.log

(审计日志);Windows系统则需备份“事件查看器”中的安全日志(.evtx格式)、应用程序日志和系统日志。这些日志能记录攻击者的登录时间、操作命令等关键信息。某企业通过分析

secure

日志,发现攻击者在加密前3天已通过弱口令登录系统,为后续加固提供了方向。

2. 进程与网络连接记录

断网后立即执行

ps -ef > process_list.txt

(Linux)或

tasklist /v > process_list.txt

(Windows)生成进程快照,通过

netstat -anp > netstat.txt

记录网络连接状态。这些文件能帮助识别病毒进程及其通信IP。某案例中,应急团队通过进程列表发现伪装成“svchost.exe”的病毒进程,进而定位到其释放的加密模块路径。

3. 可疑文件样本

对系统中可疑的可执行文件(如

/tmp

目录下的未知程序、最近修改的

*.exe

文件),需使用

md5sum

计算哈希值后,压缩加密备份。这些样本可提交给安全厂商进行分析,获取解密工具的可能性。

四、备份操作规范:避免二次伤害的“安全准则”

错误的备份操作可能导致病毒扩散或数据损坏,需严格遵循以下规范:

1. 备份介质准备

优先使用未接入过受感染网络的全新U盘或移动硬盘,通过

dd if=/dev/zero of=/dev/sdb bs=1M count=100

命令进行低级格式化(Linux),确保介质无残留病毒。

2. 备份顺序与工具

按“小文件优先”原则,先备份配置文件(KB级),再备份业务数据(GB级)。Linux系统推荐使用

rsync -av --exclude='*.virus' /source /destination

命令,排除可疑文件;Windows系统可通过Robocopy工具(

robocopy C:\data D:\backup /MIR /XD *.tmp

)实现增量备份。避免使用压缩软件打包备份,以防压缩过程中触发病毒活动。

3. 备份校验与标记

每完成一批文件备份,需生成校验文件(

sha256sum * > backup_checksum.sha256

),并详细记录备份时间、操作员、存储位置。对备份介质进行物理标记,如“勒索病毒应急备份-20240520-财务系统分区”,避免与普通备份混淆。

五、特殊场景处理:复杂环境下的备份策略

不同IT架构下的备份重点存在差异,需针对性调整:

1. 虚拟化环境

在VMware环境中,需通过vSphere Client导出虚拟机的快照文件(.vmsn)和配置文件(.vmx),而非直接拷贝虚拟磁盘(.vmdk),因后者可能包含活跃的病毒进程。

2. 云环境

对于AWS、Azure等云服务,需立即通过API创建关键EC2实例的AMI镜像(

aws ec2 create-image --instance-id i-123456 --name "emergency-backup"

),同时冻结S3存储桶版本(

aws s3api put-bucket-versioning --bucket mybucket --versioning-configuration Status=Enabled

),防止病毒篡改历史版本。

3. 工业控制系统(ICS)

工控环境需优先备份PLC程序(如西门子的

*.awl

文件)、SCADA系统配置(如Intouch的

*.ini

文件)。

六、备份后的处置建议

完成备份后,需将介质立即脱离受感染网络,存储在物理隔离的环境中。同时,根据备份文件的重要性,制定分级恢复计划:核心业务数据(如交易记录)优先恢复,非关键数据(如历史日志)可延后处理。

勒索病毒应急响应中,备份不是“全量复制”的机械操作,而是基于业务优先级的精准取舍。断网后的黄金1小时内,能否保住那些“丢了就无法重建”的核心文件,直接决定了企业能否摆脱勒索困境。建议企业平时就建立“应急备份清单”,明确各系统的关键文件路径和备份责任人,当真的遭遇攻击时,才能在混乱中保持章法,将损失降到最低。