客户端漏洞挖掘方法论在车机系统中的延伸:任意文件读取漏洞

客户端漏洞挖掘方法论在车机系统中的延伸:任意文件读取漏洞

玲珑安全 2025-06-12 01:33

大伙儿好,今天又来叨叨两句,分享笔者在车联网漏洞挖掘中的案例思路。

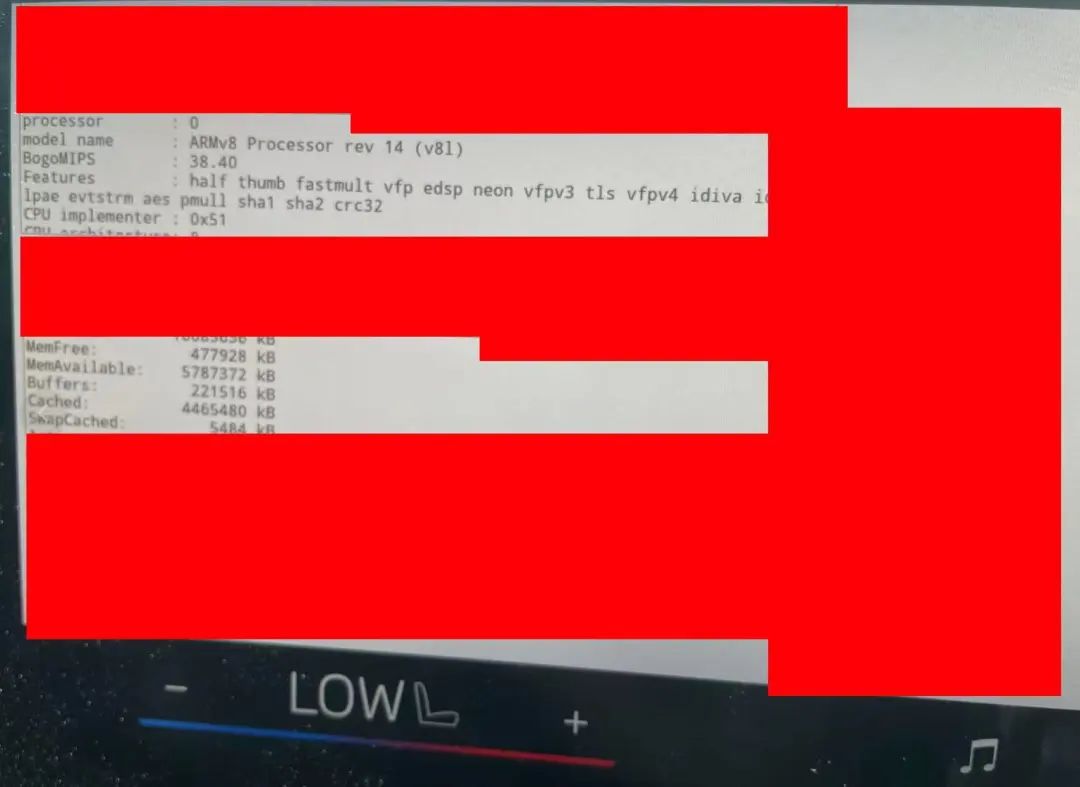

从标题可以看出,这是笔者从之前客户端的挖掘经验延伸过来的。现在,我们就将车机看成是一个大型的“客户端”。

这个“客户端”的功能非常多,涉及到的挖掘方向也特别多,蓝牙、无线、协议、通信等。

但是今天,我们就从简单的一个点切入——

Chrome

。

Chrome历史漏洞,是我们在挖掘漏洞中常常关注的地方。例如AI请求网页、客户端内置浏览器。车机系统中,也存在内置浏览器。

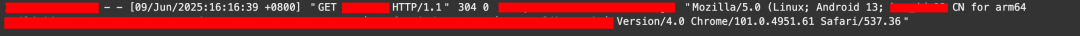

在多数情况下,当目标对外发起请求的时候,我们可以获取到目标请求的UA信息。

例如截图中的:

Chrome/101.0.4951.61

Chrome的版本过低的话,存在被攻击的风险就越大,这里推荐一个谷歌漏洞库(

https://issues[.]chromium[.]org)

,可以查询一些Chrome的漏洞信息。

获取到对应的历史漏洞信息之后,就可以构造我们的Payload,达成我们的攻击。

例如:文件读取