漏洞预警 |Kafka Connect存在任意文件读取漏洞(CVE-2025-27817)

漏洞预警 |Kafka Connect存在任意文件读取漏洞(CVE-2025-27817)

原创 烽火台实验室 Beacon Tower Lab 2025-06-12 02:13

一、漏洞概述

|

漏洞类型 |

任意文件读取 |

|

漏洞等级 |

高 |

|

漏洞编号 |

CVE-2025-27817 |

|

漏洞评分 |

7.5 |

|

利用复杂度 |

低 |

|

影响版本 |

3.1.0 – 3.9.0 |

|

利用方式 |

远程 |

|

POC/EXP |

未公开 |

近日,Apache Kafka发布了漏洞修公告,解决了多个高严重性漏洞,其中一个潜在的任意文件读取和SSRF(服务端请求伪造)漏洞(CVE-2025-27817),若Apache Kafka客户端配置可由不可信方指定,攻击者可能利用上述两个配置项实现任意文件/环境变量读取。建议您及时开展安全风险自查。

Apache Kafka 是一个分布式流处理平台,最初由 LinkedIn 开发并于 2011 年开源成为 Apache 项目。它设计用于高吞吐量、低延迟、可水平扩展的场景,核心目标是构建实时数据管道和流处理应用。

Apache Kafka Connect 是 Kafka 生态系统中用于简化数据流集成的核心组件,支持在 Kafka 与其他系统(如数据库、消息队列、云存储等)之间可靠且可扩展地传输数据,其设计特性包括分布式架构、容错机制和灵活的扩展能力。

据描述,Apache Kafka客户端接收用于配置与broker的SASL/OAUTHBEARER连接的参数,其中包括sasl.oauthbearer.token.endpoint.url和sasl.oauthbearer.jwks.endpoint.url。该漏洞允许客户端读取任意文件并将内容输出至错误日志,或向非预期目标发送请求。攻击者可能利用上述两个配置项实现任意文件读取

漏洞影响的产品和版本:

Apache Kafka

3.1.0 – 3.9.0版本

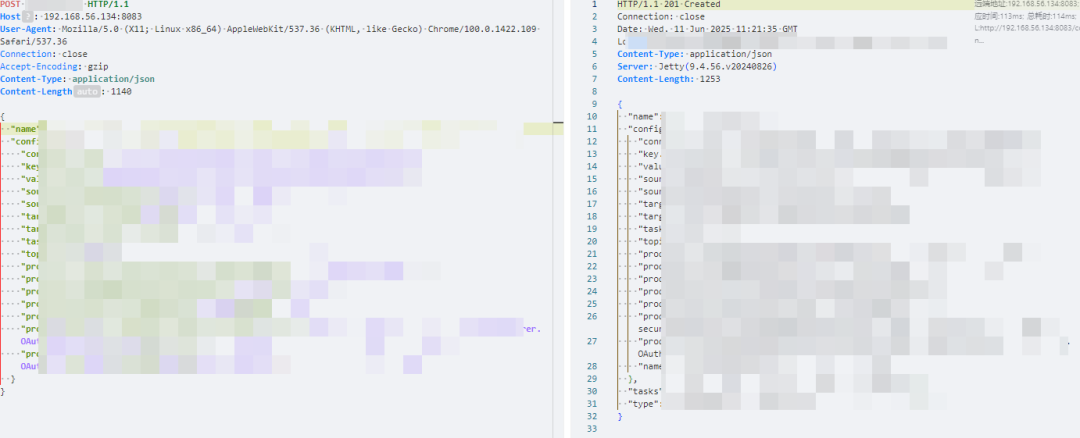

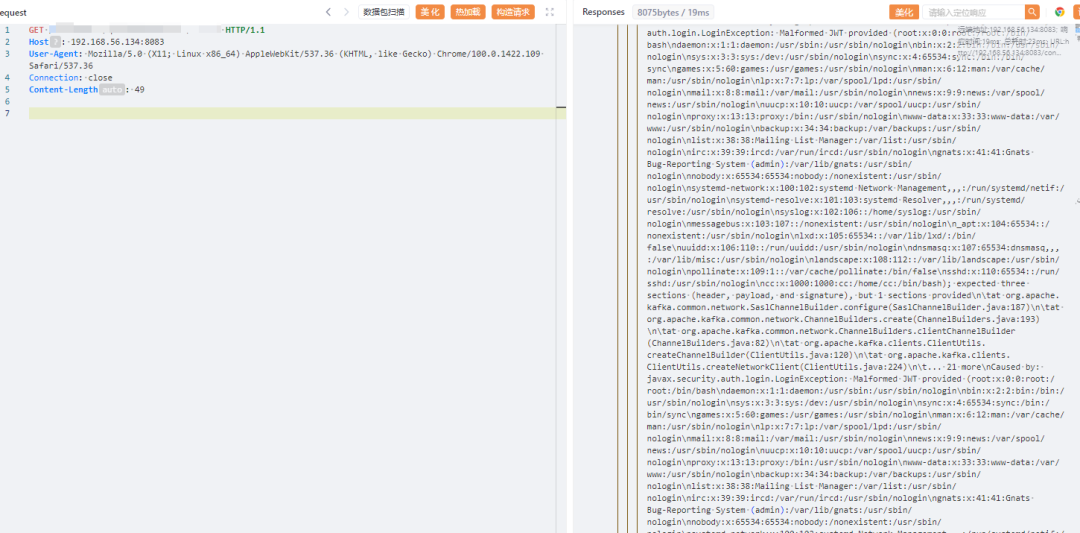

二、漏洞复现

三、资产测绘

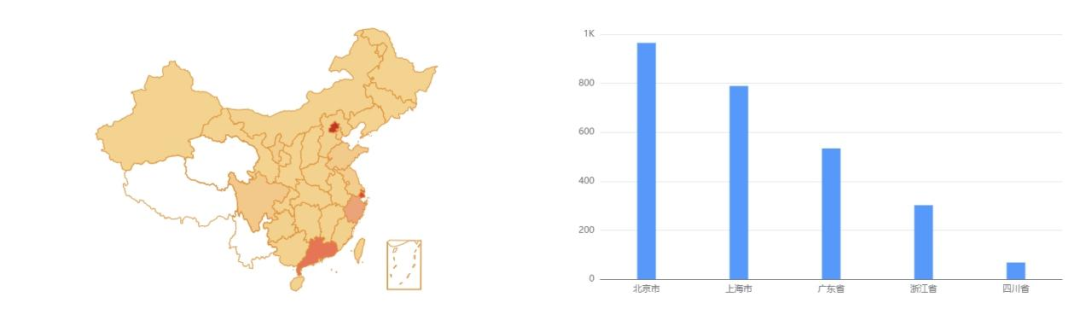

据daydaymap数据显示互联网存在3282个资产,国内风险资产分布情况如下。

四、解决方案

临时缓解方案

部署针对项目的web应用防火墙:阻止包含 “connectors” 的外部用户请求到达您的应用程序。

– 通过防火墙或网络 ACL 严格控制 Kafka Connect REST API 端口的访问来源,仅允许受信任的管理终端访问(默认端口 8083)

-

禁用匿名访问权限,强制启用身份认证。

-

在 Kafka Connect 配置文件中显式禁用 SASL_OAUTHBEARER 认证机制

升级修复

目前官方已发布修复安全补丁3.9.1

https://kafka.apache.org/downloads

五、参考链接

https://kafka.apache.org/cve-lis

https://www.ddpoc.com/DVB-2025-9358.html