高危漏洞打包兜售,Palo Alto、Fortinet、Linux等关键系统在列

高危漏洞打包兜售,Palo Alto、Fortinet、Linux等关键系统在列

原创 网空闲话 网空闲话plus 2025-06-12 10:23

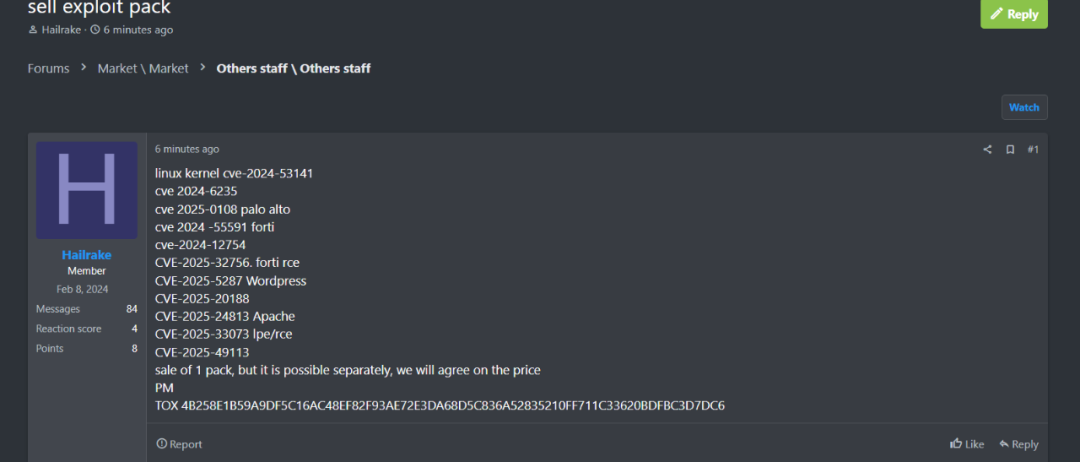

2025年6月12日 13:27:46,威胁行为者“冰雹”在暗网市场Ramp4u上发布贴文,声称正在兜售一套包含多个高危CVE漏洞的“利用包(exploit pack)”,引发业界警惕。威胁行为者也声称可单独出售,具体要看买家能出多少银子。该漏洞包涉及多个主流系统和平台,包括Linux内核、Palo Alto PAN-OS、Fortinet FortiOS、WordPress插件、Apache Tomcat等,并涵盖本地权限提升(LPE)和远程代码执行(RCE)等严重攻击类型。

综合近期披露的漏洞细节,多个CVE(如CVE-2025-0108、CVE-2024-55591和CVE-2025-20188)已被列入CISA KEV(已知被利用漏洞)目录,部分还出现PoC和在野利用痕迹。尤其Fortinet和Palo Alto产品中存在的认证绕过漏洞,以及Tomcat和Roundcube中的远程执行风险,使得该漏洞包一旦被不当获取,将对全球范围内的防火墙、邮件网关与内容管理系统构成重大威胁。

尽管该事件当前被监测平台定级为“低严重性”,但其潜在影响不容忽视。建议各组织立即评估是否存在相关服务和插件暴露,尽快部署厂商补丁,并重点监控暗网通道中与该漏洞包相关的传播和交易活动。

经整理评估, 这批漏洞中还是有一些重磅级的,CVSS评分9分(有5个)以上。可能对相关设备造成重大危害。

|

|

|

|

|

|

|

|

|

|

|

|

7.5(High)access.redhat.com+15cvedetails.com+15cvedetails.com+15cisa.gov+1github.com+1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

参考资源:

https://ramp4u.io/threads/sell-exploit-pack.3188/