Stealth Falcon组织利用0Day漏洞在中东发动网络攻击——每周威胁情报动态第226期 (06.05-06.12)

Stealth Falcon组织利用0Day漏洞在中东发动网络攻击——每周威胁情报动态第226期 (06.05-06.12)

原创 BaizeSec 白泽安全实验室 2025-06-13 01:02

APT攻击

– Librarian Ghouls APT组织

针对俄罗斯展开网络攻击活动

- APT组织Stealth Falcon利用0Day漏洞在中东地区发动网络攻击

攻击活动

– 仿冒奇安信证书

,利用白加黑技术针对

区块链客户

展开

攻击

数据泄露

– 美国

AT&T8600万

条

用户敏感信息数据遭泄露曝光

恶意软件

– BADBOX 2.0

僵尸网络

已感染超过

百

万台消费级设备

- 新型“PathWiper”恶意软件袭击乌克兰关键基础设施

勒索软件

– 勒索软件

Interlock宣称对美国Kettering Health网络攻击负责,超940GB数据遭窃

取

APT攻击

Librarian Ghouls APT组织针对俄罗斯展开网络攻击活动

近期,网络安全研究人员发现一个名为

Librarian Ghouls,又名“Rare Werewolf”或“Rezet”的高级持续性威胁(APT)组织正针对俄罗斯及独联体国家展开一系列复杂的网络攻击。该组织以窃取敏感数据和部署加密货币挖矿程序为主要目标,其攻击手段隐蔽且高效,活动至少持续至2025年5月。

攻击活动始于精心设计的钓鱼邮件,邮件内容伪装成合法机构的通知,并附带密码保护的压缩文件。受害者一旦按照邮件提示解压并打开文件,便会触发一个自解压安装程序。该程序利用合法软件“4t Tray Minimizer”隐藏自身活动,同时在受害者设备的C:\Intel目录下部署恶意组件,包括伪装成支付订单的PDF诱饵文件、用于下载其他恶意工具的curl.exe,以及一个关键的LNK快捷方式文件。

随后,攻击者通过生成的

rezet.cmd脚本从远程服务器下载更多工具,包括定制版的WinRAR(用于静默打包数据)、邮件发送工具Blat(用于外传窃取的信息)、远程控制软件AnyDesk(用于持久化访问),以及关闭系统防护的Defender Control。为了确保攻击不被发现,攻击者还设置了定时任务,每天凌晨5点自动关闭受害者的计算机,同时通过另一个脚本在凌晨1点唤醒设备,以便在用户不知情的情况下进行远程操作。

在数据窃取阶段,攻击者利用定制工具扫描设备中的加密货币钱包文件、密码文档和系统注册表信息,并将这些数据打包发送至攻击者控制的邮箱。与此同时,攻击者还部署了

XMRig加密货币挖矿程序,利用受害者的计算资源进行门罗币挖矿,进一步牟取利益。

值得注意的是,该组织极少使用自定义的恶意软件,而是大量滥用合法工具,如

AnyDesk、WebBrowserPassView和Mipko监控软件,以降低被安全软件检测的风险。此外,部分攻击者的基础设施甚至暴露了目录列表功能,为研究人员提供了追踪其活动的线索。

此次攻击的主要目标为俄罗斯的工业企业和工程院校,部分攻击还波及白俄罗斯和哈萨克斯坦。钓鱼邮件和诱饵文档均使用俄语编写,内容与目标机构的日常业务高度相关,显示出攻击者对受害者环境的深入了解。

图

1 与

AP 活动关联的网络钓鱼页面示例

参考链接:

Sleep with one eye open: how Librarian Ghouls steal data by night

APT组织Stealth Falcon利用0Day漏洞在中东地区发动网络攻击

网络安全研究人员近日发现,长期活跃在中东地区的

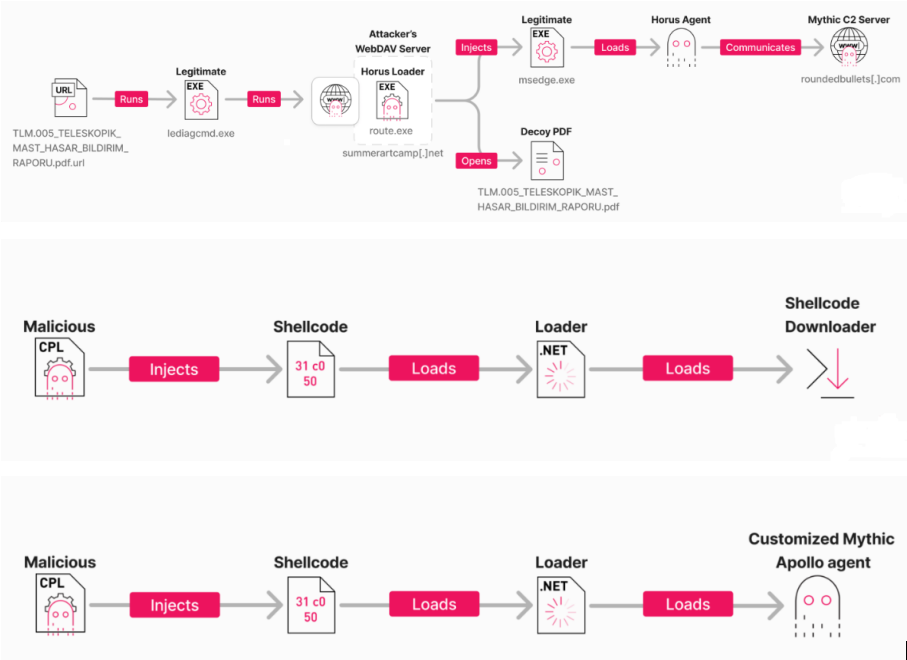

APT组织”隐形猎鹰”(Stealth Falcon)正在利用一个新型零日漏洞(CVE-2025-33053)对中东和非洲地区的政府及国防机构发动精密攻击。该组织通过精心设计的钓鱼邮件,成功渗透了包括土耳其国防承包商在内的多个高价值目标,部署了名为”荷鲁斯”(Horus)的自定义恶意软件实施网络间谍活动。

攻击始于一封伪装成

“伸缩桅杆损伤报告”的钓鱼邮件,邮件附件是一个特殊的.url快捷方式文件。这个看似普通的文件实则暗藏玄机,它通过操纵Windows系统中合法的诊断工具iediagcmd.exe的工作目录参数,诱使系统从攻击者控制的WebDAV服务器加载恶意程序route.exe,而非正常的系统文件。这种创新的攻击方式利用了微软系统中一个此前未知的漏洞,该漏洞已被微软确认为CVE-2025-33053,并在2025年6月的安全更新中得到修复。

研究人员深入分析发现,

“荷鲁斯”恶意软件展现了该组织在恶意软件开发上的显著进步。该软件采用多层保护机制,包括商业级的Code Virtualizer代码混淆技术,以及独特的”IP混淆”技术——将有效载荷隐藏在看似无害的IPv6地址列表中。更令人担忧的是,该恶意软件内置了针对109个安全产品进程的检测机制,一旦发现特定安全软件就会触发自毁程序,极大增加了检测难度。

在通信方面,攻击者采用了

AES-256加密配合HMAC-SHA256校验的复杂机制,将恶意流量伪装成正常网络通信。恶意软件的功能设计也极具针对性,特别是开发了专门针对Active Directory域控制器的凭证导出工具,显示出攻击者对目标网络环境的深入了解。

此次攻击的主要受害者包括土耳其的国防承包商、卡塔尔政府机构以及埃及和也门的重要战略部门。攻击者精心设计了符合各地区语言习惯的诱饵文档,如针对土耳其目标的工程报告、面向卡塔尔机构的供应商资质申请表等,显示出高度的社会工程学技巧。

研究人员指出,该

APT组织已活跃超过13年,此次攻击显示出其技术能力的显著提升。攻击者已建立包含20余个伪装域名的基础设施网络,这些域名大多通过NameCheap注册,且多为具有较长历史的”清白”域名,以降低被安全系统标记的风险。研究人员警告,该组织可能正在准备更大规模的攻击行动。

图

2 攻击活动示意图

参考链接:

https://research.checkpoint.com/2025/stealth-falcon-zero-day/

攻击活动

仿冒奇安信证书,利用白加黑技术针对区块链客户展开攻击

近期,奇安信威胁情报研究人员发现一起针对区块链行业的精准网络攻击活动。攻击者通过

Telegram通信软件传播名为”转账截图2025.5.31.zip” 的恶意压缩包,内含LNK诱饵文件。双击执行后,系统会弹出虚假转账记录截图,并通过”白加黑”技术释放恶意组件,最终在内存中加载DcRat远控木马。值得警惕的是,攻击者使用自签名证书模仿奇安信域名(

www.qianxin.com),企图绕过安全检测。

深入分析这起攻击事件的技术细节可以发现,其攻击链呈现出清晰的多阶段特点。在第一阶段,

LNK 文件指向的命令会利用系统的cmd.exe工具,通过curl从远程服务器下载一个VBS脚本。这个VBS脚本具有典型的GPT生成特征,包含中文注释且采用模块化函数设计,其主要功能是通过PowerShell下载三组文件:用于迷惑用户的诱饵图片TokenPocket.jpg、作为白文件用于加载恶意DLL的pythonw.exe,以及带有合法签名”Wuhoo Harmonious Reed Trade Co., Ltd.”的黑DLL组件python310.dll。

进入第二阶段,恶意脚本执行后释放的

python310.dll成为关键恶意组件,其恶意逻辑集中在Py_Main函数中,通过内存操作加载Shellcode。这个Shellcode实际上是一个Loader,用于加载DcRat远控木马,进而连接到C2服务器103.45.68.150:80。值得注意的是,攻击者为了增强迷惑性和绕过检测,为该DLL伪造了合法的数字签名,从签名时间到摘要算法都进行了精心设计,试图让安全软件误认为这是一个可信的组件。

第三阶段的攻击行为更为隐蔽和复杂。

DcRat成功植入目标系统后,会启动Powershell下载第二阶段的Payload,其中包括另一个白文件arphaCrashReport64.exe、恶意DLL组件arphadump64.dll、加密的Shellcode文件arphaCrashReport64.ini以及另一张诱饵图片。第二阶段继续采用”白加黑”技术,通过arphaCrashReport64.exe加载arphadump64.dll,读取并解密arphaCrashReport64.ini中的Shellcode,最终在rundll32.exe进程中加载DcRat的更新版本,连接到新的C2服务器38.46.13.170:8080,从而实现对目标系统的持续控制和数据窃取。

在攻击特征与基础设施方面,攻击者的手法体现出高度的专业性和预谋性。他们使用的自签名证书在

Subject和Issuer字段都刻意填写为

www.qianxin.com,并包含

“北京奇安信科技有限公司”等组织信息,有效期从2024年8月6日至2035年5月16日,试图在较长时间内维持攻击能力。同时,恶意DLL滥用合法企业签名,甚至使用已注销的签名,显示出攻击者对数字签名体系的深入了解和系统性滥用。

进一步分析攻击所使用的基础设施发现,所有恶意资源均托管于阿里云

OSS存储桶

zl-web-images.oss-cn-shenzhen.aliyuncs.com,该域名同时被用于托管比特币售卖诈骗网站。通过威胁情报关联分析,相关

IP曾搭建多个仿冒加密货币交易平台,这些平台模板统一但活跃数低,疑似用于钓鱼与洗钱等非法活动。此外,在VT平台检测到的同源样本[etsvpn-latest.exe]带有已注销签名,被沙箱识别为AsyncRat远控木马,连接到不同的C2服务器,表明攻击者可能拥有多条攻击产品线,具备持续攻击能力。

参考链接:

https://ti.qianxin.com/blog/articles/counterfeiting-qianxin-certificates-targeted-attacks-against-blockchain-customers-cn/

数据泄露

美国AT&T8600万条用户敏感信息数据遭泄露曝光

近日,网络安全研究人员发现黑客在俄罗斯网络犯罪论坛上泄露了据称属于

AT&T的庞大用户数据库,其中包含8600万条用户记录,涉及4400万条已解密的社会安全号码(SSN)。这起事件引发业界对数据来源的广泛争议——黑客声称数据源自2024年ShinyHunters对Snowflake云平台的攻击,但AT&T官方最终否认该关联,称其为过往泄露数据的重新打包。然而无论来源如何,解密SSN与完整身份信息的组合泄露,已对用户隐私构成空前威胁。

研究人员分析核实,该数据集最初于

2025年5月15日首次发布,6月3日重新上传后在多个黑客论坛迅速传播。尽管黑客宣称包含7000万条记录,实际分析显示数据库总量达88,320,018条,去重后仍有86,017,090条唯一用户数据。这些信息构成完整的身份盗窃工具包:姓名、出生日期、多个电话号码、电子邮箱、物理地址等基础信息之外,43,989,219条社会安全号码以明文形式存在,且黑客声称已将原本加密的SSN与出生日期全部解密。技术样本显示,同一用户的加密SSN(如”1IqssjTTRqCw=”)在新数据集中明确对应明文SSN(如”378-45-379″),这种破解使得恶意行为者可直接利用这些信息申请贷款、注册账户或实施税务欺诈。

本次数据是以标准化

CSV格式存储,其中包含

“姓名-Phone1-Phone2-SSN-DOB-Email-Address” 的统一表头,分拆为三个总容量3GB的压缩文件,显示出黑客对数据的系统化处理。特别值得注意的是,黑客已预先去除疑似测试数据(如SSN为”00000″的记录),并通过”ssn_mapping”和”dob_mapping”文件建立加密值与明文的对应关系,这种专业化操作极大提升了数据的犯罪利用价值。

黑客在论坛声明中称,该数据库是

2024年4月ShinyHunters利用Snowflake平台漏洞窃取的AT&T数据备份。回顾该事件,黑客通过盗用缺乏多因素认证的凭证渗透Snowflake环境,曝光了近1.1亿用户的通话和文本元数据(如号码、通话时长,但不含内容)。但此次泄露存在显著矛盾:Snowflake事件涉及的是通信元数据,而本次泄露的是用户身份信息;数据规模上,Snowflake事件为1.1亿条,本次为8600万条;时间线方面,Snowflake数据窃取发生在2022年5月至2023年1月,而本次数据包含更近期的记录。

进一步分析指向

2021年8月的历史事件——当时ShinyHunters在Raid Forums以20万美元标价出售7000万条AT&T用户数据(含加密SSN),AT&T最初否认数据源自其系统。2024年4月,该组织在

BreachForums公开完整数据库,AT&T最终承认数据影响760万当前用户和6540万前用户,时间戳显示为2019年或更早。对比可见,2024年泄露的SSN处于加密状态,数据采用无标签的管道分隔格式;而本次泄露的SSN已全部解密,数据结构升级为清晰的CSV格式,记录数量也增至8600万条,可能包含后续补充的用户信息。黑客很可能利用过往泄露的加密数据,通过掌握的密钥或算法漏洞完成批量解密,再与新获取的数据整合后重新发布。

AT&T在6月7日的声明中确认,该数据与Snowflake事件无关,称其为”2024年3月暗网已发布数据的重新打包”,并强调 “受影响用户已在当时收到通知”。但官方未解释数据量增加1600万条的原因,也未公布具体受影响用户名单。安全专家指出:”SSN与出生日期的同时泄露,为恶意行为者提供了实施身份欺诈的全部要素。用户必须立即监控信用报告,并对任何异常金融活动保持警惕。”

此次事件暴露了数据泄露的

“长尾效应”——即使企业修复了初始漏洞,被盗数据仍可能在黑市长期流通,并随着技术破解能力的提升转化为更危险的威胁。当加密信息被批量解密,用户面临的风险从”潜在暴露”升级为”即时可用”,这种滞后性使得防范变得更加困难。

参考链接:

恶意软件

BADBOX 2.0僵尸网络已感染超过百万台消费级设备

2025年3月,多家网络安全研究机构披露,已成功部分瓦解代号为

BADBOX 2.0的大规模网络攻击行动。作为2023年BADBOX僵尸网络的重大升级版本,BADBOX 2.0已感染超过100万台消费级设备,构成全球迄今最大的联网电视(CTV)设备僵尸网络。BADBOX 2.0其通过预装或第三方应用市场分发后门程序,控制包括廉价安卓电视盒、平板电脑、数字投影仪及车载娱乐系统在内的设备。被感染设备被用于多种欺诈活动,包括广告欺诈、点击欺诈、住宅代理服务及潜在的一次性密码(OTP)窃取。据HUMAN统计,巴西、美国、墨西哥等地区受影响最严重,其中巴西占比超三分之一

BADBOX 2.0的恶意行为始于供应链层面的精密布局。攻击者通过三种渠道植入名为

BB2DOOR的后门程序:在低成本“杂牌”设备出厂时预安装恶意代码,设备首次启动时自动连接命令与控制(

C2)服务器下载攻击模块,以及诱导用户从第三方市场下载被篡改的“正常”应用(如启动器、投屏工具)。这些设备均为未通过Google Play Protect认证的安卓开源项目(AOSP)设备,并销往全球

222个国家和地区。

一旦感染,设备将沦为多功能攻击工具:攻击者可远程部署模块化欺诈组件,通过内置应用渲染隐藏广告单元或启动无界面浏览器访问恶意游戏网站,每周产生高达

50亿次欺诈性广告请求;操控设备点击低质量域名广告伪造流量变现;以13.64美元/ 5GB的价格出售设备IP作为住宅代理,支持账户接管、虚假账号注册等下游攻击;甚至具备窃取一次性密码(OTP)的潜在风险。技术层面,BB2DOOR通过修改安卓原生库libanl.so实现持久化驻留,并加载q.jar、p.jar等模块维持与C2服务器的通信,威胁者可动态推送APK文件扩展攻击能力,如趋势科技发现的账号批量注册功能。

Satori团队研究追踪显示,

BADBOX 2.0背后是分工明确的犯罪联盟:SalesTracker Group负责搭建C2服务器网络,疑似为初代BADBOX攻击的主导者;MoYu Group开发BB2DOOR后门并运营超8.3万台设备的僵尸网络,通过“IpMoYu”服务商业化住宅代理;Lemon Group利用感染设备运营数百个HTML5游戏网站,结合Dove Proxy服务实施广告欺诈;LongTV作为马来西亚媒体公司,其开发的应用通过“恶意孪生”技术(伪造官方应用包名)在用户无感知的情况下推送隐藏广告。这些团伙通过共享C2基础设施与攻击工具,形成覆盖感染、欺诈、变现的完整黑产链条。

鉴于攻击特点,全球协作应对

BADBOX 2.0的攻击时,安全机构采取多层级应对方案:谷歌通过

Play Protect自动拦截相关恶意应用,并终止欺诈者在谷歌广告生态中的账号;HUMAN Defense Platform部署专项防护,阻断广告欺诈与代理攻击;研究团队发布TV98、X96系列、Projector_T6P等受影响设备清单,协助用户排查风险。但值得警惕的是,尽管联合行动已部分瓦解其变现能力,但供应链层面的漏洞仍未消除,攻击者可能通过更换

C2域名(如

catmore88.com、

app-goal.com)、伪装合法应用(如“Earn Extra Income”虚假赚钱软件)等方式持续演化攻击。

参考链接:

https://www.humansecurity.com/learn/blog/satori-threat-intelligence-disruption-badbox-2-0/

新型“PathWiper”恶意软件袭击乌克兰关键基础设施

2025年6月,网络安全研究人员发现,在乌克兰境内某关键基础设施实体遭新型擦除恶意软件“PathWiper”攻击,该恶意软件通过合法终端管理框架部署,旨在彻底摧毁目标系统存储数据。

攻击者首先获取目标企业终端管理控制台的访问权限,利用该合法框架向连接的终端设备下发恶意指令。被入侵的管理系统推送批处理文件与名为“uacinstall.vbs”的恶意脚本,后者在系统临时目录释放PathWiper可执行文件“sha256sum.exe”并触发运行。攻击过程中,文件名与操作流程刻意模仿合法管理工具的行为模式,显示攻击者对目标环境的管理架构有深入了解。

PathWiper执行后,会系统性扫描终端连接的所有存储介质,包括物理驱动器、卷路径及网络共享驱动器(通过查询注册表“HKEY_USERS\Network”获取路径)。针对每个存储路径,恶意软件创建独立线程实施破坏:先尝试利用“FSCTL_DISMOUNT_VOLUME IOCTL”命令卸载卷以绕过文件系统锁定,随后向磁盘写入随机字节,彻底摧毁NTFS文件系统的核心组件,包括主引导记录(MBR)、主文件表(MFT)及其镜像、日志文件(

LogFile)、引导扇区($Boot)等元数据,并遍历覆盖磁盘文件内容,以实时生成的随机字节破坏数据完整性。

研究人员通过深入分析后指出,

PathWiper与2022年攻击乌克兰的HermeticWiper(又称FoxBlade)在攻击目标上存在显著关联,两者均针对MBR和NTFS关键结构,但在技术实现上呈现进化差异。PathWiper通过API编程获取所有连接存储(包括已卸载卷),并验证卷标签以精准定位目标;而HermeticWiper则简单枚举0-100号物理驱动器实施粗放式破坏。这种定向破坏能力表明PathWiper的设计更聚焦关键基础设施,而非无差别摧毁。

研究人员基于战术技术特征和恶意软件能力的综合分析,高度确信此次攻击与俄罗斯有关联的APT组织有关。这一判断不仅基于攻击模式与以往针对乌克兰实体的破坏性攻击高度吻合,更得到第三方安全报告中HermeticWiper被归因于俄罗斯Sandworm组织的中高置信度结论支持。此次事件再次凸显了在持续的地缘政治冲突背景下,乌克兰关键基础设施面临的严峻网络安全威胁。

参考链接:

https://blog.talosintelligence.com/pathwiper-targets-ukraine/

勒索软件

勒索软件Interlock宣称对美国Kettering Health网络攻击负责,超940GB数据遭窃取

2025年5月,美国俄亥俄州Kettering Health医疗网络遭勒索软件攻击,导致全院计算机系统瘫痪。新兴勒索软件组织Interlock宣称对此负责,并声称窃取超940GB数据。攻击者通过暗网公开部分数据样本,威胁若赎金谈判失败将泄露全部信息。

Kettering Health是一家集医院、诊所和医疗中心于一体的网络化医疗机构。在两周前,该医疗系统遭受了一次严重的勒索软件攻击,攻击者成功窃取了超过940GB的敏感数据。此次攻击导致Kettering Health旗下多家医院、诊所和医疗中心被迫关闭全部计算机系统长达两周。泄露数据涉及患者隐私信息、员工档案及内部共享文件等多个敏感领域。具体包括:

– 患者姓名、病历编号等基本信息

-

医生撰写的临床诊断摘要(含精神状态评估、用药记录等)

-

Kettering Health警察部门警员的背景审查文件及测谎报告

-

企业内网共享驱动器中的各类文档

攻击事件发生后,Kettering Health迅速采取行动,关闭了所有计算机系统以防止数据进一步泄露。然而,这一举措也导致医疗服务的正常提供受到了严重影响,患者就诊和医疗记录查询均面临困难。Kettering Health的高级副总裁John Weimer此前曾向当地媒体透露,公司并未向攻击者支付赎金。

Interlock勒索软件组织自2024年9月起便将目标对准了美国的医疗机构。此次攻击Kettering Health,该组织不仅展示了其高超的技术能力,还通过公开窃取的数据来施压,试图迫使Kettering Health支付赎金。尽管Kettering Health方面尚未就Interlock的声明作出正式回应,但此次事件无疑再次为医疗系统的网络安全敲响了警钟。

从技术分析角度来看,Interlock勒索软件组织此次攻击展现出了极高的隐蔽性和破坏性。他们不仅成功渗透了Kettering Health的内部网络,还窃取了大量敏感数据。这些数据的泄露不仅可能对患者隐私造成严重威胁,还可能引发一系列的法律纠纷和信任危机。

Kettering Health在攻击后两周恢复Epic电子病历系统的核心功能,但完整系统重建仍需时间。医疗IT专家指出,勒索软件常通过加密备份系统或植入后门延长破坏周期,此次快速恢复可能得益于离线备份或未受感染的冗余架构。事件凸显医疗行业对勒索攻击的高风险性,美国卫生与公众服务部数据显示,2024年医疗行业勒索攻击占比超30%,平均恢复成本达450万美元。

参考链接:

Ransomware gang claims responsibility for Kettering Health hack

往期推荐

LockBit勒索组织发布声明并重建泄露网站——每周威胁情报动态第166期(2.23-2.29)

GoldFactory组织开发针对iOS系统的GoldPickaxe木马病毒——每周威胁情报动态第165期(2.9-2.22)

新APT组织APT-LY-1009针对亚美尼亚政府投递VenomRAT——每周威胁情报动态第164期(02.02-02.07)