15000+POC漏洞扫描工具

15000+POC漏洞扫描工具

hktalent 黑客白帽子 2024-02-17 07:00

感谢师傅 · 关注我们

由于,微信公众号推送机制改变,现在需要设置为星标才能收到推送消息。大家就动动发财小手设置一下呗!啾咪~~~

特性

Vulnerabilities Scan;15000+PoC漏洞扫描;[ 23 ] 种应用弱口令爆破;7000+Web指纹;146种协议90000+规则Port扫描;Fuzz、HW打点、BugBounty神器…

-

什么是scan4all:集成 vscan、nuclei、ksubdomain、subfinder等,充分自动化、智能化 并对这些集成的项目进行代码级别优化、参数优化,个别模块,如 vscan filefuzz部分进行了重写原则上不重复造轮子,除非存在bug、问题

-

跨平台:基于golang实现,轻量级、高度可定制、开源,支持Linux、windows、mac os等(go tool dist list)46种不同芯片架构、14种操作系统

-

支持[ 23 ] 种密码爆破,支持自定义字典, 通过 “priorityNmap”: true 开启

-

RDP

-

VNC

-

SSH

-

Socks5

-

rsh-spx

-

Mysql

-

MsSql

-

Oracle

-

Postgresql

-

Redis

-

FTP

-

Mongodb

-

SMB,同时检测 MS17-010(CVE-2017-0143、CVE-2017-0144、CVE-2017-0145、CVE-2017-0146、CVE-2017-0147、CVE-2017-0148)、SmbGhost(CVE-2020-0796)、DCOM(msrpc, port 135, Oxid Scan)

-

Telnet

-

Snmp

-

Wap-wsp(Elasticsearch)

-

RouterOs

-

HTTP BasicAuth(HttpBasic,Authorization), contains Webdav、SVN(Apache Subversion) crack

-

Weblogic,同时通过 enableNuclei=true 开启nuclei,支持T3、IIOP等检测

-

Tomcat

-

Jboss

-

Winrm(wsman)

-

POP3/POP3S

-

默认开启http密码智能爆破,需要 HTTP 密码时才会自动启动,无需人工干预

-

检测系统是否存在 nmap ,存在通过 priorityNmap=true 启用 nmap 进行快速扫描,默认开启,优化过的 nmap 参数比 masscan 快 使用 nmap 的弊端:网络不好的是否,因为流量网络包过大可能会导致结果不全 使用 nmap 另外需要将 root 密码设置到环境变量

更多参考:config/doNmapScan.sh 默认使用 naabu 完成端口扫描 -stats=true 可以查看扫描进度 能否不扫描端口 ?跳过端口扫描,意外做基于端口指纹进行密码爆破的检测将失效,密码破解功能也一并被跳过

- 支持直接使用 nmap xml结果输入:

- 快速 15000+ POC 检测功能,PoCs包含:

Nuclei Templates Top 10 statistics

- nuclei POC

| TAG | COUNT | AUTHOR | COUNT | DIRECTORY | COUNT | SEVERITY | COUNT | TYPE | COUNT |

|---|---|---|---|---|---|---|---|---|---|

| cve | 1430 | daffainfo | 631 | cves | 1407 | info | 1474 | http | 3858 |

| panel | 655 | dhiyaneshdk | 584 | exposed-panels | 662 | high | 1009 | file | 76 |

| edb | 563 | pikpikcu | 329 | vulnerabilities | 509 | medium | 818 | network | 51 |

| lfi | 509 | pdteam | 269 | technologies | 282 | critical | 478 | dns | 17 |

| xss | 491 | geeknik | 187 | exposures | 275 | low | 225 | ||

| wordpress | 419 | dwisiswant0 | 169 | misconfiguration | 237 | unknown | 11 | ||

| exposure | 407 | 0x_akoko | 165 | token-spray | 230 | ||||

| cve2021 | 352 | princechaddha | 151 | workflows | 189 | ||||

| rce | 337 | ritikchaddha | 137 | default-logins | 103 | ||||

| wp-plugin | 316 | pussycat0x | 133 | file | 76 |

281 directories, 3922 files.

– vscan POC

-

vscan POC包含了:xray 2.0 300+ POC、 go POC等;特别注意,xray POC检测需要有指纹命中后才会触发检测

-

scan4all POC

-

支持 7000+ web 指纹扫描、识别:

-

vscan 指纹:包含 eHoleFinger、 localFinger等

-

httpx 指纹

-

vscan 指纹

-

scan4all 指纹

-

支持146种协议90000+规则port扫描

-

依赖nmap支持的协议、指纹

-

快速HTTP敏感文件检测,可以自定义字典

-

登陆页面检测

-

支持多种类型的输入 – STDIN/HOST/IP/CIDR/URL/TXT

-

支持多种输出类型 – JSON/TXT/CSV/STDOUT

-

高度可集成:可配置将结果统一存储到 Elasticsearch【强烈推荐】

-

智能SSL分析:

-

深入分析,自动关联SSL信息中域名的扫描,如*.xxx.com,并根据配置完成子域遍历,结果自动添加目标到扫描列表

-

支持开启智能SSL信息中*.xx.com子域遍历功能, export EnableSubfinder=true,或者在配置文件中调整

-

自动识别域(DNS)关联多个IP的情况,并自动扫描关联的多个IP

-

智能处理:

-

1、当列表中多个域名的ip相同时,合并端口扫描,提高效率

-

2、智能处理http异常页面、及指纹计算和学习

-

自动化供应链识别、分析和扫描

-

联动 python3 log4j-scan

-

该版本屏蔽你目标信息传递到 DNS Log Server 的bug,避免暴露漏洞

-

增加了将结果发送到 Elasticsearch 的功能,便于批量、盲打

-

未来有时间了再实现golang版本 如何使用?

-

智能识别蜜罐,并跳过目标,默认该功能是关闭的,可设置EnableHoneyportDetection=true开启

-

高度可定制:允许通过config/config.json配置定义自己的字典,或者控制更多细节,包含不限于:nuclei、httpx、naabu等

-

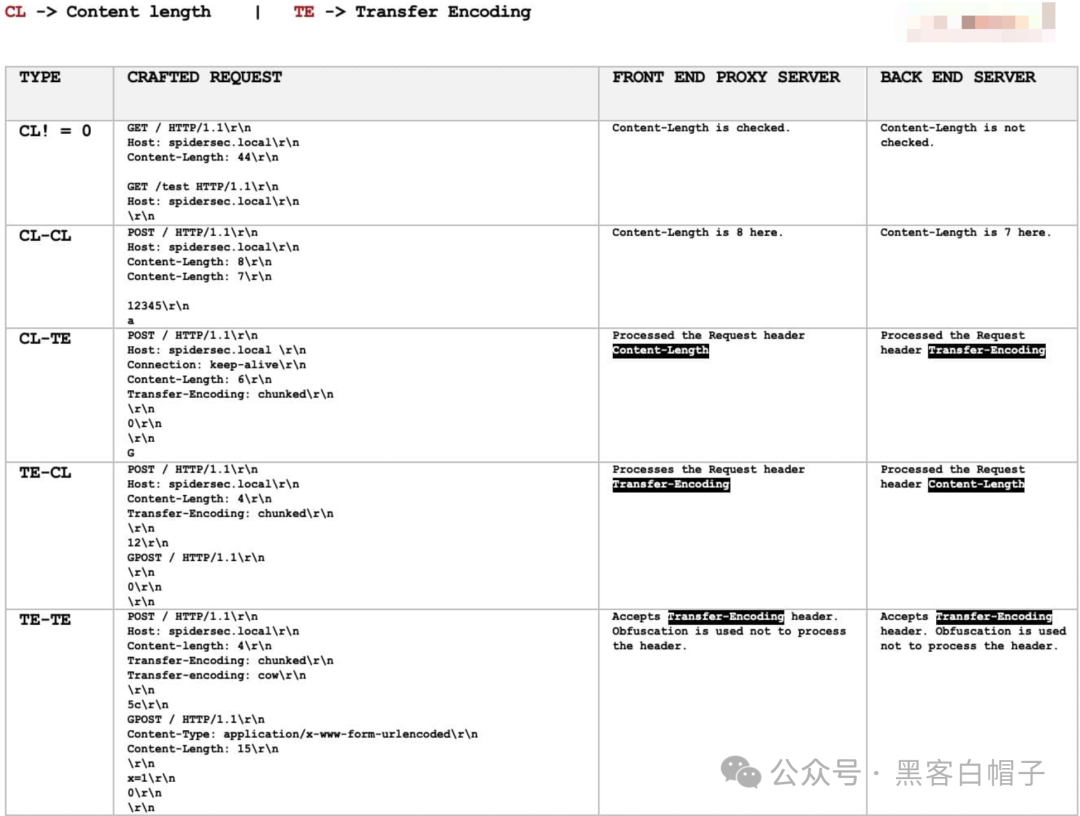

支持HTTP请求走私漏洞检测: CL-TE、TE-CL、TE-TE、CL_CL、BaseErr

– 支持 通过参数 Cookie=’PHPSession=xxxx’ ./scan4all -host xxxx.com, 兼容 nuclei、httpx、go-poc、x-ray POC、filefuzz、http Smuggling等

下载地址

点击下方名片进入公众号

回复关键字【

0217】获取

下载链接

往期推荐

[ 万字干货,SQL注入看这一篇就可以了 ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650942765&idx=1&sn=80bb178aac27583c36ec4bca6d1dcf30&chksm=8bac61d2bcdbe8c4485903c0b51b1bddd5a3a0497f4691d8134b636f68bee3b8590953cef081&scene=21#wechat_redirect)

[ 【已复现】Jenkins 任意文件读取漏洞(CVE-2024-23897) ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650942649&idx=1&sn=c4b64bff3a47991d279734d1b634eb03&chksm=8bac6046bcdbe950d0b08e1385dcda6aa4767024405b0de2211e11db82390ffd623e66e57a82&scene=21#wechat_redirect)

[ Sqlmap tamper解读及使用方法 ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650942555&idx=1&sn=3a12928290cef3f2f70050b20681ff8b&chksm=8bac60a4bcdbe9b2877d7d7d89d401b91592702e580a105c5c105a7091191d1db5a5a3e7658c&scene=21#wechat_redirect)

[ 渗透测试突破口之常见打点及漏洞利用 ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650942488&idx=1&sn=2949b7460e36e1cfd91f51110c7ae8b3&chksm=8bac60e7bcdbe9f192ebcd562964f2d887b963f0316c8b3d5405d076b6aa9fe44073cf75dd8f&scene=21#wechat_redirect)

[ 挖掘CNVD通用漏洞,重点在思路!!! ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650942363&idx=1&sn=f357c26420754d9ceeaa95f3be816fbb&chksm=8bac6764bcdbee72133ebd60ba9cba92dae9f46005e07480b498f5459447fe1b6a67a1ec60e9&scene=21#wechat_redirect)

[ 挖洞思路 | 账号攻击的几种常见手法 ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650942305&idx=1&sn=81f2e2d6d146529e64837934198dce85&chksm=8bac679ebcdbee88b2d47fa24e62f0da020ce10f2738a34844de31b3881ee4e844e78ed93491&scene=21#wechat_redirect)

[ 一名大学生的黑客成长史到入狱的自述 ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650942237&idx=1&sn=139fddc0437a2248d77df8c47e39dbce&chksm=8bac67e2bcdbeef469170faace2b2ff4ff3e1af83840e4211340cb765953b2cd456431fd427b&scene=21#wechat_redirect)

[ 【渗透测试】实战渗透!我是如何一个破站日一天的 ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650942183&idx=1&sn=373e0fcdc6f3b4998c1f495548a7f741&chksm=8bac6618bcdbef0e2c2b30a07b3027bc76498762e1576d3e532efd1abed648c6c10f83345976&scene=21#wechat_redirect)

[ 记一次不同思路的getshell经历 ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650942012&idx=1&sn=6268bb3aba51aae8f6cd5a47b0a8bd1c&chksm=8bac66c3bcdbefd57e20d64dd03440f2e5dad9a49611a2fa4440d3489b774ee96da9e14b43cd&scene=21#wechat_redirect)

[ XSS 实战攻击思路总结 ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650941933&idx=1&sn=88b0ee9b2fa81f8417f4e88c2f8560bd&chksm=8bac6512bcdbec04f575fc87879b99667da5a33c9f72cf44c65ea9d0c90eb6cb27f97e4017c4&scene=21#wechat_redirect)

声明:本公众号所分享内容仅用于网安爱好者之间的技术讨论,禁止用于违法途径,所有渗透都需获取授权

!否则需自行承担,本公众号及原作者不承担相应的后果