俄罗斯黑客利用 Roundcube 缺陷(CVE-2023-5631)攻击欧洲政府

俄罗斯黑客利用 Roundcube 缺陷(CVE-2023-5631)攻击欧洲政府

军哥网络安全读报 2024-02-21 21:00

导读

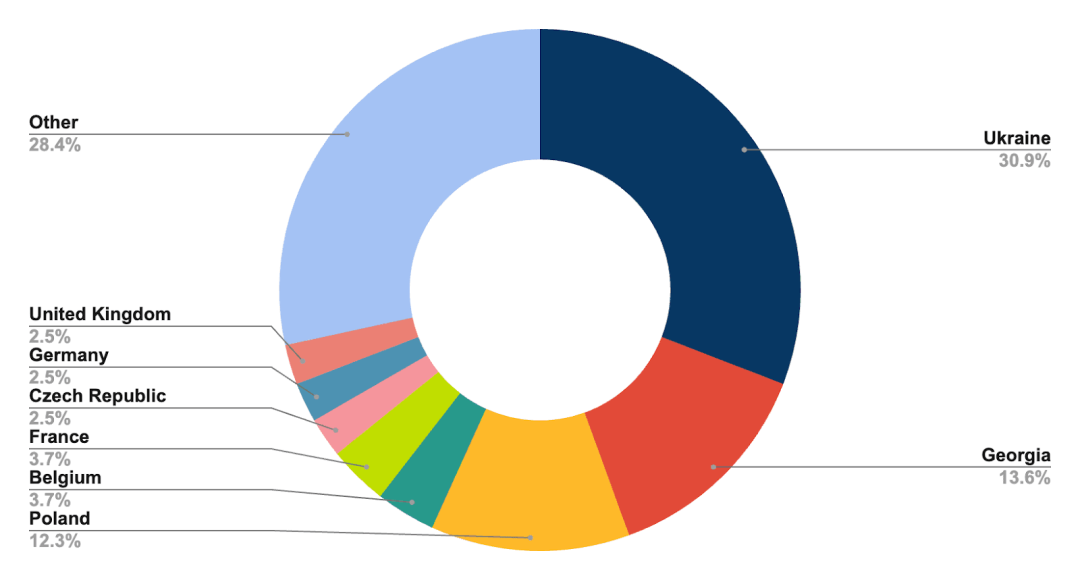

据网络安全公司 Recorded Future 的报告,俄罗斯网络间谍黑客组织被发现利用易受攻击的 Roundcube 网络邮件服务器漏洞对

80

多个欧洲政府、军事和关键基础设施实体进行攻击。

该网络间谍组织被追踪为

Winter Vivern、TA473、TAG-70 和 UAC-0114,至少自 2020 年 12

月以来一直活跃,目标是欧洲和中亚各国政府,符合白俄罗斯和俄罗斯的国家利益。

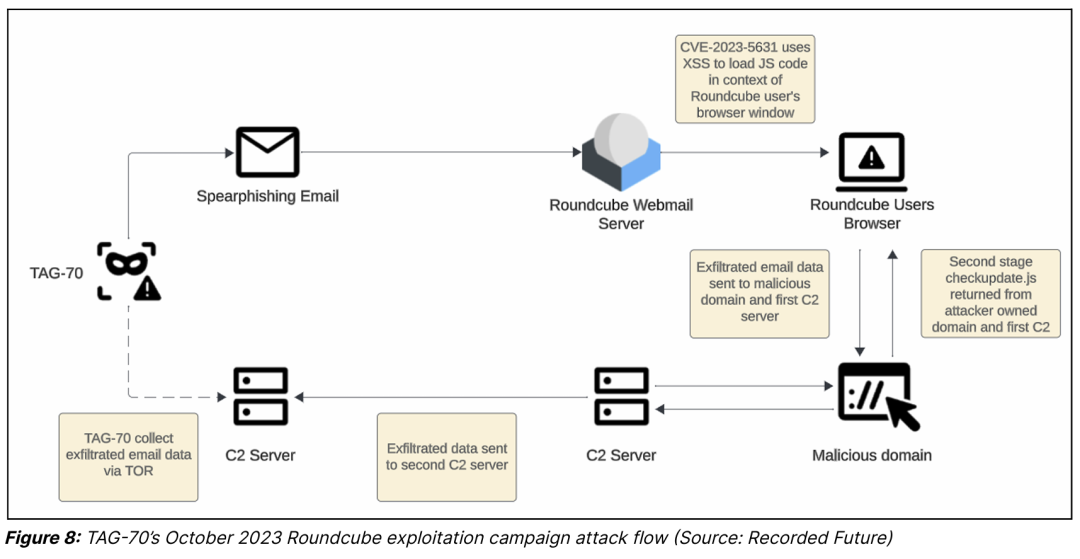

2023 年 10 月, Winter Vivern在针对欧洲政府实体和智囊团的攻击中被发现使用针对 Roundcube

网络邮件服务器中的

0day

跨站脚本 (XSS)

漏洞(CVE-2023-5631)。

Recorded

Future在一份新报告(

https://go.recordedfuture.com/hubfs/reports/cta-2024-0217.pdf)

中指出,2023 年 10 月,攻击者利用易受攻击的 Roundcube 服务器对至少 80

个组织发起攻击,这些组织主要位于格鲁吉亚、波兰和乌克兰。袭击还袭击了伊朗驻莫斯科和荷兰大使馆以及格鲁吉亚驻瑞典大使馆。

“TAG70

主要针对政府和军事网络邮件服务器;然而,该组织还针对交通和教育部门以及化学和生物研究组织。”Recorded Future 说。

作为观察到的攻击的一部分,威胁行为者依靠社会工程并利用

XSS 缺陷来访问目标邮件服务器并收集有关政治和军事活动的情报,可能“获得战略优势或破坏欧洲安全和联盟”。

Recorded

Future 指出,在乌克兰战争的背景下,电子邮件服务器的泄露不仅可能导致有关乌克兰战争努力和规划的敏感信息曝光,还可能导致通信渠道被操纵。

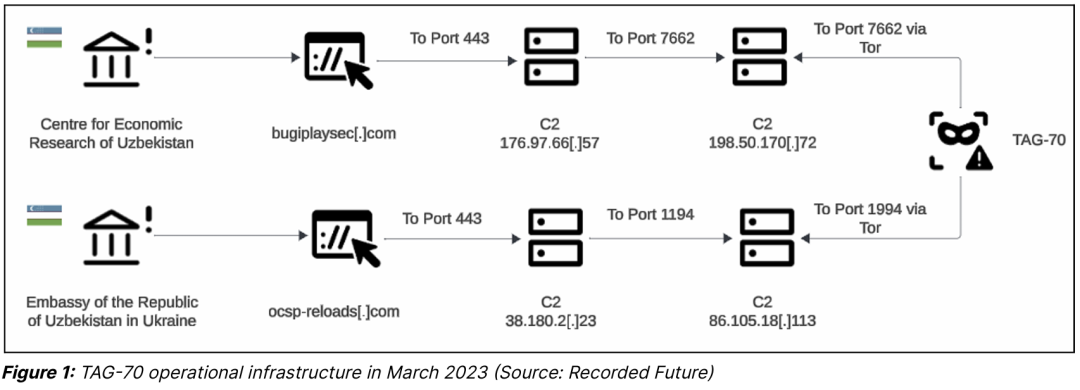

该网络安全公司根据之前活动中观察到的基础设施和工件(HTTP

横幅)的重用,以及与之前识别的 JavaScript 恶意软件的代码相似性,将这些攻击归因于 Winter Vivern。

Recorded

Future 总结道:“在乌克兰冲突仍在继续、与欧盟和北约关系紧张的情况下,白俄罗斯和俄罗斯结盟的网络间谍组织几乎肯定会继续(甚至扩大)针对包括

Roundcube 在内的网络邮件软件平台。”

完整技术报告:

https://go.recordedfuture.com/hubfs/reports/cta-2024-0217.pdf

参考链接:

https://www.securityweek.com/russian-cyberspies-exploit-roundcube-flaws-against-european-governments/

今日安全资讯速递

APT事件

Advanced Persistent Threat

俄罗斯 Turla

黑客利用新的 TinyTurla-NG 后门瞄准波兰非政府组织

https://thehackernews.com/2024/02/russian-turla-hackers-target-polish.html

多家乌克兰媒体遭到俄罗斯黑客攻击

https://therecord.media/ukrainian-news-outlets-attacked-by-russian-hackers

俄罗斯黑客利用

Roundcube 缺陷(CVE-2023-5631)攻击欧洲政府

https://www.securityweek.com/russian-cyberspies-exploit-roundcube-flaws-against-european-governments/

俄罗斯黑客通过虚假信息和凭据收集攻击瞄准乌克兰目标

https://thehackernews.com/2024/02/russian-hackers-target-ukraine-with.html

美国司法部表示,已挫败俄罗斯黑客在

Wi-Fi 路由器上安装恶意软件

https://www.masslive.com/westernmass/2024/02/russia-installed-malware-on-wi-fi-routers-the-boston-fbi-helped-shut-it-down.html

CISA

表示:黑客组织使用前联邦雇员管理帐户的受损凭据访问了美国政府网络

https://www.securityweek.com/ex-employees-admin-credentials-used-in-us-gov-agency-hack/

间谍软件公司 NSO

集团使用的神秘“MMS Fingerprint(彩信指纹)”黑客行为曝光

https://www.securityweek.com/mysterious-mms-fingerprint-hack-used-by-spyware-firm-nso-group-revealed/

伊朗黑客利用新的

BASICSTAR 后门瞄准中东政策专家

https://thehackernews.com/2024/02/iranian-hackers-target-middle-east.html

德国联邦情报机构

(BfV) 和韩国国家情报局 (NIS) 联合发布新报告,称朝鲜黑客与全球多国国防部门供应链攻击有关

https://www.bleepingcomputer.com/news/security/north-korean-hackers-linked-to-defense-sector-supply-chain-attack/

朝鲜黑客利用

ChatGPT 诈骗 Linkedin 用户

https://readwrite.com/north-korean-hackers-use-chatgpt-to-scam-linkedin-users/

日本发现关键基础设施面临的网络威胁有所增加

https://therecord.media/japan-critical-infrastructure-cyberthreats

一般威胁事件

General Threat Incidents

LockBit

勒索软件团伙因国际执法行动而瓦解

https://therecord.media/lockbit-ransomware-disrupted-international-operation

Cactus

勒索软件团伙声称从施耐德电气窃取了 1.5TB 的数据

新的

TicTacToe 恶意软件植入程序攻击 Windows 用户

新的“VietCredCare”窃取者恶意软件瞄准越南的

Facebook 广告商

https://thehackernews.com/2024/02/new-vietcredcare-stealer-targeting.html

攻击者正在利用

Bricks Bu

ilder WordPress 插件中最新的远程代码执行漏洞来部署恶意软件

https://www.securityweek.com/websites-hacked-via-vulnerability-in-bricks-builder-wordpress-plugin/

Picus

Security 发现“Hunter-Killer”恶意软件激增

https://www.darkreading.com/vulnerabilities-threats/surge-in-hunter-killer-malware-uncovered-by-picus-security

Linux

恶意软件活动“Migo”瞄准 Redis 进行加密货币挖矿

https://www.infosecurity-magazine.com/news/linux-malware-migo-targets-redis/

英国多所顶尖大学在遭受针对性

DDoS 攻击,Anonymous Sudan声称负责

https://www.infosecurity-magazine.com/news/universities-recovering-ddos-attack/

Anatsa

Android 银行木马通过 Google Play 下载了 150,000 次

https://www.bleepingcomputer.com/news/security/anatsa-android-malware-downloaded-150-000-times-via-google-play/

黑客利用手机木马收集人脸和其他数据以窃取东南亚受害者银行账户

https://www.securityweek.com/ios-trojan-collects-face-and-other-data-for-bank-account-hacking/

约 40%

的新加坡人表示,他们在伴侣的手机上安装了监控工具和“跟踪软件”来监视他们

https://www.todayonline.com/singapore/2-5-sporeans-install-stalkerware-tools-partners-phones-spy-survey-2363586

一名乌克兰公民承认领导两项多发恶意软件计划,面临最高

40 年的监禁

https://www.infosecurity-magazine.com/news/ukrainian-decades-prison-malware/

PDF

恶意软件呈上升趋势,用于传播 WikiLoader、Ursnif 和 DarkGate

https://www.infosecurity-magazine.com/news/pdf-malware-on-the-rise/

乌克兰男子承认网络攻击暂时扰乱佛蒙特州主要医院的罪名

https://www.1011now.com/2024/02/17/ukrainian-man-pleads-guilty-cyberattack-that-temporarily-disrupted-major-vermont-hospital/

Crypto

Trader 在网络钓鱼诈骗中损失 514 万美元

https://bnnbreaking.com/breaking-news/crime/crypto-trader-loses-514-million-in-phishing-scam-a-cautionary-tale-in-the-digital-frontier

加密货币交易所

FixFloat 因网络攻击损失 2600 万美元

https://www.cryptotimes.io/2024/02/19/crypto-exchange-fixedfloat-lost-26-million-in-exploit/

漏洞事件

Vulnerability Incidents

微软警告 Exchange Server

0day

漏洞(CVE-2024-21410)被利用:必须启用扩展身份验证保护(EPA)

https://www.securityweek.com/microsoft-warns-of-exploited-exchange-server-zero-day/

Exchange Server

0day

漏洞(CVE-2024-21410)可能会影响多达 97,000 台服务器

https://www.securityweek.com/recent-zero-day-could-impact-up-to-97000-microsoft-exchange-servers/

新的

MonikerLink 漏洞使 Outlook 用户面临数据盗窃和恶意软件的威胁

New MonikerLink Flaw Exposes Outlook Users to Data Theft and Malware

VMware 敦促用户卸载已弃用的增强型身份验证插件 (EAP),严重漏洞(CVE-2024-22245)会导致

AD

面临风险

https://thehackernews.com/2024/02/vmware-alert-uninstall-eap-now-critical.html

13,000

台未打补丁的 Ivanti 设备被暴露,固件分析令用户震惊

https://www.thestack.technology/13-000-unpatched-ivanti-appliances-still-exposed-as-attacks-escalate-and-firmware-analysis-reveals-fresh-horrors/

新的 Wi-Fi

身份验证绕过漏洞暴露家庭、企业网络

https://www.securityweek.com/new-wi-fi-authentication-bypass-flaws-expose-home-enterprise-networks/

ConnectWise

紧急修补远程访问工具中的关键漏洞

https://www.securityweek.com/connectwise-rushes-to-patch-critical-vulns-in-remote-access-tool/

扫码关注

会杀毒的单反狗

讲述普通人能听懂的安全故事