CVE-2024-2432:Windows设备上Palo Alto 程序权限提升

CVE-2024-2432:Windows设备上Palo Alto 程序权限提升

Ots安全 2024-03-16 14:10

CVE-2024-2432:Windows设备上Palo Alto Networks GlobalProtect应用程序中的权限提升(PE)漏洞使本地用户能够以提升的权限执行程序

在Windows系统上,发现GlobalProtect(应用程序版本6.1.1-5和6.2.0-89)容易受到符号链接攻击导致本地权限提升的任意文件删除和提升权限的影响。

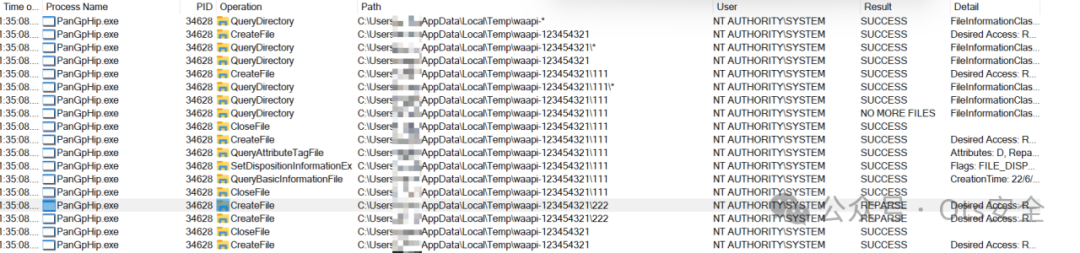

据观察,当 Windows 非特权用户尝试使用 GlobalProtect 连接 VPN 时,进程“PanGpHip.exe”将以系统权限执行以下操作:

1. 查询目录“C:\Users\<用户>\AppData\Local\Temp\waapi-*”

-

如果发现任何目录,它将进一步查询目录“C:\Users\

\AppData\Local\Temp\waapi- *” -

如果在“C:\Users\

\AppData\Local\Temp\waapi- *”中发现任何文件或目录,它将删除它们 -

最后删除目录“C:\Users\

\AppData\Local\Temp\waapi- ” -

旁注:程序可以查询嵌套目录,但无法打开它的句柄。

所以我们可以忽略这种情况

由于目录“C:\Users\

通过此设置,非特权用户可以通过创建到特权位置(例如,C:\Windows\System32)的符号链接来实现任意文件删除。

此外,恶意用户可以通过任意文件删除来实现本地权限提升。

要从非特权用户执行任意文件删除,用户可以执行以下步骤:

方法一

1. 用户创建文件夹“C:\Users\

-

用户创建文件“C:\Users\

\AppData\Local\Temp\waapi-1234567\12345.txt” -

用户在文件“C:\Users\

\AppData\Local\Temp\waapi-1234567\12345.txt”上设置 OpLock -

用户连接 VPN。

进程“PanGpHip.exe”将尝试使用系统权限删除文件“C:\Users\\AppData\Local\Temp\waapi-1234567\12345.txt”。 -

由于 OpLock,进程“PanGpHip.exe”将暂停

-

触发 OpLock 时,用户将文件“C:\Users\

\AppData\Local\Temp\waapi-1234567\12345.txt”移动到其他位置以清空文件夹 -

用户创建连接“C:\Users\

\AppData\Local\Temp\waapi-1234567”到“\RPC Control” -

用户创建到目标文件的符号链接“GLOBAL\GLOBALROOT\RPC Control\12345.txt”(例如,C:\Windows\System32\secrets.txt)

-

用户释放OpLock

-

用户删除符号链接

-

目标文件(例如,C:\Windows\System32\secrets.txt)将被删除

.\PoC.exe del C:\windows\System32\secrets.txt 1

方法2

1. 用户创建文件夹“C:\Users

-

用户创建文件“C:\Users

\AppData\Local\Temp\fakedir-1234567\11111.txt”和用户创建文件“C:\Users\ \AppData\Local\Temp\fakedir-1234567\ 12345.txt” -

用户创建连接“C:\Users

\AppData\Local\Temp\waapi-1234567”到“C:\Users\ \AppData\Local\Temp\fakedir-1234567” -

用户在文件“C:\Users\

\AppData\Local\Temp\fakedir-1234567\11111.txt”上设置 OpLock -

用户连接 VPN。

进程“PanGpHip.exe”将尝试使用系统权限删除文件“C:\Users\\AppData\Local\Temp\waapi-1234567\11111.txt”。 -

由于 OpLock,进程“PanGpHip.exe”将暂停

-

用户删除现有联结并创建联结“C:\Users\

\AppData\Local\Temp\waapi-1234567”到“\RPC Control” -

用户创建到目标文件的符号链接“GLOBAL\GLOBALROOT\RPC Control\12345.txt”(例如,C:\Windows\System32\secrets.txt)

-

用户释放OpLock

-

用户删除符号链接

-

目标文件(例如,C:\Windows\System32\secrets.txt)将被删除

.\PoC.exe del C:\windows\System32\secrets.txt 2

要从任意文件删除执行本地权限升级,我们可以利用 Windows Installer,如本文所述

https://www.zerodayinitiative.com/blog/2022/3/16/abusing- Arbitration-file-deletes-to-escalate-

特权和其他伟大的技巧

。

方法一

.\PoC.exe pe RollbackScript.rbs 1

方法2

.\PoC.exe pe RollbackScript.rbs 2

cmd.rbs 将生成命令提示符

public_run_bat.rbs将执行C:\Users\Public\run.bat

时间线

-

06/25/2023 –

向 Palo Alto 报告漏洞 -

10/09/2023 – Palo Alto确认漏洞

-

13/03/2024 – 漏洞公开

感谢您抽出

.

.

来阅读本文

点它,分享点赞在看都在这里