TangGo测试平台|逻辑漏洞测试系列-垂直越权漏洞

TangGo测试平台|逻辑漏洞测试系列-垂直越权漏洞

糖果 无糖反网络犯罪研究中心 2024-03-07 18:30

****

**阅读须知**

**本文所述之信息,只作为网络安全人员对自己所负责的网站及服务器进行检测和维护等运维行为的参考。未经合法授权请勿使用本文中的工具、技术及资料,对任何计算机系统进行入侵活动。利用本文所提供的信息所造成的直接或间接后果,及其所引发的损失,均由使用者承担。本文所提供的工具及方法仅用于学习,禁止用于其他!**

01

**测试场景**

李老板找到你,他说系统中的员工账号会被莫名奇妙删除,但是只有管理员才有账号删除权限,想请你帮忙找一下原因。李老板给了你一个邮箱(attacker@exploit***.net),用于注册账号进行测试,并且告诉你网站管理后台地址是“xxx.com/admin”。

本次测试相关靶场为 burpsuite 靶场:

https://portswigger.net/web-security/logic-flaws/examples/lab-logic-flaws-inconsistent-security-controls

02

**测试思路**

**1. 邮箱注册账号:**

首先,我们需要注册一个账号用于测试,李老板给了我们一个邮箱,可以用这个邮箱注册一个测试账号。

**2. 尝试直接登录管理员界面:**

注册测试账号后进行登陆,我们尝试下用这个普通用户权限的账号去访问李老板给我们的应当只有管理员才有权限访问的网站管理后台地址。这一步是测试是否存在越权访问的漏洞。

**3. 修改邮箱后缀尝试越权访问:**

直接访问管理界面提示访问失败,访问失败原因为访问账号的邮箱地址不是指定的管理员邮箱地址,推测可能存在账号邮箱伪造的问题。通过基础账号的修改邮箱功能尝试修改为管理员邮箱。

**4. 成功进入后台网站:**

通过修改基础账号的邮箱为管理员邮箱所在域名后,成功进入管理员界面。系统存在越权漏洞,攻击者可通过修改邮箱所在域名,直接获得管理员操作权限。

03

**测试实操**

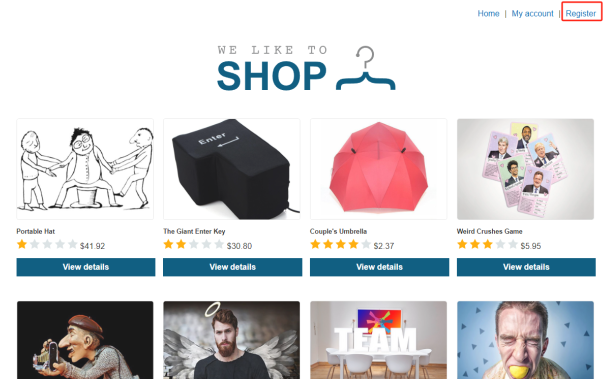

打开 HTTP抓包测试工具,打开右上角

内置浏览器,在浏览器中访问李老板提供的网站,加载后是一个在线商城页面:

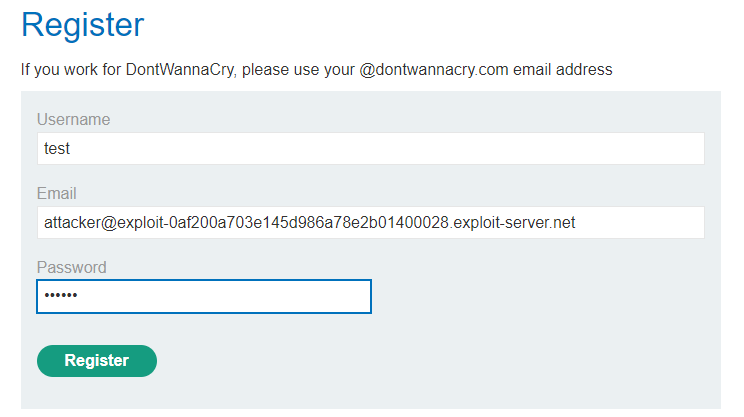

点击右上角注册页面,注册一个测试账号,邮箱地址为李老板提供(attacker@exploit***.net)。输入注册的用户名(test)、邮箱和密码后点击注册:

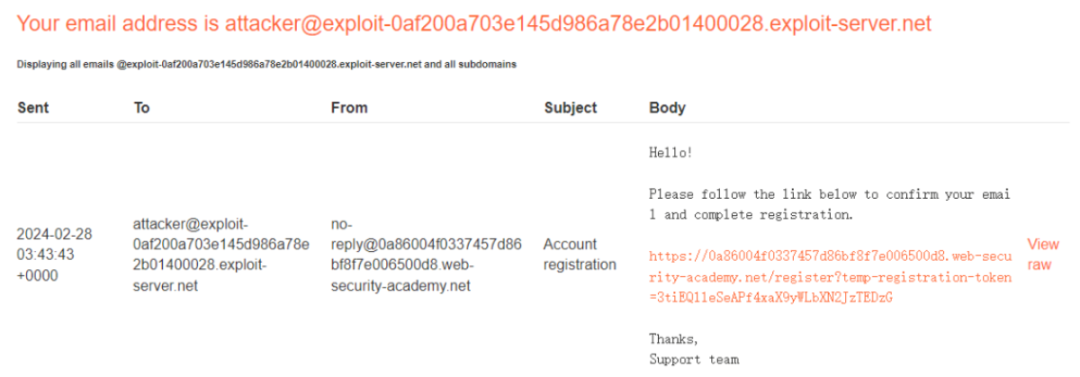

提交注册请求后回到邮箱,收到一条注册确认信息:

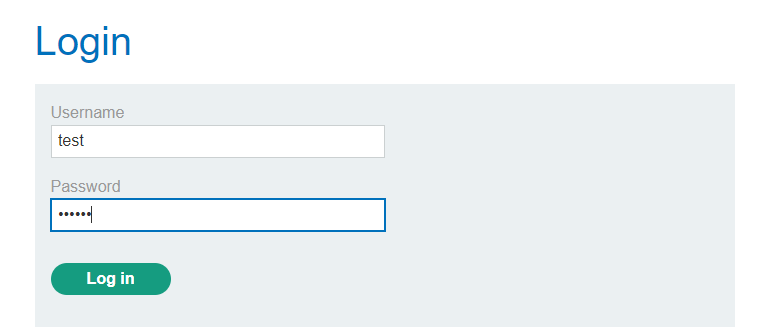

点击确认信息后跳转到登录界面,输入刚刚注册的账号(test)和密码登录:

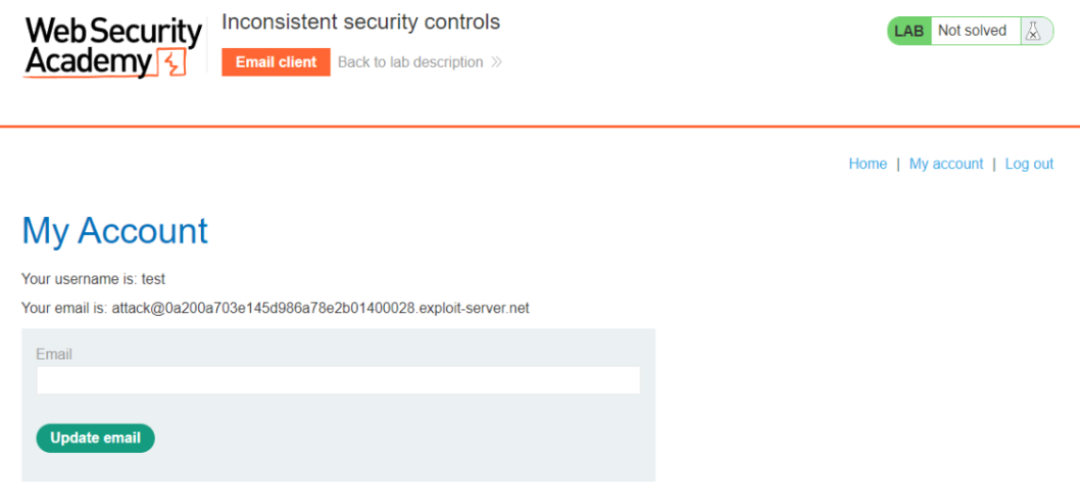

登录成功后跳转到后台界面,该界面是一个更新邮箱地址的页面:

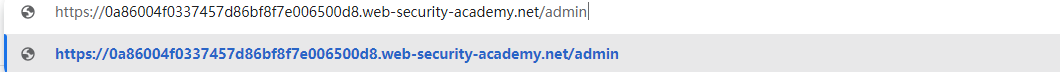

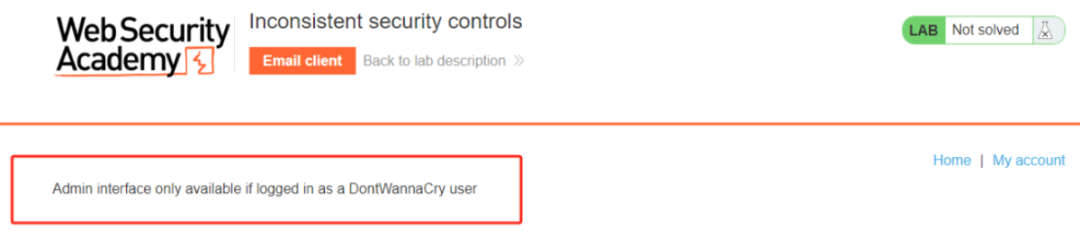

测试当前用户是否能访问管理者界面:根据李老板给我们提供的信息,管理员用户界面为“/admin”,替换 url 中的参数为“/admin”并访问该页面:

通过错误提示推测,只有账户的邮箱后缀地址为“@DontWannaCry.com”,才具备访问管理界面的权限。那么我们换一个思路,尝试修改测试账号的邮箱后缀,让测试账号的邮箱和管理员的邮箱后缀相同。操作如下:

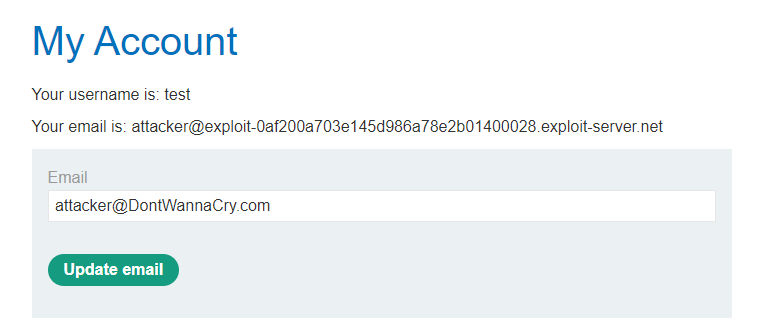

回到登录成功后的后台界面,该界面可以支持修改邮箱,修改邮箱后缀为“@DontWannaCry.com”:

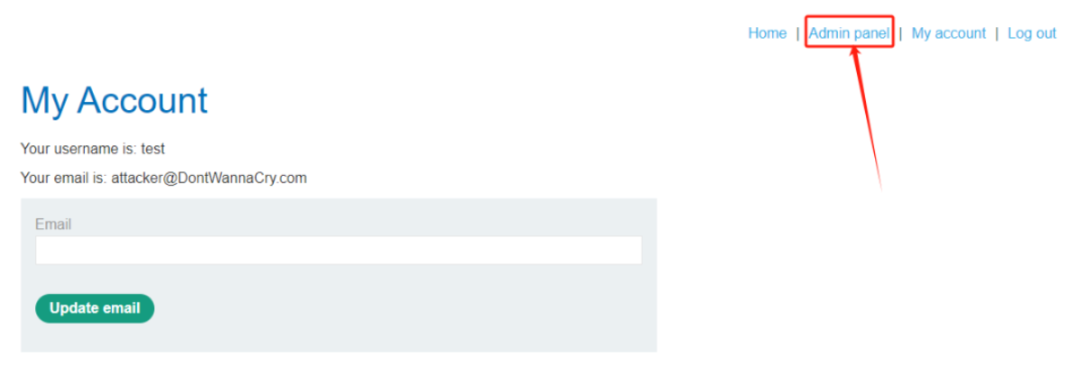

修改完成后,发现多出来了一个选项(Admin panel):

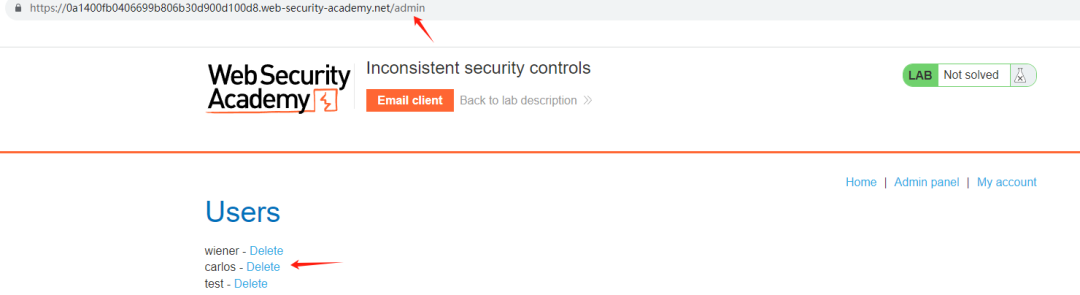

点击该选项,此时页面跳转到新页面,此界面的 url 中包含“/admin”,可以确保为管理员后台界面,并且可以删除其他帐户:

至此成功复现到李老板说所的问题,该问题会导致普通用户获取管理员权限,可进行删除其他用户的操作。

04

**测试总结**

测试漏洞:

越权访问漏洞(Insecure Direct Object References,IDOR)指的是应用程序在验证用户对资源或功能的访问权限时出现的漏洞。具体来说,这种漏洞允许攻击者直接访问应用程序中的对象(例如文件、数据库记录、URL等),而无需经过适当的身份验证或授权检查。越权漏洞一般又分为垂直越权漏洞和水平越权漏洞。

本文中的漏洞为垂直越权漏洞。垂直越权漏洞是指攻击者利用系统或应用程序中存在的漏洞,通过绕过权限控制机制,获取比其当前权限更高级别的权限。这种漏洞通常涉及身份验证、会话管理或访问控制方面的缺陷,允许攻击者在系统中执行未授权的操作。

解决方案:

**1. 实施严格的访问控制机制:**

应用程序应该在每次访问敏感资源或执行敏感操作时,都进行适当的身份验证和授权检查。这包括验证用户的身份,并检查其所请求的资源是否属于他们的权限范围之内。例如,只允许用户访问其自己的数据,而不是其他用户的数据。

**2. 最小化权限原则:**

用户应该只被授予他们需要的最低权限来完成其工作。这意味着应用程序应该限制用户对敏感资源的访问,并仅授予他们执行其任务所需的最小权限。

**3. 使用安全的标识符:**

对于每个资源或操作,都应使用安全的标识符来标识用户和资源。这样可以防止攻击者通过修改标识符来访问未经授权的资源。

**4. 安全开发实践:**

开发人员应该接受安全意识培训,并使用安全的开发实践来编写和测试应用程序代码。这包括对用户输入进行验证和过滤,以防止恶意用户提交恶意数据。

**5.监控和日志记录:**

应该实施监控和日志记录机制,以便及时检测和响应越权访问尝试。这包括记录用户活动、异常事件和安全警报,并及时采取措施来应对潜在的安全威胁。

注意:工具使用内容请以最新版本为主。

**下载和反馈**

**0****1**

**TangGo社区版本下载:**

·https://tanggo.nosugar.tech/

**0****2**

**反馈问题:**

·https://tanggo.nosugar.tech/#/feedback

·通过微信交流群反馈:关注【无糖反网络犯罪研究中心】公

众号,回复“TangGo”,加入交流群进行反馈。