TangGo|逻辑漏洞测试系列-拒绝服务漏洞

TangGo|逻辑漏洞测试系列-拒绝服务漏洞

糖果 无糖反网络犯罪研究中心 2024-02-29 18:29

****

**阅读须知**

**本文所述之信息,只作为网络安全人员对自己所负责的网站及服务器进行检测和维护等运维行为的参考。未经合法授权请勿使用本文中的工具、技术及资料,对任何计算机系统进行入侵活动。利用本文所提供的信息所造成的直接或间接后果,及其所引发的损失,均由使用者承担。本文所提供的工具及方法仅用于学习,禁止用于其他!**

01

**测试场景**

张老板找到您,说发现他们的系统注册用户不多,但是对外短信发送的量特别大,甚至被人举报他们公司的短信骚扰了一些非他们的客户,并且导致公司的注册界面经常无法访问,张老板给予你他们公司的注册网站,你能帮他找到原因吗?

02

**测试案例**

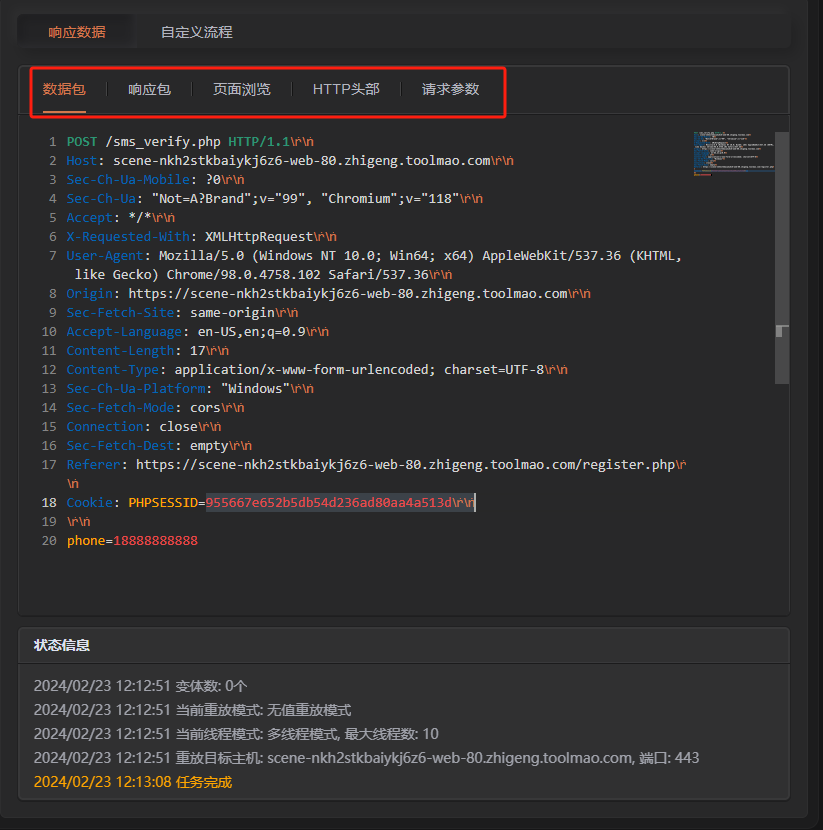

抓包数据

打开 TangGO 测试工具,打开 HTTP抓包测试工具

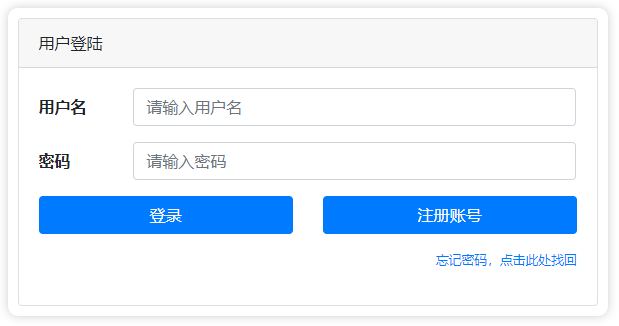

,点击右上角,启动内置浏览器,输入张老板给的公司注册网站:

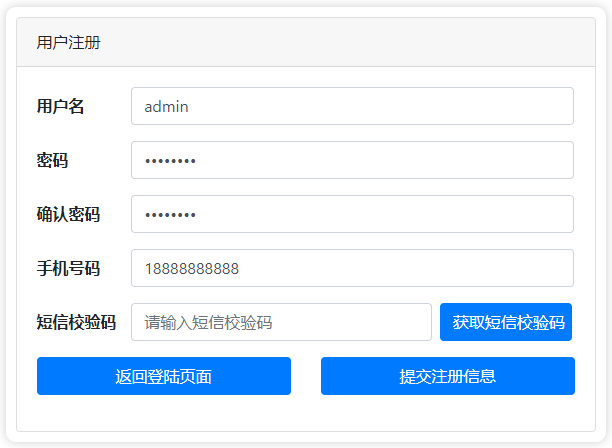

为了搞清楚为什么会存在对外发送信息量大,需要模拟注册流程:到注册账号页面,填写好用户名(admin)、密码、确认密码、手机号码(18888888888):

回到 HTTP抓包测试工具中,打开左上角拦截开关拦截数据

,回到内置浏览器中点击获取

短信校验码

。

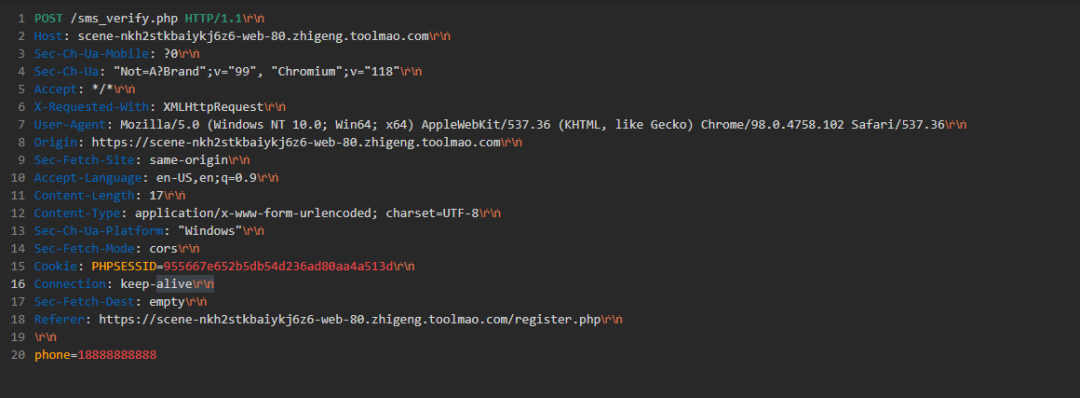

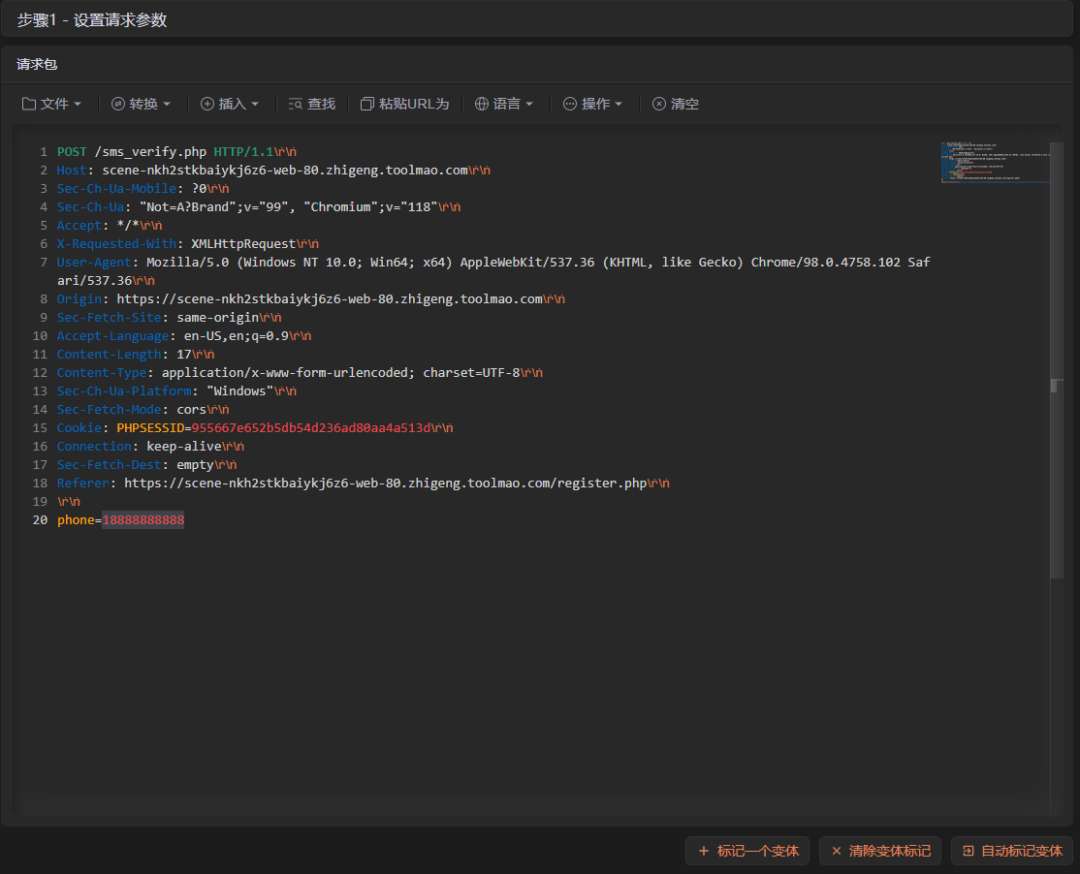

发现 HTTP抓包测试工具中已经抓取到此次请求数据包数据:

该数据是一个请求验证码的请求数据包,如果能重复使用该数据发送请求包就很可能造成张老板所说的情况,先使用

HTTP 重放模块

来测试是否存在对应问题:

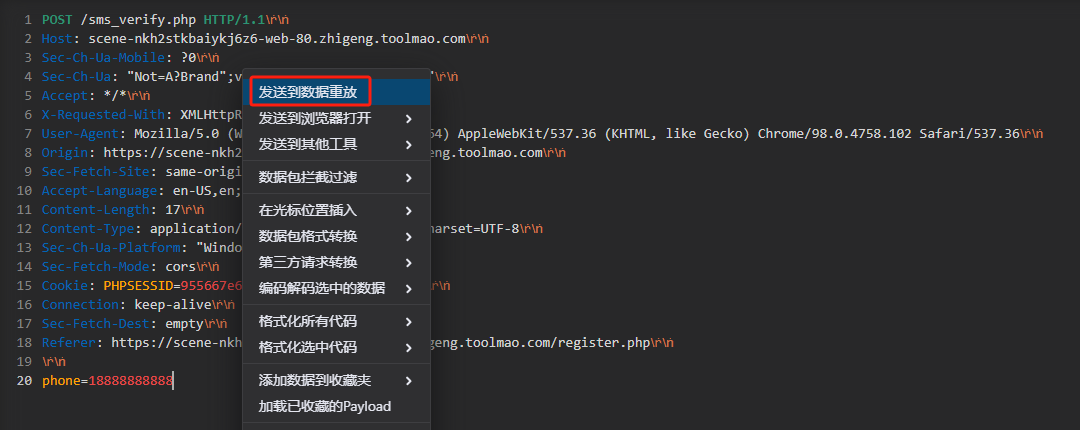

发送到数据重发

(也可单击右键发送),等待它自动进行页面跳转:

跳转到 HTTP 重放模块后,点击按钮

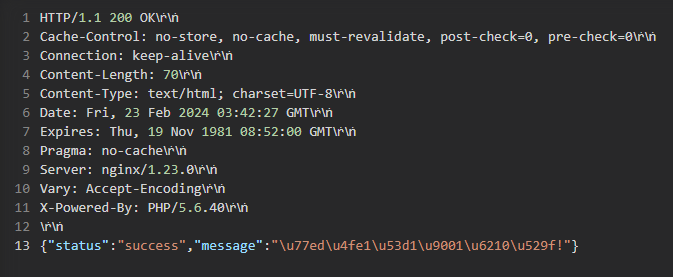

,可以看到右侧返回数据中显示成功发送数据,返回了 HTTP 为 200 的响应码,并且内容为:

1 {"status":"success","message":"\u77ed\u4fe1\u53d1\u9001\u6210\u529f!"}

重复点击发送按钮,发现会一直发送请求短信校验码的数据包,并且都得到了相同的返回结果,很有可能是短时间大量点击造成的张老板所说情况,但是手动点击耗时耗力,所以这里使用 HTTP模糊测试工具来解决这个问题:

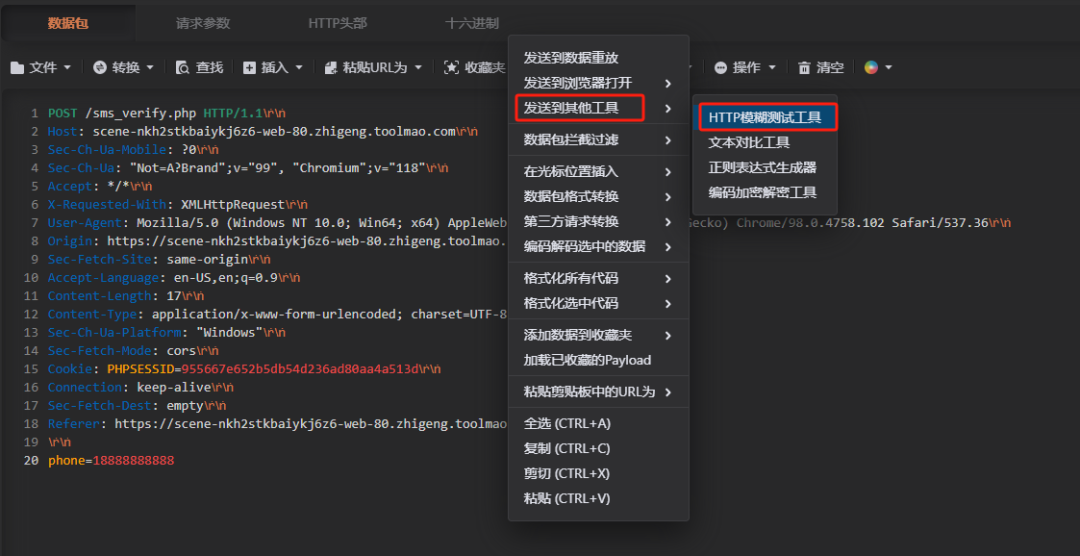

回到 HTTP抓包测试工具的“请求拦截”页面,发送到 HTTP模糊测试工具中:

也可以通过单击右键发送:

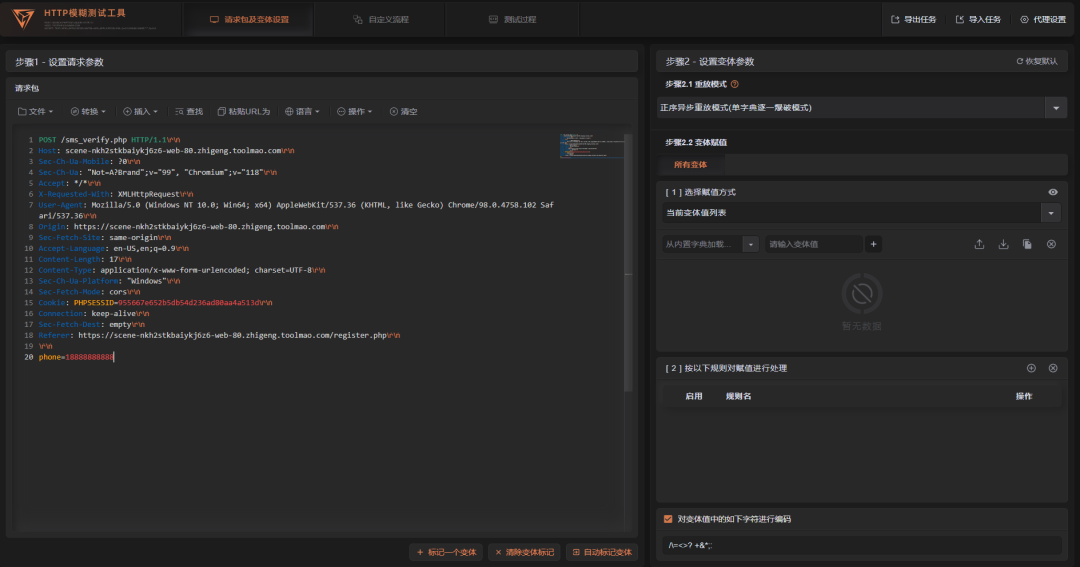

等待页面启动软件后会自动跳转到 HTTP模糊测试工具页面:

参数设置

启动 HTTP模糊测试工具需要设置对应的参数:

步骤1-设置请求参数

本次测试并没有涉及到对请求参数设置,所以左侧步骤 1 无需设置:

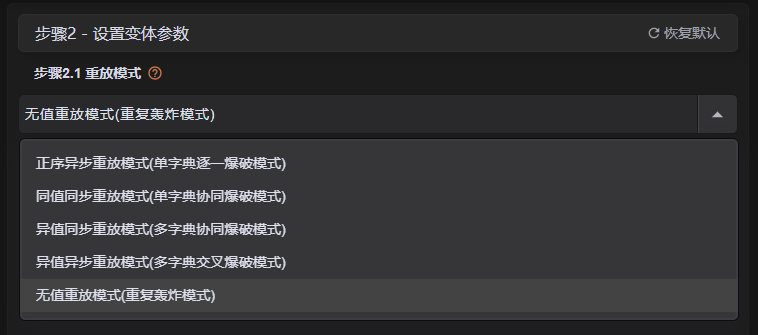

步骤2-设置变体参数

重放模式:

选择重放模式为无值重放模式。

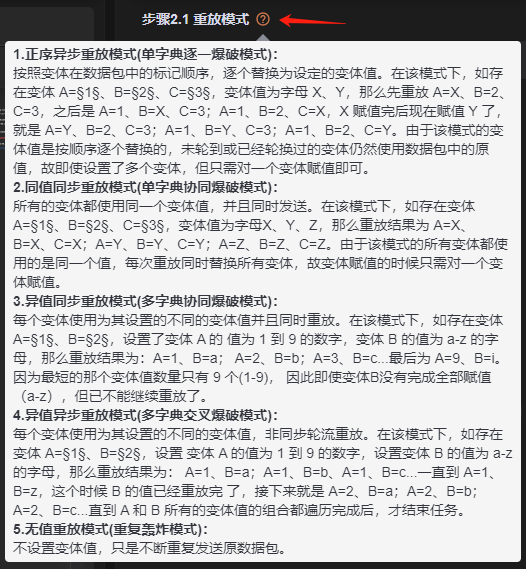

解释:选择无值重放模式,该模式不需要设置其他任何参数,只对请求的数据包进行重复发送,更多的模式可以点击“重放模式”后面的

进行查看:

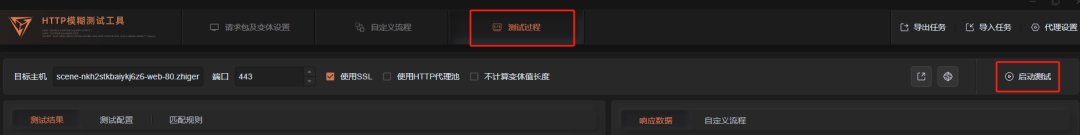

开始测试

设置完成后,点击“测试过程”模块,并点击右上角“启动测试”:

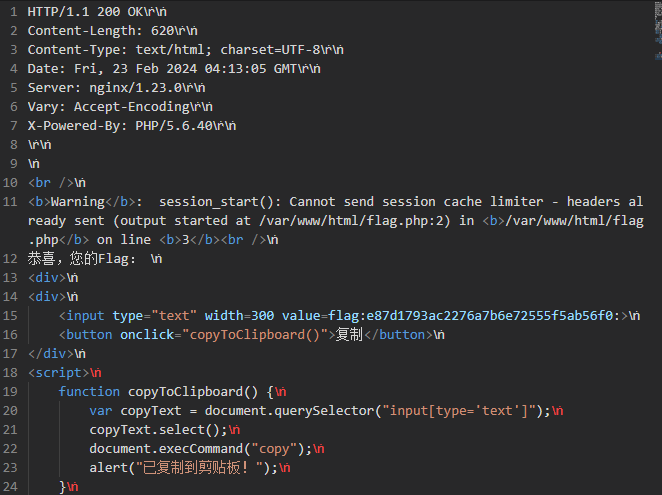

点击“测试结果”中任何数据可以在右侧看到发送的“数据包”、“响应包”、“页面浏览”“HTTP 头部”、“请求参数”:

不同的响应包返回长度不一样,对长度进行排序,点击测试结果中的“长度”即可排序:

点击任意数据包,在右侧“响应数据”中选择“响应包”,可以查看成功得到 Flag,证明测试漏洞存在:

在CTF(Capture The Flag)比赛中,”flag”通常指的是一个字符串或者一段特定的信息,这个信息是玩家或者团队在解决某个具体任务或者挑战时所需要找到并获取的。这个字符串通常是隐藏在某个系统、应用程序、网络服务或者加密数据中的,玩家的目标就是通过解密、漏洞利用、逆向工程等技术手段找到这个flag并提交给比赛平台以获取分数。

至此成功找到对外发送信息量特别大的原因,该漏洞会导致服务器拒绝服务。

03

**测试总结**

测试漏洞:

拒绝服务(Denial of Service,DoS)攻击是一种旨在使目标系统无法提供正常服务的攻击形式。攻击者通过不断向目标系统发送大量的请求或者占用其资源,使得系统无法有效响应合法用户的请求,从而导致服务不可用。

解决方案:

**1. 限制请求频率:**

实施请求频率限制,限制单个用户或IP地址在一定时间内可以发送的请求次数。这可以通过在应用程序或网络层面设置访问速率限制来实现。

**2. 人机验证:**

引入人机验证机制,如图形验证码、滑块验证码等,以区分正常用户和恶意机器人。

**3. 短信验证码防刷策略:**

实施短信验证码防刷策略,监控并识别异常行为,如频繁请求验证码、使用相同的手机号发送大量请求等。

**4. 日志监控和分析:**

实施日志监控和分析,及时发现异常行为,采取相应的防御措施。

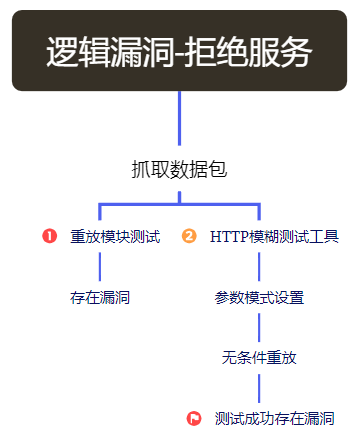

流程图:

注意:工具使用内容请以最新版本为主。

**下载和反馈**

**0****1**

**TangGo社区版本下载:**

·https://tanggo.nosugar.tech/

**0****2**

**反馈问题:**

·https://tanggo.nosugar.tech/#/feedback

·通过微信交流群反馈:关注【无糖反网络犯罪研究中心】公

众号,回复“TangGo”,加入交流群进行反馈。