建行分行因存在多项网络安全问题被罚 | “取个快递”损失数十万 | 黑客利用iMessage零点击漏洞攻击iPhone用户

建行分行因存在多项网络安全问题被罚 | “取个快递”损失数十万 | 黑客利用iMessage零点击漏洞攻击iPhone用户

e安在线 e安在线 2025-06-11 02:01

建行分行因存在多项网络安全问题被罚

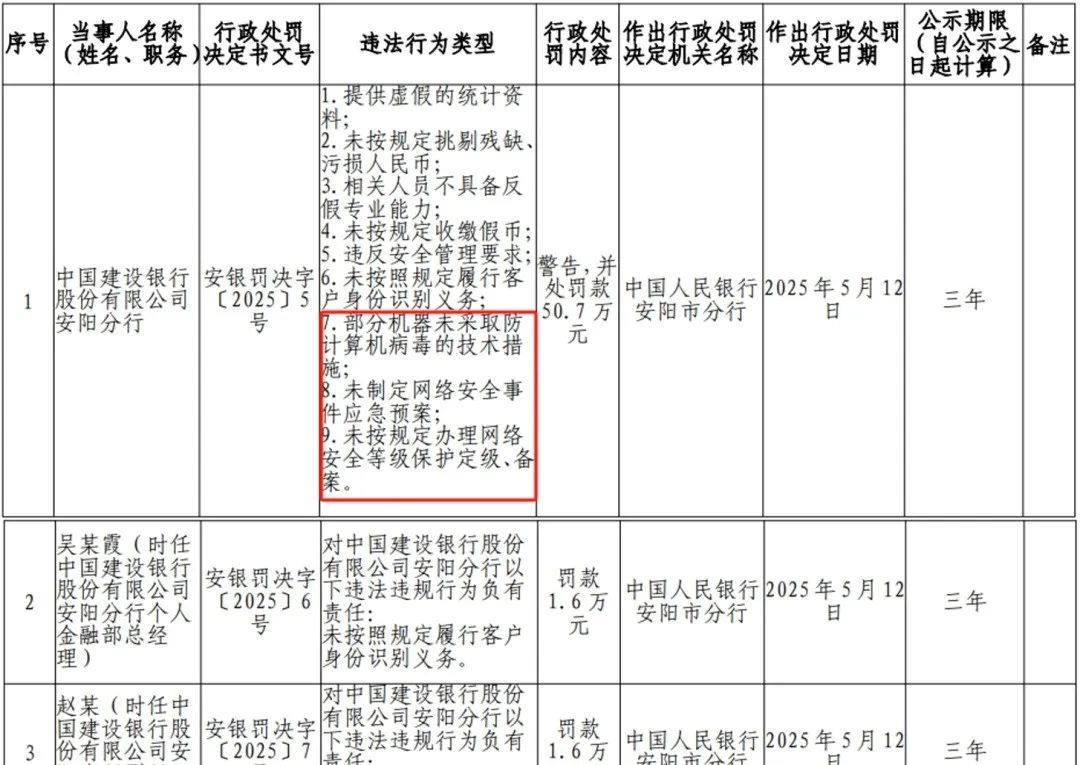

未按照规定履行客户身份识别义务;违反安全管理要求;部分机器未采取防计算机病毒的技术措施;未制定网络安全事件应急预案;未按规定办理网络安全等级保护定级、备案等9项违法行为。

《银行科技研究社》(作者 木子剑)

:

5月16日,中国人民银行安阳市分行发布的行政处罚信息显示,建设银行安阳分行因“未按照规定履行客户身份识别义务;违反安全管理要求;部分机器未采取防计算机病毒的技术措施;未制定网络安全事件应急预案;未按规定办理网络安全等级保护定级、备案”等9项违法行为,被警告,并被罚款50.7万元。

同时,行内2人被罚。时任该分行个人金融部总经理吴某霞、时任该分行副行长赵某均对“未按照规定履行客户身份识别义务”负有责任,分别被罚款1.6万元。

值得注意的是,在该罚单中,有多项违法行为涉及网络安全范畴,包括“部分机器未采取防计算机病毒的技术措施;未制定网络安全事件应急预案;未按规定办理网络安全等级保护定级、备案”等。

据《银行科技研究社》了解,就在4月,有多家银行收到网络安全相关罚单。

4月25日,中国人民银行扬州市分行发布的行政处罚信息显示,平安银行扬州分行因“违反金融统计相关规定、违反账户管理规定、违反网络安全管理规定”等3项违法行为,被警告,并被罚款20.5万元。

4月23日,中国人民银行运城市分行发布的行政处罚信息显示,山西运城农村商业银行存在“未按规定履行网络安全保护义务”等7项违法行为,被警告,并被罚款115.868万元。

4月21日,中国人民银行东营市分行发布的行政处罚信息显示,工商银行东营分行因“违反账户管理规定;违反网络安全管理规定;占压财政存款或者资金;未按规定履行客户身份识别义务”等4项违法行为,被警告,并被罚款57.8万元。

4月11日,中国人民银行岳阳市分行发布的行政处罚信息显示,民生银行岳阳分行因“未制定网络安全事件应急预案;未采取必要的防计算机病毒技术措施;未按照规定开展风险评估和报送评估报告”等5项违法行为,被警告,并被罚款10.4万元。

“取个快递”损失数十万!已接连有人中招

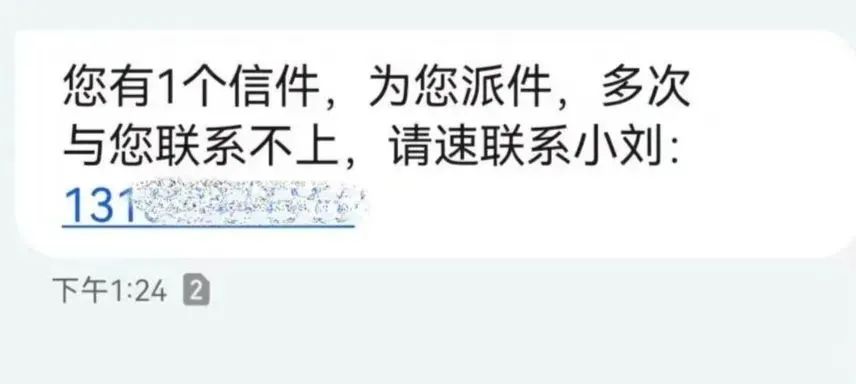

“618”促销活动正在火热进行中,又到了频繁收快递的时候。如果您接到取件短信却找不到快递,或接到快递因派件不成功而被收回的短信通知,千万要提高警惕!

近日有两起电诈案例,当事人都是在接到取快递的短信后,因没找到快递回拨电话落入骗子的陷阱,损失数十万元。

开启屏幕共享后

60余万元被转走

前不久,张先生的手机接到一条短信,提示他到丰巢柜取快递。因为没有找到快递,张先生下意识地

回拨了短信上的电话号码询问

,却被告知“由于快递没有及时取走,已经收回”,随即将电话转至寄发快递的“工作人员”。

“工作人员”称,张先生被收回的快递是腾讯公司寄出的“腾讯百万保障”保单,保单现已到期,继续使用需要交2万元续保,如当天取消就不用交了。

张先生立即要求取消保单,并按照对方要求点击短信链接下载了

“速议宝”App,并开启屏幕共享。

随后,张先生的手机便先后跳转到三个手机银行App。每次登录手机银行,张先生都能收到验证码短信,“工作人员”称,这是取消保单的验证码,让他回复“取消保险扣款”即可。直到张先生发现自己的手机银行显示多笔转账信息,才意识到被骗,

共计损失60余万元

。

事实上,骗子通过让张先生下载诈骗软件,

开启屏幕共享功能,远程操作了张先生的手机银行进行转账

。张先生收到的短信验证码就是转账验证码,骗子让张先生回复“取消保险扣款”不过是避免张先生起疑的障眼法。

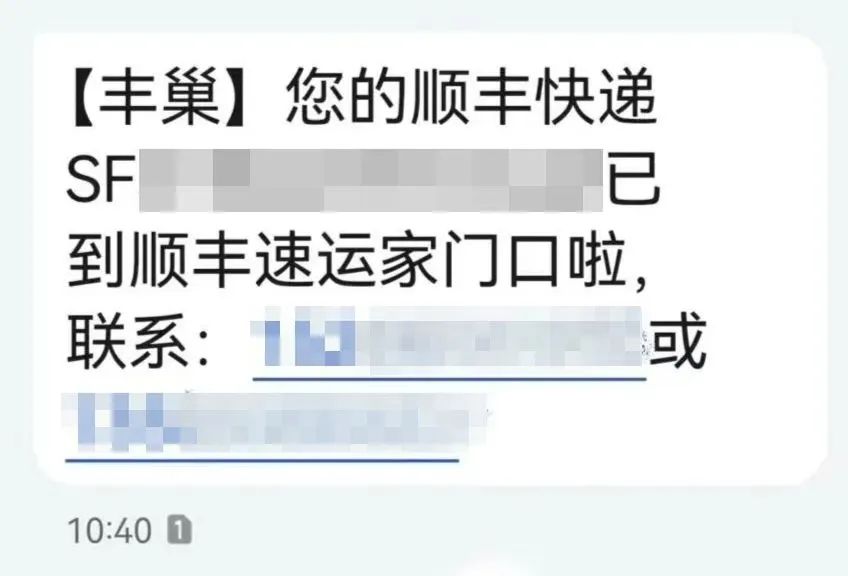

无独有偶,孙女士近日也收到一条手机短信,称有一个“顺丰快递”放在孙女士家门口并附加了一个电话号码。孙女士没找到快递,就拨通了短信里的电话。对方说“快递”是一个“百万保险保单”,不取消的话每个月要扣款2000元。孙女士通过扫描对方发来的二维码下载了一个有语音聊天功能的App,并按对方语音指导在手机银行上进行取消操作。一番操作后,

35万余元

存款不翼而飞。

靠话术引起事主恐慌

伺机盗取账户资金

办案人员介绍,在此类诈骗中,骗子先是冒充丰巢、顺丰等正规快递公司,给事主发送以假乱真的“快递通知短信”并附上联系电话,有时甚至附带虚假取件码诱导事主,坐等找不到快递的事主主动拨打短信上的诈骗电话。

电话接通后,

骗子就以“百万保障”“百万保险”保单到期需要续费等话术,引起事主恐慌

。事主因趋利避害的本能心理,会主动提出让骗子协助关闭服务。

事主“上钩”后,骗子给事主发送网址链接,诱导事主点击下载涉诈App,然后以“关闭业务”为由,

引导其开启屏幕共享功能,暴露银行卡号、短信验证码等个人信息

,甚至配合进行刷脸、指纹验证等操作,最终盗取事主账户资金。

温馨提示

快递信息多核实

。收到快递取货短信却找不到快递时不要着急,先通过官方App或网站核实购买情况,查询物流信息。

陌生电话慎回拨

。诈骗分子为逃避监测,编造出快递取件短信诱骗事主主动回拨电话,手段更具隐秘性和迷惑性,因此切勿轻易回拨陌生电话!

百万保障是免费

。当用户注册使用微信支付、支付宝、抖音时,会自动免费开启“百万保障”,此保障免费,不会“到期”或者“过期”,更不会要求“缴费续保”。

凡是接到“客服”来电或短信通知“百万保障”“百万保险”到期即将扣费的都是诈骗!

黑客利用iMessage零点击漏洞攻击iPhone用户

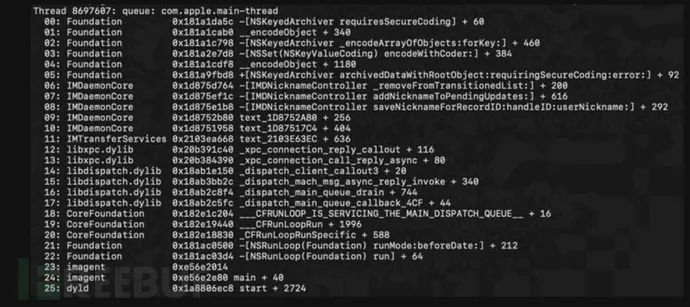

网络安全公司iVerify发现,苹果iMessage中存在一个此前未知的零点击漏洞(zero-click vulnerability),已被复杂威胁行为者用于攻击美国和欧盟地区的知名人士。该漏洞代号”NICKNAME”,影响iOS 18.1.1及更早版本,苹果已在iOS 18.3中静默修复。

漏洞技术原理

“NICKNAME”漏洞利用了iOS设备处理iMessage流量的”imagent”进程中的竞态条件(race condition)。当用户更新联系人资料(包括昵称、照片或壁纸)时,系统会生成”昵称更新”数据由接收方设备处理。

技术缺陷核心在于imagent处理这些更新数据的方式。在苹果修复前,系统使用可变数据容器(NSMutableDictionary对象),这些容器在被其他进程同时访问时仍可被修改。这导致典型的竞态条件——一个线程可能正在读取昵称更新详情,而另一个线程同时修改同一数据容器。

这种内存损坏可能触发释放后使用(Use-After-Free,UAF)漏洞,导致imagent进程崩溃。但高级攻击者可利用此损坏作为初始攻击手段,最终在目标设备上执行代码。

攻击活动分析

2024年4月至2025年1月期间,iVerify分析近5万台设备的崩溃数据,发现与昵称更新相关的imagent崩溃极为罕见,仅占收集到的所有崩溃日志的0.001%以下。

特别可疑的是,这些崩溃仅出现在可能成为高级持续性威胁(APT)攻击目标的个人设备上。受影响设备属于欧盟和美国地区的政治竞选工作人员、记者、科技公司高管和政府官员。最值得注意的是,研究人员在一名欧盟高级政府官员的设备上观察到此类崩溃,约30天后该官员收到了苹果威胁通知。

对受影响设备的取证分析显示,存在与已知间谍软件清理程序一致的异常活动。至少在一台设备上,与短信附件和消息元数据相关的目录在imagent崩溃后仅20秒就被修改并清空,这种行为与已确认的商业间谍软件攻击技术相似。

修复与防护建议

苹果在iOS 18.3中通过采用更安全的昵称更新处理方式修复了该漏洞。具体修复措施包括在广播昵称更新时使用字典的不可变副本,有效防止了被利用的竞态条件。

imagent进程一直是高级攻击者的常见目标,此前在FORCEDENTRY和BLASTPASS等高调攻击活动中被利用。尽管苹果在iOS 14中实施了BlastDoor沙箱防护,但顽固的威胁行为者仍在寻找突破苹果防御的狭窄攻击途径。

安全专家建议所有iPhone用户立即更新至最新iOS版本,高风险个人尤其建议启用苹果的锁定模式(Lockdown Mode),以增强对复杂零点击攻击的防护能力。

声明:除发布的文章无法追溯到作者并获得授权外,我们均会注明作者和文章来源。如涉及版权问题请及时联系我们,我们会在第一时间删改,谢谢!文章来源:

北京千晚报、FreeBuf