安天移动近期威胁情报盘点(5月29日-6月10日)

安天移动近期威胁情报盘点(5月29日-6月10日)

AVL威胁情报团队 安天AVL威胁情报中心 2025-06-11 02:07

本期导读:

移动安全

●

新型”选择劫持”攻击:恶意充电器可入侵安卓与iOS设备

●

Android 银行木马 Crocodilus 迅速演变并走向全球

●

Android 恶意软件 BADBOX 2.0 感染数百万台消费设备

●

Meta 通过 Facebook 和 Instagram 秘密追踪 Android 用户

●

黑客利用iMessage零点击漏洞攻击iPhone用户

APT事件

●

金眼狗(APT-Q-27)团伙近期使用“银狐”木马的窃密活动

●

图书管理员食尸鬼APT如何在夜间窃取数据

●

海莲花组织疑似针对国产操作系统及 IOT 设备发起攻击

●

新型 PathWiper 数据擦除恶意软件攻击乌克兰关键基础设施

●

Bitter APT随着地理范围扩大而不断演变的攻击策略

● 与伊朗有关的黑客在长期的网络间谍活动中针对库尔德和伊拉克官员

漏洞新闻

●

新型AyySSHush僵尸网络入侵9000余台华硕路由器 植入持久化SSH后门

●

高通Adreno GPU零日漏洞遭利用,全球安卓用户面临攻击风险

●

谷歌在 6 月份的 Android 安全更新中修复了 34 个高危漏洞

01

移动安全

01 新型”选择劫持”攻击:恶意充电器可入侵安卓与iOS设备

一种名为”选择劫持(ChoiceJacking)”的新型复杂攻击手段,恶意充电站可通过该技术窃取智能手机和平板电脑中的敏感数据,成功绕过保护移动设备长达十余年的安全措施。研究人员表示:”尽管各厂商对USB协议栈进行了定制化修改,但选择劫持攻击仍能获取所有受测设备中的敏感用户文件(包括图片、文档和应用程序数据)。”测试涵盖市场份额前六名在内的8家厂商设备,涉及

三星、苹果、谷歌、小米、OPPO、vivo、华为和荣耀等主流品牌。

详细信息:https://cybersecuritynews.com/choicejacking-attack/

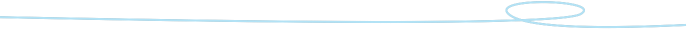

02 Android 银行木马 Crocodilus 迅速演变并走向全球

名为 Crocodilus 的新型 Android 银行木马正在越来越多地被用于针对欧洲和南美用户的攻击活动。它通过社交媒体上的恶意广告进行传播,并具备多种危险功能,例如窃取种子短语和创建虚假联系人进行诈骗。由于其改进的隐藏策略,它也更难被发现。

最近的样本采用了增强的混淆技术,例如代码打包和异或加密,以规避检测。一种新的变种现在可以向受害者的手机添加虚假联系人,例如“银行支持”,使欺诈电话看起来合法,并可能绕过欺诈检测系统,从而进行社会工程攻击。

详细信息:https://securityaffairs.com/178578/malware/android-banking-trojan-crocodilus-evolves-fast-and-goes-global.html

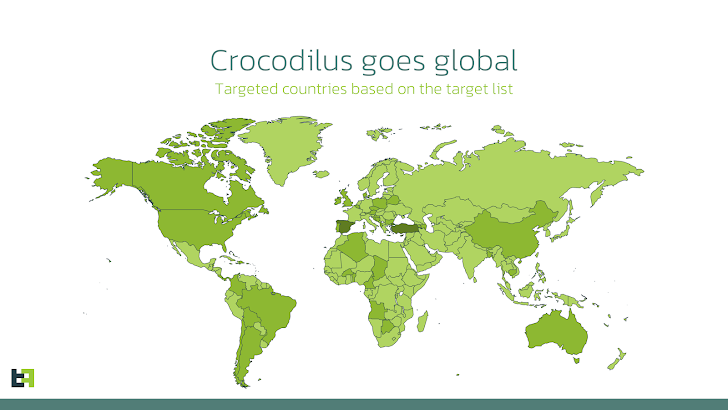

03 Android 恶意软件 BADBOX 2.0 感染数百万台消费设备

BADBOX 2.0 恶意软件活动已经感染了超过 100 万台家庭互联网连接设备,将消费电子产品转变为用于恶意活动的住宅代理,连接到 BADBOX 2.0 操作的设备包括

低价位、非品牌、未经认证的平板电脑、联网电视 (CTV) 盒、数字投影仪等。这些设备预装了 BADBOX 2.0 恶意软件僵尸网络,或者在安装固件更新后以及通过潜入 Google Play 和第三方应用商店的恶意 Android 应用程序受到感染。

详细信息:https://www.bleepingcomputer.com/news/security/fbi-badbox-20-android-malware-infects-millions-of-consumer-devices/

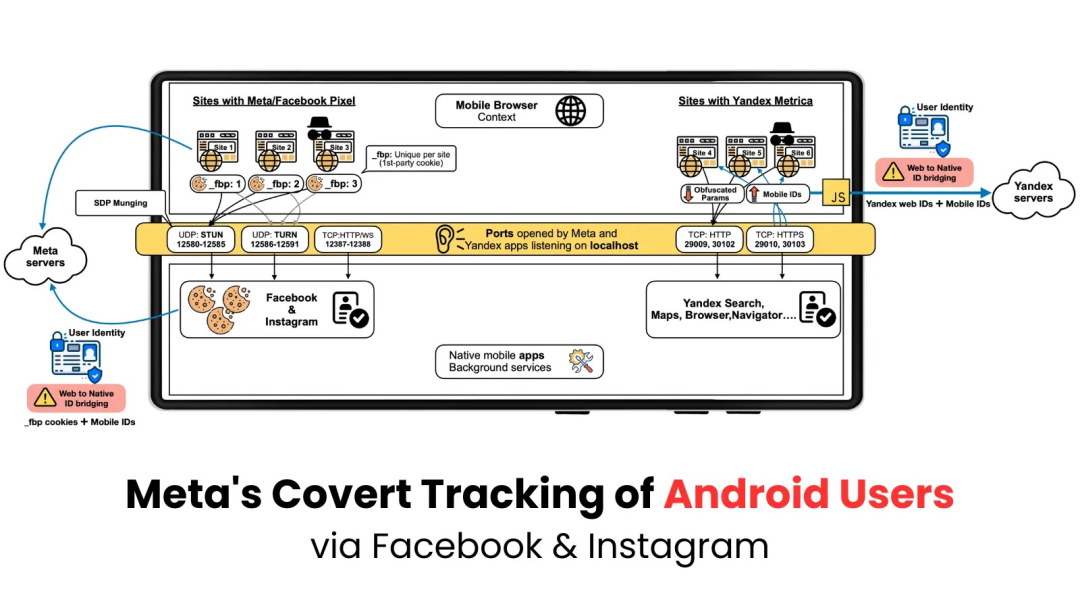

04 Meta 通过 Facebook 和 Instagram 秘密追踪 Android 用户

Meta(Facebook)和 Yandex 采用的一种复杂的跟踪方法,可能通过本地主机套接字进行的隐蔽的 Web 到应用程序通信影响数十亿 Android 用户。

该技术允许包括 Facebook 和 Instagram 在内的原生 Android 应用程序悄悄接收嵌入在数千个网站上的 Meta Pixel 脚本的浏览器元数据、cookie 和命令,从而有效地将移动浏览会话与用户身份联系起来并绕过标准的隐私保护。

详细信息:https://cybersecuritynews.com/track-aroid-users-covertly/

05 黑客利用iMessage零点击漏洞攻击iPhone用户

苹果iMessage中存在一个此前未知的零点击漏洞,已被复杂威胁行为者用于攻击美国和欧盟地区的知名人士。该漏洞代号”NICKNAME”,影响iOS 18.1.1及更早版本,苹果已在iOS 18.3中静默修复。

2024年4月至2025年1月期间,iVerify分析近5万台设备的崩溃数据,发现与昵称更新相关的imagent崩溃极为罕见,仅占收集到的所有崩溃日志的0.001%以下。特别可疑的是,这些崩溃仅出现在可能成为APT攻击目标的个人设备上。对受影响设备的取证分析显示,存在与已知间谍软件清理程序一致的异常活动。至少在一台设备上,与短信附件和消息元数据相关的目录在imagent崩溃后仅20秒就被修改并清空,这种行为与已确认的商业间谍软件攻击技术相似。

详细信息:https://cybersecuritynews.com/imessage-0-click-exploit-iphone-users/

02

APT事件

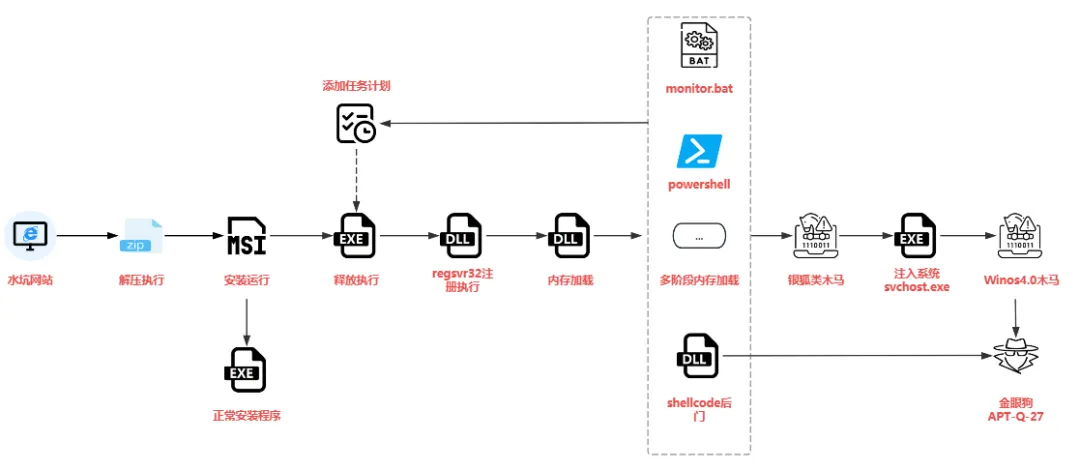

01 金眼狗(APT-Q-27)团伙近期使用“银狐”木马的窃密活动

金眼狗APT组织利用伪装为 Todesk 的恶意安装包发起攻击,运行后除了释放携带正常签名的 Todesk 安装软件,还会暗中植入 Winos4.0 远控。研究人员发现了大量类似的攻击样本,包括木马化的快连 VPN 和纸飞机等软件安装包。此次攻击活动中采用“银狐”类木马结合 Winos4.0 木马进行远程控制以及窃密,新增 Shellcode 后门以及对抗杀软等手段。

详细信息:https://mp.weixin.qq.com/s/W1NvFGqb012QghwyV0OerA

2

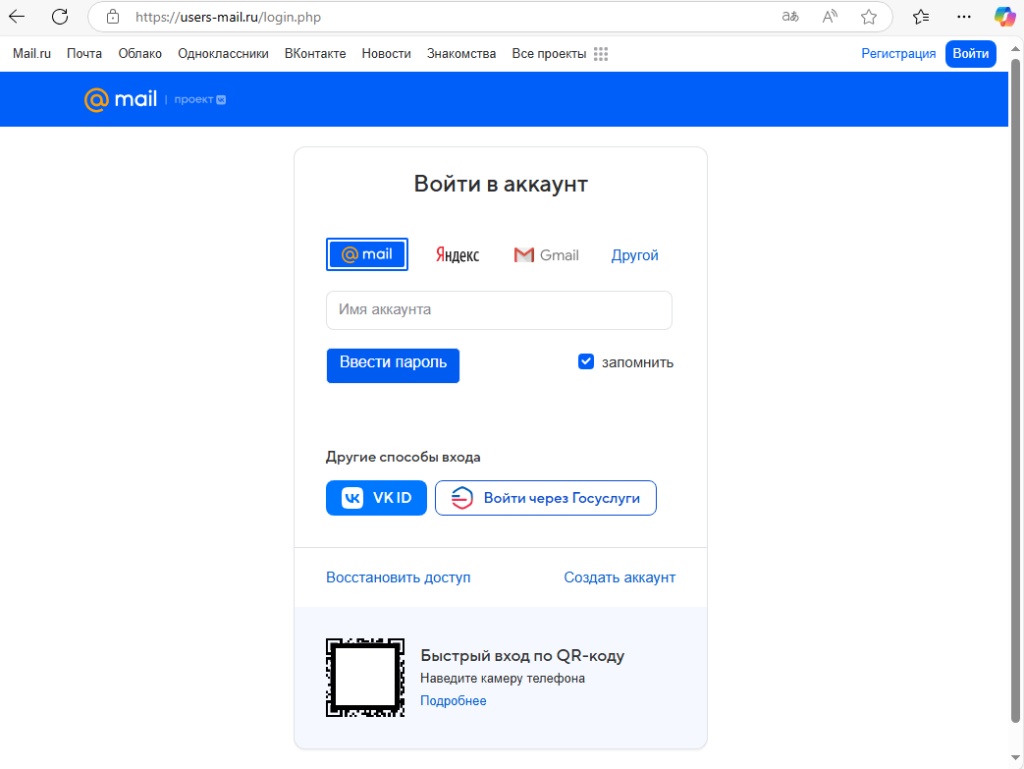

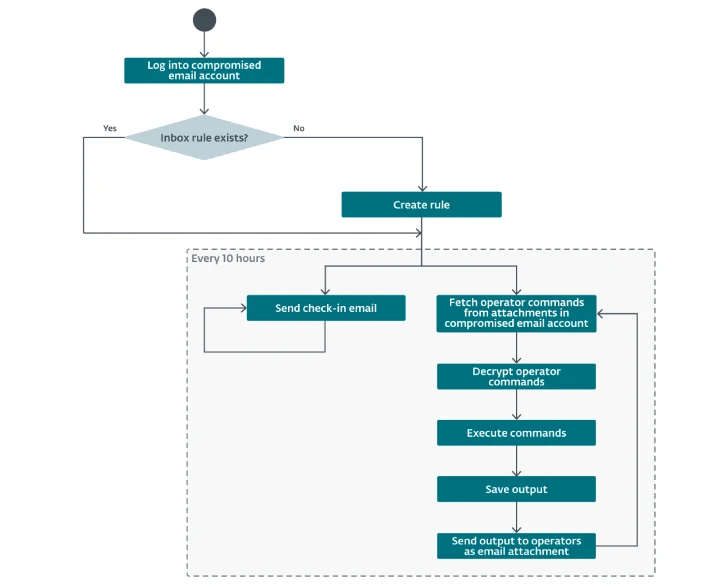

02 图书管理员食尸鬼APT如何在夜间窃取数据

Librarian Ghouls,又名“Rare Werewolf”或“Rezet”,是一个以俄罗斯和独联体实体为目标的APT组织。自2024年底至2025年5月,该组织在俄罗斯和独联体国家开展大规模网络间谍与加密货币劫持活动。该威胁的显著特点是,攻击者倾向于使用合法第三方软件,而非自行开发恶意二进制文件。

攻击始于高度定向的钓鱼邮件,攻击者伪装成合法机构发送带有密码保护的ZIP压缩包,诱骗受害者执行看似无害的付款单据文件。启动后,使用Smart Install Maker制作的自解压安装程序会部署多阶段感染链。

详细信息:https://securelist.com/librarian-ghouls-apt-wakes-up-computers-to-steal-data-and-mine-crypto/116536/

03 海莲花组织疑似针对国产操作系统及 IOT 设备发起攻击

海莲花(OceanLotus),又称 APT32,近年来,多次针对国内重点单位展开攻击活动。该组织攻击手法多样,拥有大量自研武器,常在攻击活动不同阶段结合开源工具达成攻击目的。与此前屡次捕获的Windows后门木马不同,此次样本针对的是ARM64架构的系统。目前国产麒麟操作系统的核心架构ARM为主,该系统被广泛应用于政府、金融、工控等重点机构和领域,此次捕获后门同样具备针对麒麟系统的执行远程控制和数据窃取的能力。

详细信息:https://mp.weixin.qq.com/s/DwNJ067THVsQiDxpk8XRiA

04 新型 PathWiper 数据擦除恶意软件攻击乌克兰关键基础设施

乌克兰境内的一个关键基础设施实体成为一种名为 PathWiper 的先前未曾见过的数据擦除恶意软件的攻击目标。此次攻击是通过合法的端点管理框架实施的,这表明攻击者可能有权访问管理控制台,然后使用该控制台发出恶意命令并在连接的端点上部署 PathWiper 。PathWiper 与俄罗斯 Sandworm 组织有关联

的 HermeticWiper 类似,PathWiper 使用更精确的程序化方法来识别和破坏驱动器。

详细信息:https://thehackernews.c

om/2025/06/new-pathwiper-data-wi

per-malware.html

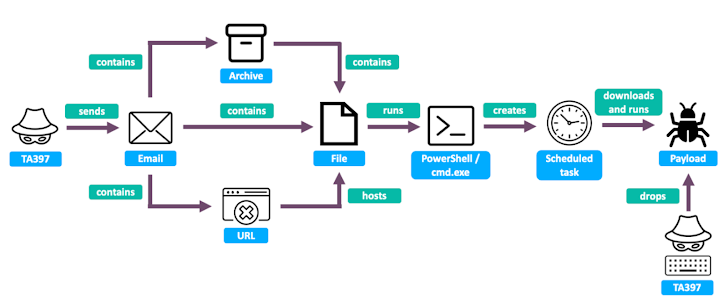

05 Bitter APT随着地理范围扩大而不断演变的攻击策略

2024 年 10 月至 2025 年 4 月期间,“Bitter”(也称为 TA397)针对与中国、巴基斯坦和其他印度邻国有关联的外交和政府实体发动了定向攻击。其主要的攻击方式仍然是网络钓鱼,通常利用伪造或被入侵的外交电子邮件账户。在最近的攻击活动中,该组织冒充了中国政府机构、马达加斯加和毛里求斯驻华大使馆以及韩国外交部等。

TA397 的恶意软件在过去十年中发生了显著演变——从基本的下载器发展到更先进的远程访问工

具,例如 MuuyDownloader、BDarkRAT 和 MiyaRAT。这些工具大多是定制的,截至 2025 年似乎仍在积极开发中。

详细信息:https://thehackernews.com/2025/06/bitter-hacker-group-expands-cyber.html

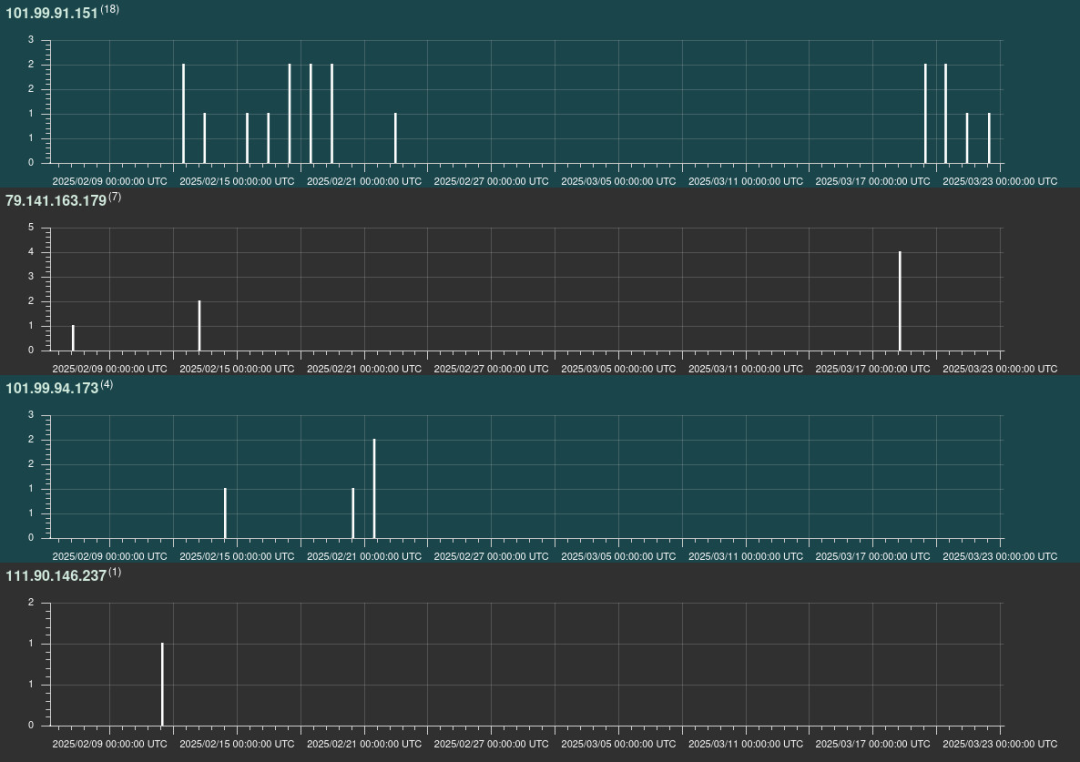

06 与伊朗有关的黑客在长期的网络间谍活动中针对库尔德和伊拉克官员

一个名为 BladedFeline 的威胁行为者,该组织被认为是 OilRig (APT34 或 Hazel Sandstorm)的一个分支组织,至少自 2017 年开始运营,最初入侵了库尔德斯坦地区政府 (KRG) 的系统。此后,该黑客不断改进其工具包并扩大攻击范围,目标包括库尔德斯坦地区政府和伊拉克中央政府,以及乌兹别克斯坦的一家电信运营商。

ESET 在 2024 年 11 月指出:“BladedFeline 投入巨资从伊拉克组织收集外交和金融信息,表明伊拉克在伊朗政府的战略目标中发挥着重要作用。”

详细信息:https://thehackernews.com/2025/06/iran-linked-bladedfeline-hits-iraqi-and.html

03

漏洞新闻

01 新型AyySSHush僵尸网络入侵9000余台华硕路由器 植入持久化SSH后门

新型AyySSHush僵尸网络入侵华硕路由器,植入持久SSH后门,利用CVE-2023-39780漏洞绕过安全功能,攻击隐蔽且重启后仍有效,需警惕固件升级无法清除后门。截至 5 月 27 日,已确认近 9,000 台华硕路由器遭到入侵。尽管规模如此之大,但三个月内仅观察到 30 个相关请求,凸显了此次攻击活动的隐秘性。

详细信息:https://securityaffairs.com/178413/malware/new-ayysshush-botnet-compromised-over-9000-asus-routers-adding-a-persistent-ssh-backdoor.html

02 高通

Adreno GPU零日漏洞

遭利用,全球安卓用户面临攻击风险

高通(Qualcomm)近日紧急发布安全补丁,修复其Adreno GPU驱动程序中三个正在被积极利用的关键零日漏洞,这些漏洞已被用于针对全球安卓用户的定向攻击,涉及三星、谷歌、小米和一加等多个智能手机品牌。

被标记为CVE-2025-21479和CVE-2025-21480的两个漏洞属于高危漏洞,,CVSS评分为8.6分,攻击者可通过特定命令序列在GPU微码中执行未授权命令,导致内存损坏,可能引发权限提升和系统沦陷。第三个漏洞CVE-2025-27038的CVSS评分为7.5分,可被利用来绕过浏览器隔离机制,在目标系统上执行任意代码。

详细信息:https://cybersecuritynews.com/qualcomm-adreno-gpu-0-day-vulnerabilities/

03 谷歌在 6 月份的 Android 安全更新中修复了 34 个高危漏洞

谷歌6月份针对Android设备的安全更新包含34个漏洞,这些漏洞全部列为高危漏洞。攻击者可以利用最严重的漏洞——影响 Android 系统的 CVE-2025-26443——实现本地权限提升,而无需额外权限。谷歌表示,利用该漏洞需要用户交互。

详细信息

:https://cyb

ersc

oop.com/android-security-update-june-2025/

END

「往期推荐」